Pourquoi, comment, et par qui nos données sont collectées ?

Useur-agent, cookies, navigateur, botnets, réseaux sociaux …

Toutes les fenêtres qui surgissent, à l’intérieur, comme à l’extérieur des sites

Utiliser les bons outils

Rester invisible en gardant un anonymat complet sur internet, pour quoi faire ?

Si l’on considère que tout ce que l’on fait sur internet est légal : pas de téléchargements de streaming ni de torrents, pas d’activités répréhensibles, en gros nous n’avons rien à nous reprocher, alors est-il besoin d’être anonyme ?

Pourquoi sont collectées nos données ?

Que ce soit à la maison, en entreprise, si certaines règles ne sont respectées, ou qu’aucune barrière n’est installée, les portes sont grandes ouvertes, et les procédés sont nombreux :

Pour le profit, des entreprises spécialisées les revendent à d’autres entreprises du web, intéressées par la pub ciblée

Pour des investigations d’ordre judiciaire, enquête de police ou détectives privés

Pour des annulations de contrats d’assurance, suite à de fausses déclarations (banque)

Tout est analysé, notre profil, notre comportement, nos habitudes, nos préférences, notre niveau de vie, religion, choix politique …

La technique du « Machine Learning » (Apprentissage automatique, ou Intelligence artificielle) est utilisée partout

Comment sont collectées ces données ?

En faisant nos achats ou courses en ligne

En s’abonnant aux newsletters, et cartes de fidélité des enseignes commerciales

En prenant rendez-vous en ligne chez le médecin, ou en allant à la pharmacie

En installant des applis sur nos mobiles

En ouvrant un compte sur un site web

En répondant à des enquêtes, des jeux, etc … sur les réseaux sociaux

En postant des photos, vidéos, et tous commentaires, toujours sur les réseaux sociaux

La liste est interminable …

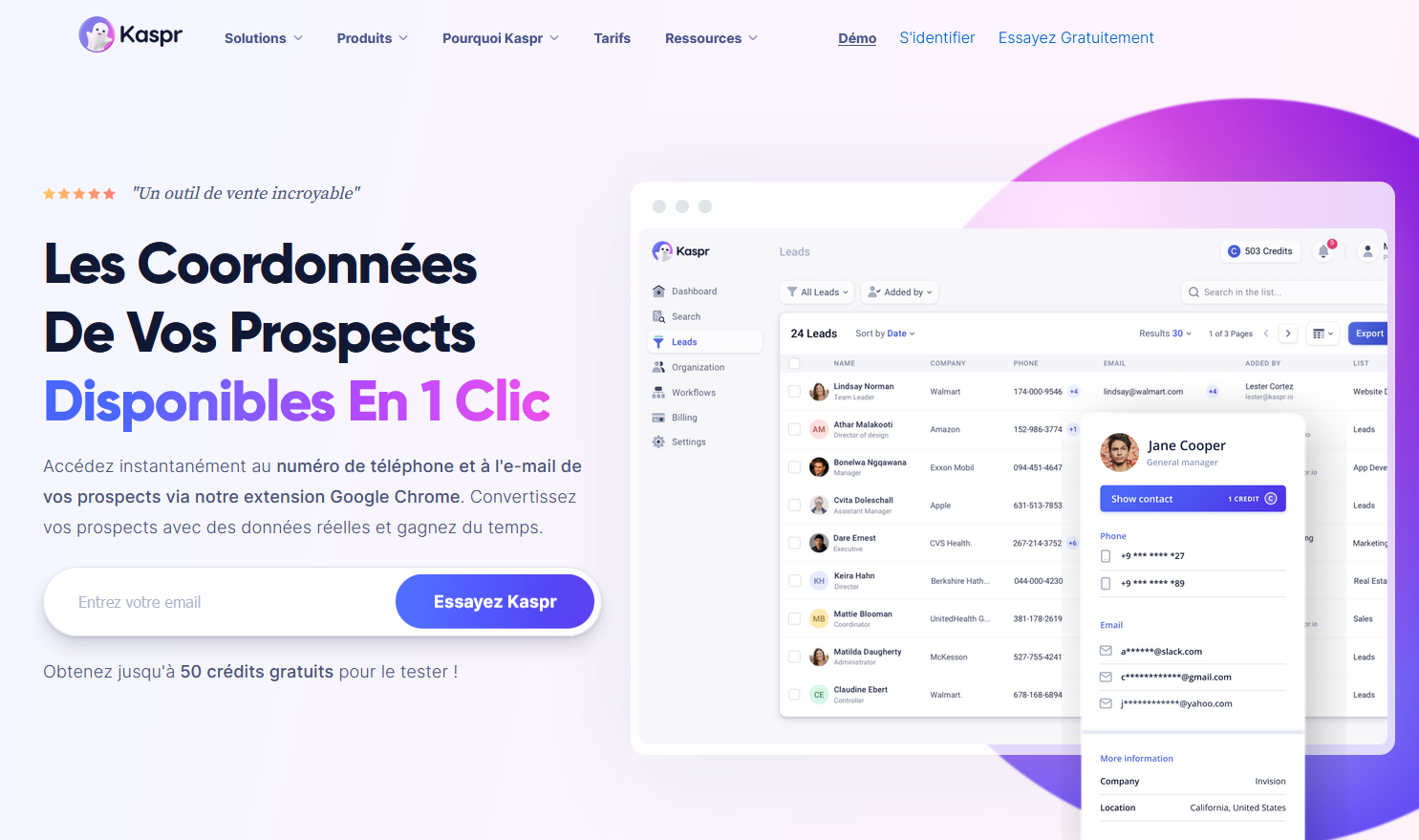

Que détiennent les “Datas brokers” (courtiers en données) ?

Des bases de données contenant des informations personnelles : nom, prénom, téléphone, email, habitudes de consommation (jusqu’à 30000 points de données par personne)

Il est possible d’y acheter des coordonnées à l’unité, ou en quantité, même celles qui sont ultras privées, ce qui largement utilisé dans le monde de la politique pour cibler de potentiels électeurs

Anciennement « ColdCRM »

La plus grosse base de données au monde avec 2.5 milliards de personnes

95% de la population française y est enregistrée

Des bases de données spécialisées sur la santé, contenant également des informations personnelles : nom, prénom, n° de sécurité sociale, année de naissance, poids, taille, rendez-vous de santé, vaccinations, données de délivrances pharmaceutiques (médicaments sur ordonnances et parapharmacie), des parties de dossiers médicaux en hôpitaux, labos d’analyses, presque tout sur la santé physique et mentale …

« Données de santé, pharmacies et IQVIA : qui doit informer les clients ? »

Les techniques de collecte de données sont nombreuses, tous les moyens sont employés

Un peu à l’image du web de surface, et du Darknet, le côté visible de cette collecte (en prévenant de l’installation de cookies), n’est qu’une petite partie de cette fuite généralisée

La géolocalisation

Notre “FAI” (Fournisseur d’accès Internet) possède les coordonnées GPS du lieu ou se trouve sa Box Internet, il révèle la ville, mais pas le lieu exact, fort heureusement

Beaucoup d’applications sur PC ou mobiles ont accès à nos coordonnées GPS, et savent très exactement où nous nous trouvons, et combien de temps

Et évidemment l’opérateur de téléphonie (Orange, SFR, Bouygues, Free)

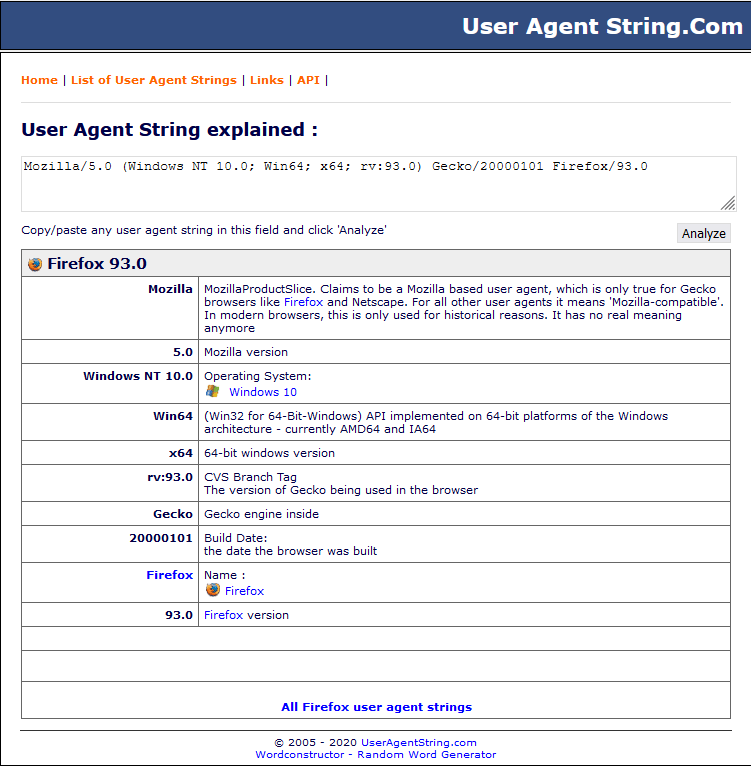

Le “user-agent”

Il se présente sous la forme d’une signature qu’envoie notre navigateur à tous les sites web visités

Sous cette forme : Mozilla/[version] ([system and browser information]) [platform] ([platform details]) [extensions]

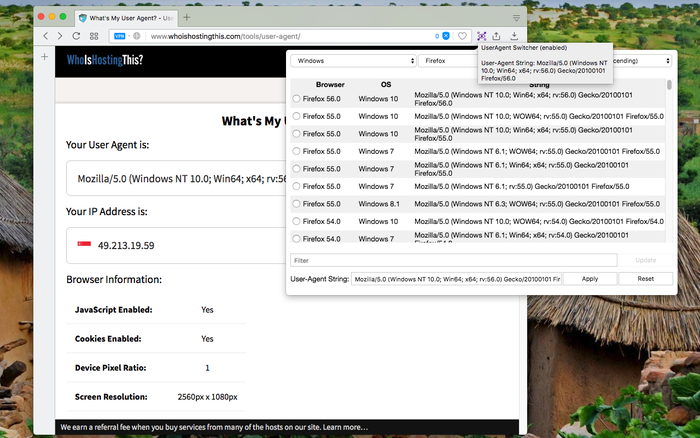

Le changer est une des mesures qui permet de brouiller les pistes, et dérouter les algorithmes de machine-learning (ou intelligence artificielle)

Ces informations sont collectées et envoyées par notre navigateur, dans l’entête HTTP, comme pour le user-agent, et sont sauvegardées dans le fichier de “logs” du site B

En installant une extension, avec laquelle on a le choix de régler des paramètres différents des vrais

Ou avec cette autre extension, qui va changer aléatoirement les informations

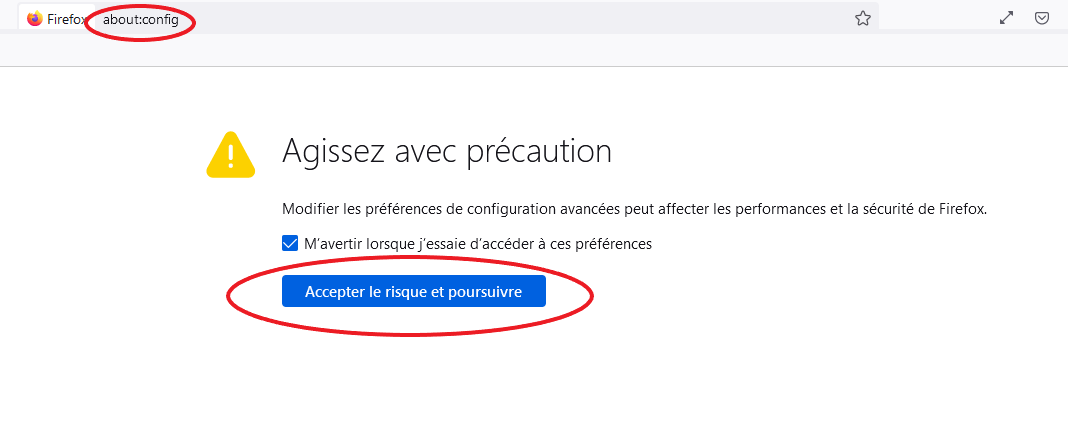

Le “site-referer”

Il s’agit cette fois des informations qui sont envoyées, lorsque nous cliquons sur un lien se trouvant dans un site A, qui conduit vers un site B

Ces informations sont collectées et envoyées par notre navigateur, dans l’entête HTTP, comme pour le user-agent, et sont sauvegardées dans le fichier de “logs” du site B

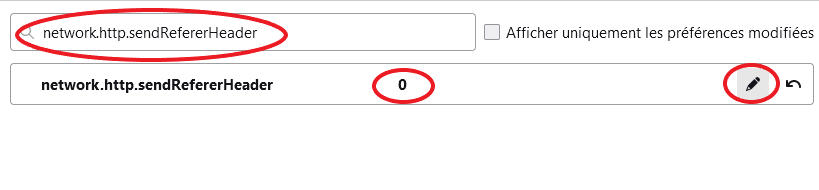

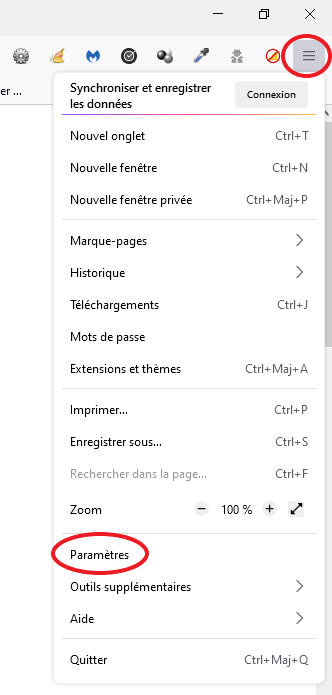

Si l’on ne souhaite pas que notre navigateur se comporte en mouchard, effectuer le réglage suivant

Taper : about:config

Taper : network.http.sendRefererHeader

0 : pas d’envoi de referer

1 : “same-origin”, le referer n’est envoyé que pour les sites ayant la même origine

Les sites externes n’envoient aucun referer

2 : “strict-origin-when-cross-origin”, envoie l’URL complète

3 : “no-referrer-when-downgrade” (valeur par défault)

Le fai

Notre prestataire de service conserve systématiquement et automatiquement toutes les traces pendant une période de 6 mois à 2 ans

Cette procédure est conforme à la législation imposée par le Fisc et autre organisation gouvernementale, pour tracer et identifier les opérations frauduleuses, mais aussi pour les requêtes de police

Les informations conservées sont : la source et la destination des requêtes web, la date, l’heure, la localisation, les durées

Effacer son historique du navigateur est une action locale qui a du bon sens, mais très insuffisante, car toutes les traces sont sauvegardées par le FAI

De même, il sait quels programmes TV nous regardons (chaînes, émissions, films …), ces informations peuvent être revendues à des organismes d’audimat, de publicités …

Il est donc important de régler les paramètres de son décodeur TV (Box internet) sur “vie privée”

Les cookies

Ce sont de tout petits fichiers textes, cachés dans le navigateur

Le but est de mémoriser certains paramètres afin de simplifier la vie de l’internaute, en y apportant un confort pour la navigation

Ils gardent, pour un temps défini, des informations que nous saisissons comme notre prénom, la langue utilisée, le contenu du panier, nos préférences, le lieu de connexion, l’IP … pour éviter de tout retaper à chaque nouvelle visite

Ils mémorisent les pages visitées pour mettre les nouveaux sujets en évidence

Ils mémorisent aussi la dernière pub affichée de façon à nous proposer une nouvelle pub plus adaptée sur le sujet qui nous intéresse

En pratique, ils ont été détournés de leurs buts initiaux, d’une meilleur confort, pour finalement nous suivre à la trace

Toutes les données sont transférées à des « datas brokers », qui les traitent et les revendent à d’autres, pour toujours mieux cibler la publicité

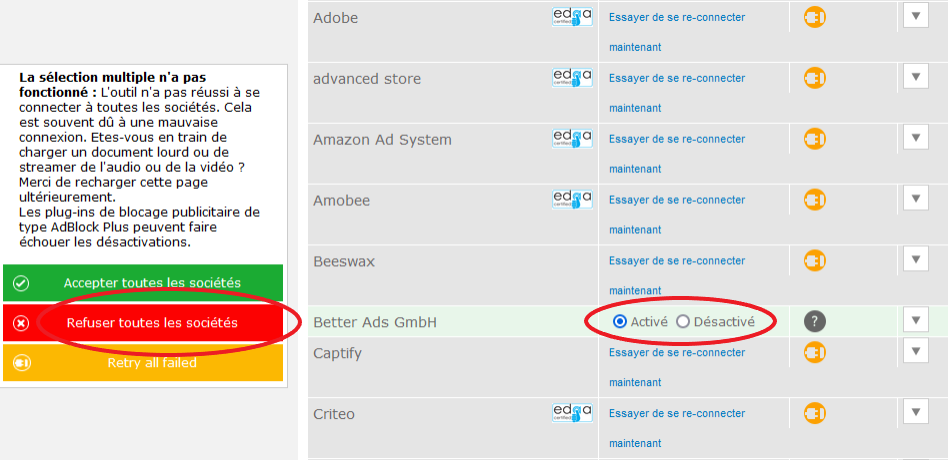

Depuis mai 2018 une Loi européenne (propulsée par Viviane Reding), oblige tout site web à informer les internautes de l’utilisation de cookies, que l’on peut accepter ou non, le choix est proposé, mais pas toujours simplement

L’arrêt de la Cour de justice de l’Union européenne stipule que le consentement doit être actif avant que les cookies ne puissent être installés

Les utilisateurs doivent ainsi disposer de la possibilité de ne pas être tracés lorsqu’ils visitent un site Internet, cette procédure est couramment appelée “RGPD” (Règlement Général sur la Protection des Données)

En réalité personne ne prend le temps de lire les règles d’acceptation

D’autre part, certains sites contournent l’obstacle, en augmentant la difficulté en cas de refus (multiples acceptations, non-acceptation cachée ou payante …)

Les connexions avec des identifiants Facebook, Google, ou autres, impliquent une interaction entre le site web et le réseau social concerné, des traces sont donc enregistrées, par des cookies, journaux de logs … à la fois sur le site web, mais aussi sur le réseau social en référence

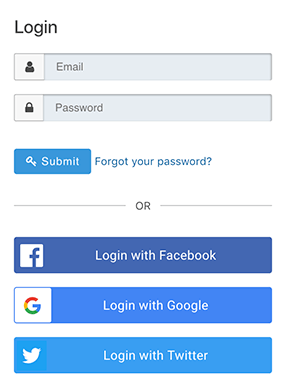

Connexion sur un site via les réseaux sociaux

Certains sites proposent plusieurs façons de se connecter

Les connexions avec un email et mot de passe sont sauvegardées sur la base de données du site lui-même

Les connexions avec des identifiants Facebook, Google, ou autres, impliquent une interaction entre le site web et le réseau social concerné, des traces sont donc enregistrées, par des cookies, journaux de logs … à la fois sur le site web, mais aussi sur le réseau social en référence

Il existe plusieurs sortes de cookies

Les cookies internes délivrés par les sites web visités

Les cookies externes, qui sont des « tracking cookies » (cookies traceurs), délivrés par des serveurs tiers, donc une source de revenus pour des entreprises spécialisées

Des serveurs sont affiliés à des agences de pub, des entreprises d’analyse de comportement, de mesure d’audience, ou autres

Normalement un cookie a une durée de vie limitée, mais certains sont permanents, ce qui dans les 2 cas ne change pas grand-chose, les données sont exploitées !

Exemple de ce qui arrive lorsque l’on ne prête pas attention à ses traces

Les diverses informations collectées (user-agent, IP, cookies) permettent d’enregistrer très précisément un profil

Lors d’une 1ère recherche sur un comparateur de vols, ou directement sur le site d’un avionneur, nous obtenons un tarif sur un vol précis : trajets, compagnie(s), dates et heures

Si nous ne nous décidons pas de suite, et retournons sur le même site, ne serait-ce que quelques minutes plus tard, le tarif aura augmenté, pour exactement la même prestation

Pourtant nous avons pris la précaution de n’enregistrer aucune information personnelle ( email, nom, prénom …)

Pire encore, le prix du vol est calculé en fonction de la classe sociale de la personne qui fait la recherche, grâce aux infos précédemment collectées, si cette personne y a laissé des traces

Différents tarifs peuvent être appliqués au même moment, pour le même vol, en fonction du lieu géographique de connexion, mais aussi sur notre classe sociale, un chômeur ne paiera pas la même chose qu’un cadre en activité

Ces pratiques sont interdites par la Loi en France, mais autant être sûr de ne pas se faire pister en prenant ses précautions, surtout pour les compagnies basées à l’étranger

11 janvier 2022

“L’organisme français de protection de la vie privée, la Commission nationale de l’informatique et des libertés (CNIL), a infligé à Google une amende de 150 millions d’euros et à Facebook une amende de 60 millions d’euros , parce que leurs sites Web : google.fr, youtube.com et facebook.com, ne rendaient pas le refus des cookies aussi simple que leur acceptation”

Désactiver automatiquement le suivi d’audience Google

Visualiser les cookies installés, et faire le tri manuellement (bien qu’il soit difficile de savoir à quel site appartient un cookie)

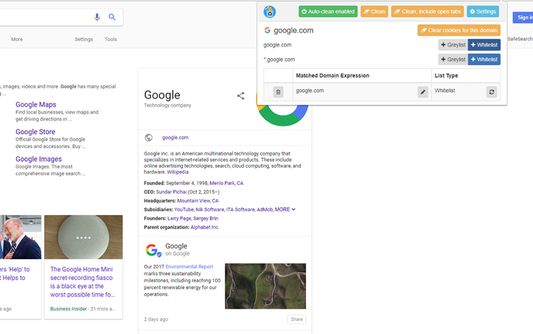

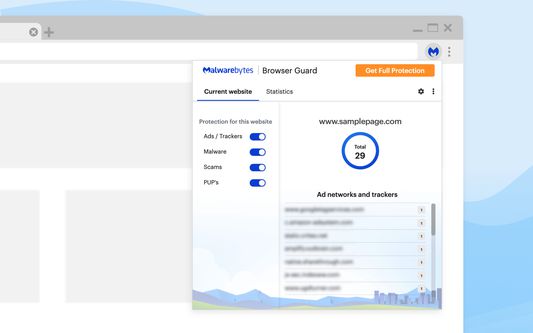

Bloquer les cookies avant leurs installations, par des extensions du navigateur

Laisse le choix d’accepter ou non, et mémorise ce choix, intéressant surtout pour ceux qui s’installent discrètement, ou lorsque le 1er consentement, sur le site lui-même, n’est pas clair !

De très nombreuses fonctionnalités et réglages pour cette excellente extension

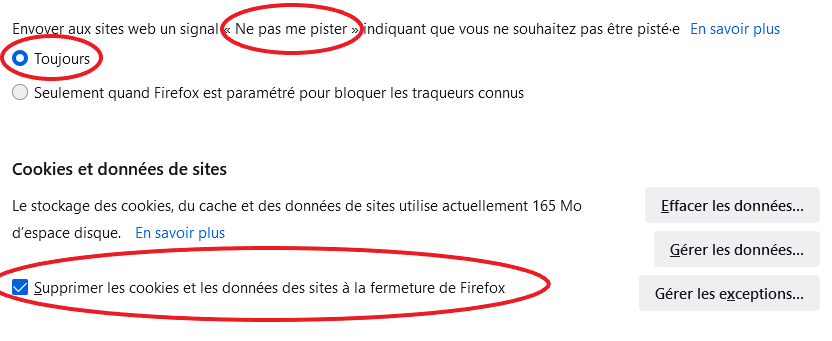

Détruire automatiquement les cookies installés, en quittant le navigateur

Laisse le choix d’effacer ou non, et mémorise ce choix

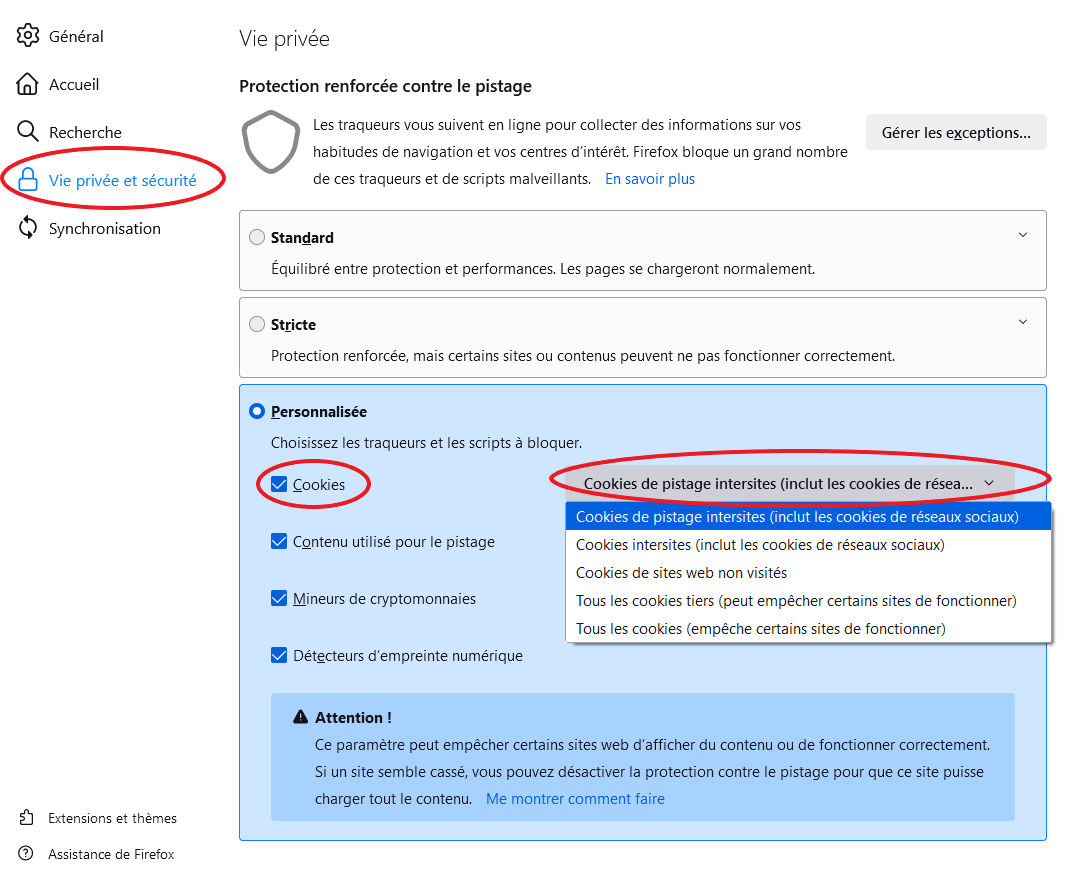

Effectuer les réglages du navigateur

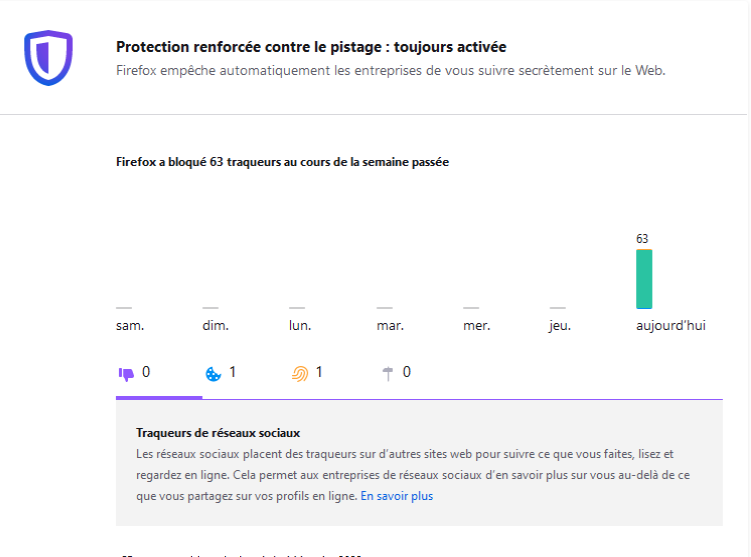

Taper dans la barre d’URL : about:protections

Donne les statistiques sur 1 semaine, si bien sûr les cookies ne sont pas détruits automatiquement

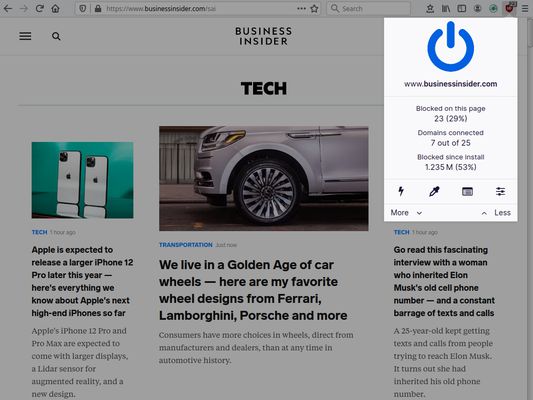

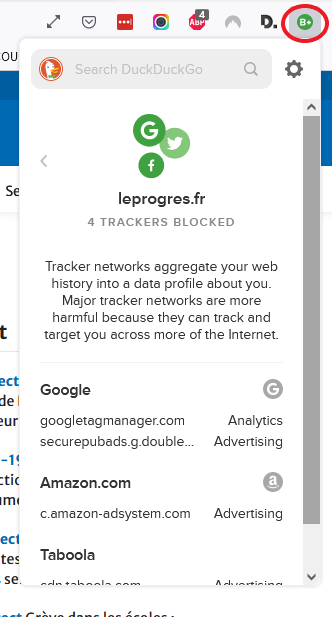

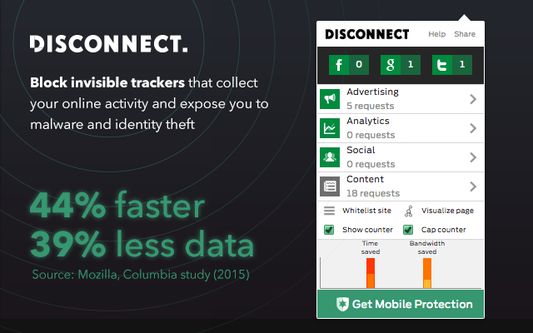

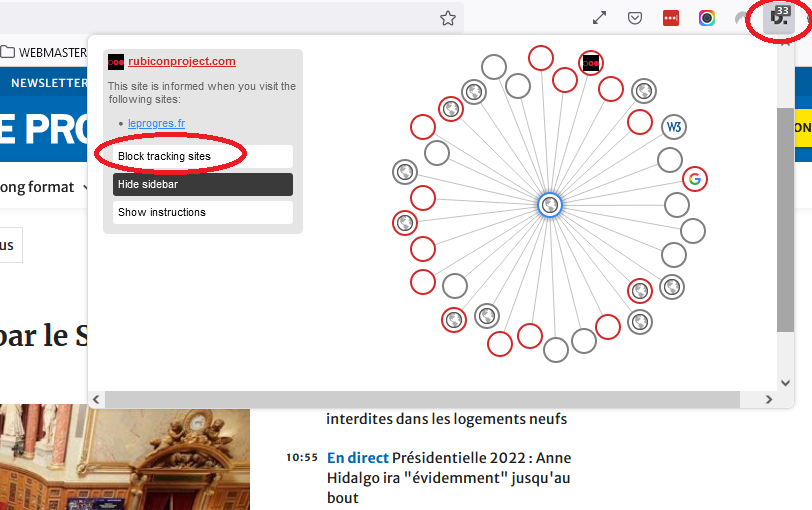

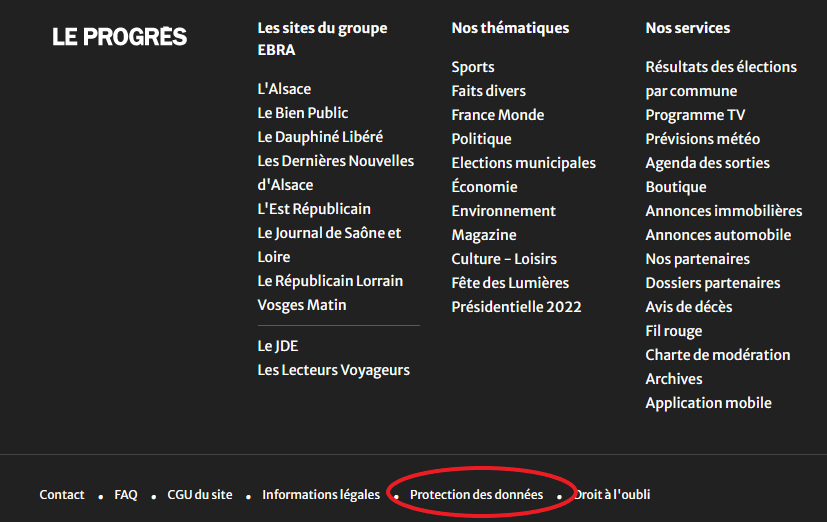

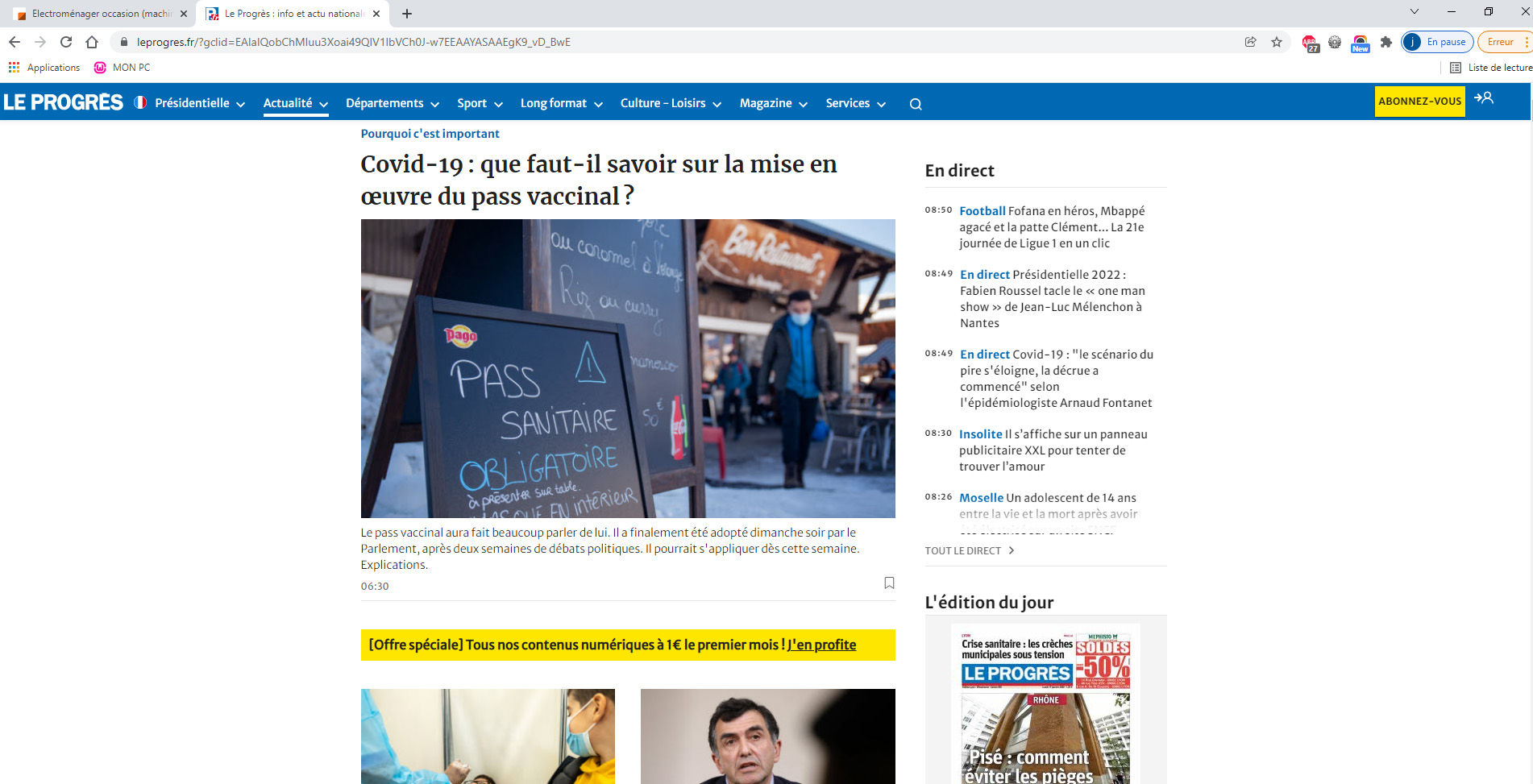

Prenons l’exemple d’un site de journal en ligne, “Le Progrès”

En installant une extension, on peut voir quels sont les traceurs, et si nous décidons de les bloquer

Ce qui peut se faire également avec une autre extension équivalente

Ou encore avec celle qui détecte tous les liens entrants et sortants

Tout en bas de la page, le lien indique quels cookies sont utilisés pour la publicité et les mesures d’audience

Les moteurs de recherche, ou “botnets” (robots)

“L’indexation” consiste à être le mieux placé dans un résultat de recherche, le plus proche possible du 1er résultat, de la 1ère page, et chaque gestionnaire de site web espère cela

Ce processus est appelé “SEO” (Search Engine Optimisation), ou “référencement naturel”, il est gratuit, mais doit suivre un ensemble de critères (plus de 200 …)

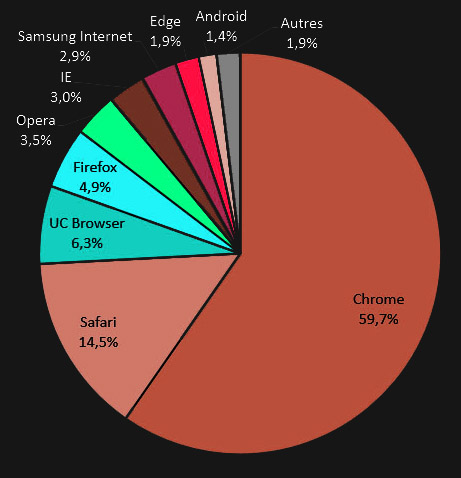

Étant donné que Google est le plus utilisé dans le monde, c’est lui qui impose ses nombreux critères

Le gestionnaire du site doit alors insérer un code Google, afin de communiquer avec les botnets d’indexations, en contrepartie une multitude de données sont récoltées, analysées, triées et sauvegardées, les bases de données de Google sont gigantesques, ce n’est un secret pour personne

Pour voir toute son activité personnelle, il suffit de se connecter avec son compte Google

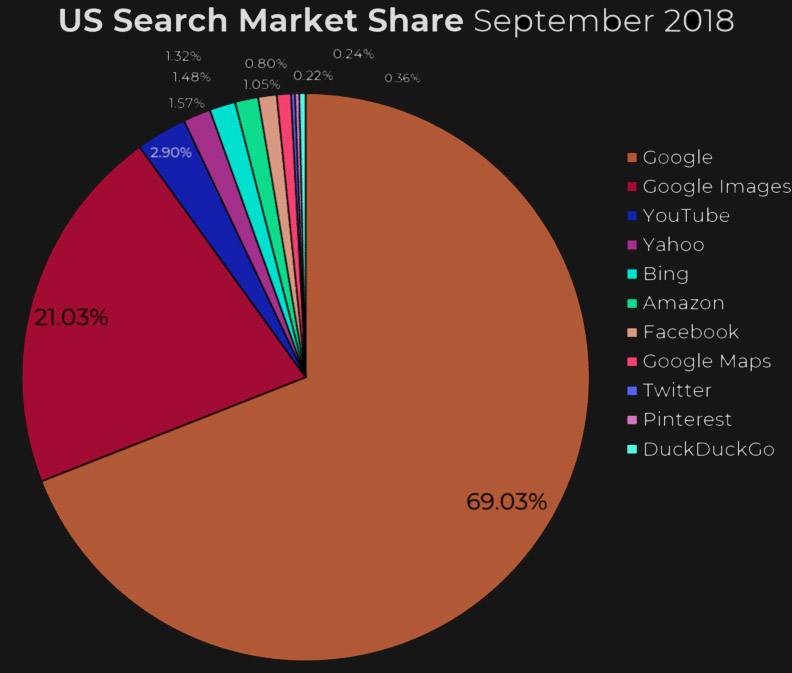

Google n’est pas le seul moteur de recherche sur le marché

Mais il représente à lui seul 90% des recherches web (sites et images)

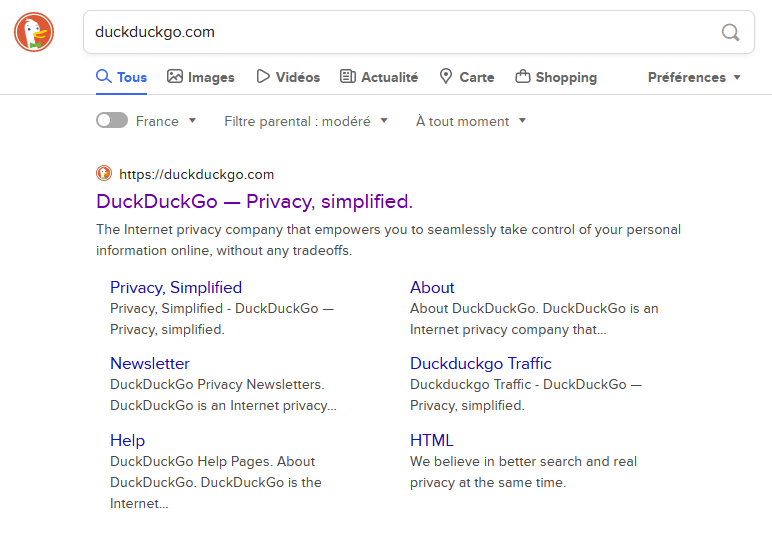

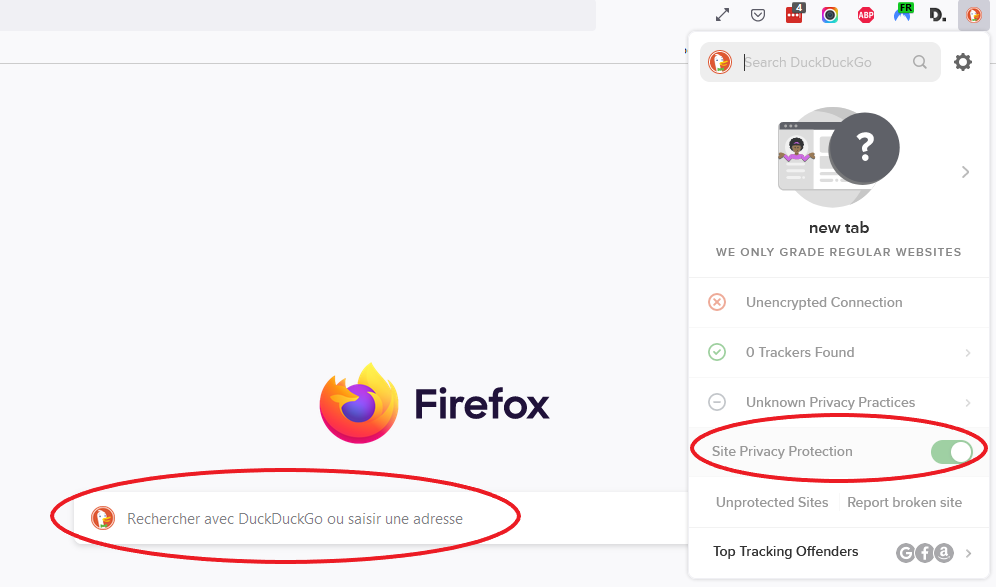

“DuckDuckGo” est méconnu (dernier du classement), et c’est bien dommage

Il possède exactement les mêmes fonctionnalités que Google (Images ,carte …)

Il garantit l’anonymat des recherches, chaque requête est anonyme et privée, et cela commence par l’absence d’acception des cookies, puisqu’il n’y en a pas !

L’indexation des sites se base sur plus de 400 ressources externes, parmi lesquelles Bing, Yahoo et Wikipédia

Une fois l’extension installée, le moteur de recherche deviendra celui par défaut

Moteur de recherche spécialisé sur les vols

Autre moteur de recherche spécialisé sur les vols

Autre moteur de recherche spécialisé sur les vols

Autre moteur de recherche spécialisé sur les vols

Autre moteur de recherche spécialisé sur les vols

Autre moteur de recherche spécialisé sur les vols

Autre moteur de recherche spécialisé sur les vols

Autre moteur de recherche spécialisé sur les vols

Ou moteur de recherche spécialisé sur les photos, en recherche inversée (à partir d’une photo)

Autre moteur de recherche spécialisé sur les photos, en recherche inversée (à partir d’une photo)

les navigateurs

Là encore, la même règle de collecte de données s’applique, il est donc conseillé d’éviter les 2 premiers, ce qui n’est pourtant pas le choix d’un grand nombre de personnes dans le monde entier …

“Edge” , anciennement “Internet Explorer”, le navigateur de Microsoft, installé par défaut, avec les autres outils de Windows

“Chrome”, le navigateur de Google

“Firefox”, le navigateur de Mozilla

“Brave”, navigateur Open Source, avec un bon niveau de protection sur la sécurité et la vie privée

“Safari”, le navigateur d’Apple

“Opéra”, le seul navigateur possédant un VPN gratuit et illimité

Les sites web

Les sites web stockent de nombreuses données et sont susceptibles de les revendre

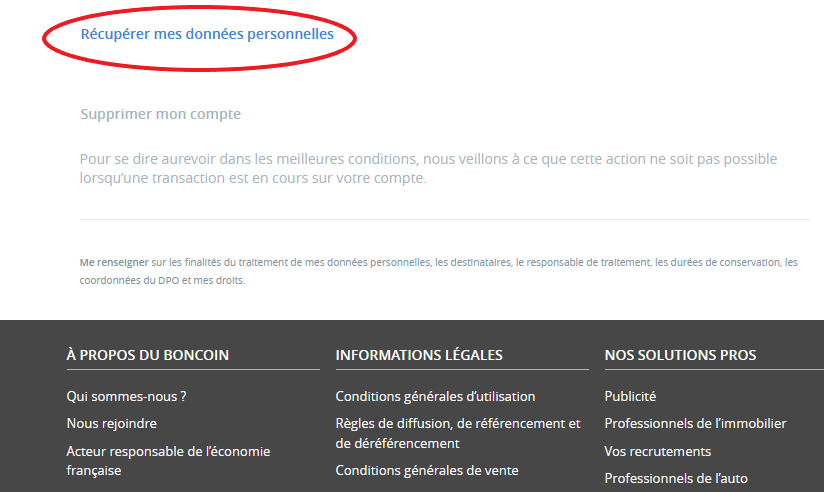

La loi RGPD, en plus du consentement sur l’installation de cookies, stipule que nous pouvons demander l’envoi de nos données, le délai maximum étant de 1 mois

Si de nombreux sites web le font sans problème, cela s’avère bien plus difficile avec les “GAFAM” (Google, Amazon, Facebook, Apple, Microsoft) …

La mise en cache

Les données (photos, commentaires, n° de téléphone …), que l’on croyait supprimées d’un forum ou un blog, ne le sont pas tout à fait

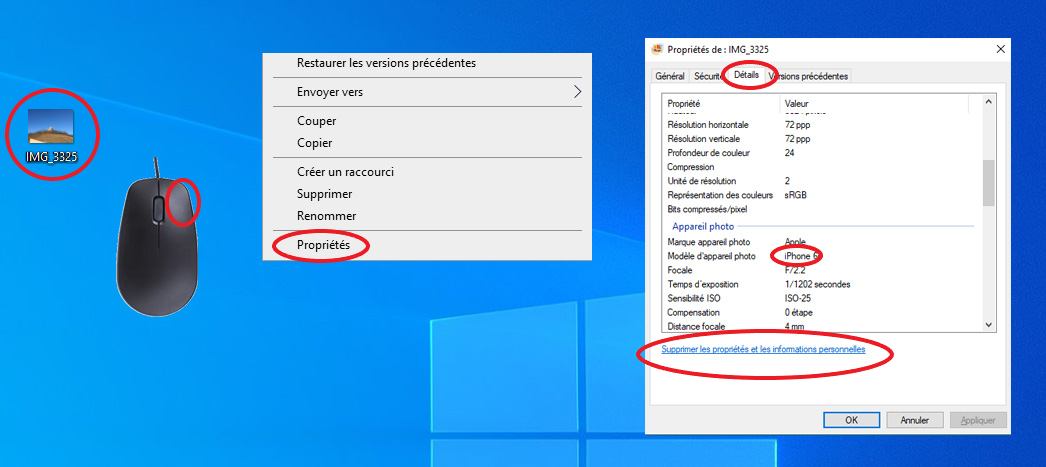

Les METADONNées, ou “exif”

Ce sont toutes les données invisibles qui accompagnent une photo, accessible par tout le monde

Le lieu exact où la photo a été prise, grâce aux coordonnées GPS

La date et l’heure

Les informations précises sur l’appareil, les réglages optiques

Les pixels-espions, ou “balises web”

Une balise web est un fichier de la taille d’un pixel, et transparent, donc invisible à l’œil nu

Ces pixels espions peuvent être utilisées en association avec des cookies pour comprendre comment les utilisateurs d’un site web naviguent sur ce dernier

Ils sont également présents dans 2/3 des emails de spams ou newsletters, informant les expéditeurs sur leurs envois : est-ce que l’email à été ouvert, si oui à quelle date et quelle heure …

Les réseaux sociaux

Principalement utilisés sur les mobiles, ils sont très probablement les vecteurs des plus grosses fuites de nos données

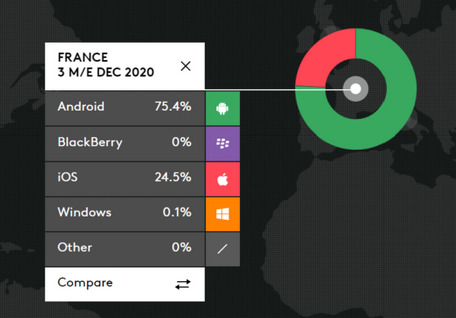

Les “OS” (systèmes d’exploitation) des mobiles

“Android” , couvrant 75% des parts de marché, appartient à Google, ne l’oublions pas !

Le principal concurrent est “Apple”, beaucoup moins intrusif, mais pas totalement non plus

Les réseaux sociaux sont truffés de failles, rendant la collecte de données un grand terrain de jeu

Toutes les traces laissées sur Facebook, TikTok, Twitter … : date, heure, sujets que l’on aime (groupes), amis, famille, photos, et autres, sont sauvegardées, même si elles sont effacées en apparence

L’existence d’un programme de surveillance appelé “PRISM” a été révélée par un quotidien britannique, et affirme que :

– Ce programme est mené par la “NSA” (National Security Agency)

– Google, Facebook, Yahoo, et bien d’autres, sont associés au programme afin de surveiller les internautes selon des raisons qui leur sont propres

Ce programme n’est pas le seul, d’autres s’appellent “XKeyscore”, “Boundless Informant”, “Bullrun”, “Tempora”, “Muscular”, “Optic Nerve” …

Une alliance a été créée, nommée “Five eyes”, qui regroupe 5 pays (USA, Canada, Grande-Bretagne, Australie et Nouvelle-Zélande), afin de surveiller les communications

Évidemment les réseaux sociaux utilisent eux aussi des cookies

Un algorithme a été développé, et propose une analyse psychologique (niveau d’intelligence, degré de satisfaction, orientations politiques et religieuses) à partir des photos, publications et commentaires que nous avons laissés sur Facebook, Twitter et Linkedln

L’ “osint” (Open Source Intelligent)

C’est le nom donné à une technique (employée notamment par les détectives privés), qui consiste à retrouver toutes les traces d’une personne à partir de très peu d’informations (un simple email)

Un outil spécialisé, utilisé par des experts ou pirates, va scruter tous les réseaux sociaux, blogs, annuaires, sites marchands, plateformes photos et vidéos …

Elles sont présentes presque partout, ces publicités prennent différentes formes, et deviennent vite insupportables

Mais elles font vivre beaucoup de personnes, alors il faut peut-être trouver le bon équilibre entre invasion ou suppression radicale

La majorité des publicités sont à vocations marchandes

Soit le gestionnaire d’un site s’inscrit auprès d’une régie, qui fournit des codes à insérer aux endroits voulus sur le site, pour afficher une publicité

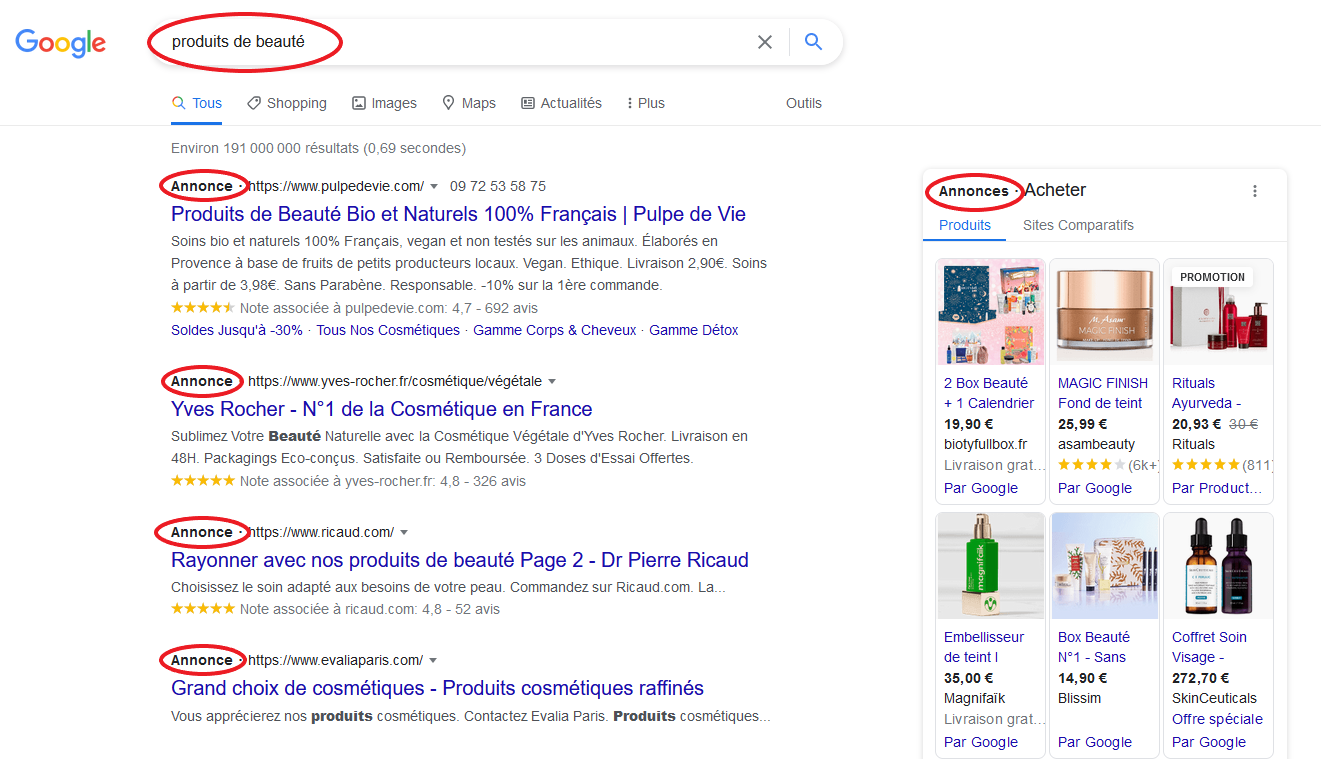

Soit il sollicite Google pour apparaître en début de page de recherche, en créant une campagne de publicité payante auprès de “GoogleAds”

Tous les résultats de recherches sous ce mode sont précédés du terme “Annonce”

Soit la publicité se fait sous forme d’actualités ou de tutoriels dont les titres poussent les internautes à cliquer, en exploitant pleinement la curiosité et les émotions, sur un titre “racoleur”

Cette pratique est très utilisée sur les sites d’informations

Elle est appelée “clickbait” (appât au clic), et chaque clic est rémunéré, avec bien souvent aucune information intéressante après le clic, ce qui est assez frustrant pour l’internaute

Dans tous les cas le but est de proposer une publicité adaptée à nos recherches et à nos goûts, c’est pourquoi il est besoin de récolter un maximum d’informations personnelles pour cibler au plus près les résultats

C’est donc la principale action des cookies publicitaires

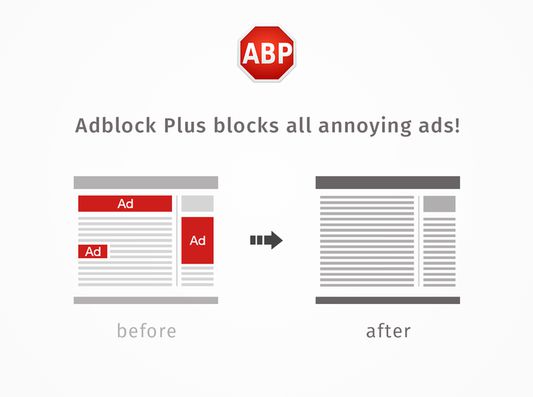

Ces publicités peuvent se présenter sous différentes formes

Par des images, fixes ou animées, ce sont les plus classiques

Par des “pop-up”, qui sont des fenêtres surgissantes , ou des pages entières qui s’ouvrent, et dont il est parfois difficile de se débarrasser

Par des bannières déroulantes, dans le but d’attirer l’œil

Exemple de la même page

avec pubs

et sans

Ce genre de détection d’un virus inexistant joue avec nos émotions, dans ce cas la peur, dans le but de nous faire acheter un produit quelconque

Dans ce cas, ne pas paniquer, et utiliser les bons outils pour s’en débarrasser …

Désactiver la publicité et ses cookies

Nous avons déjà mis en place, dans le chapitre précédent, des bloqueurs de cookies généraux, on peut en ajouter d’autres, spécifiques à la publicité

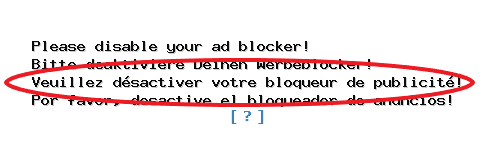

Bloqueur de bloqueur …

Vérification du script de détection de bloqueurs de pubs

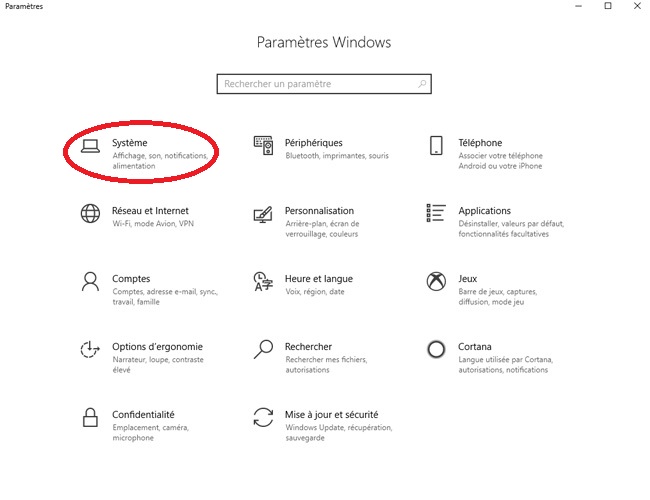

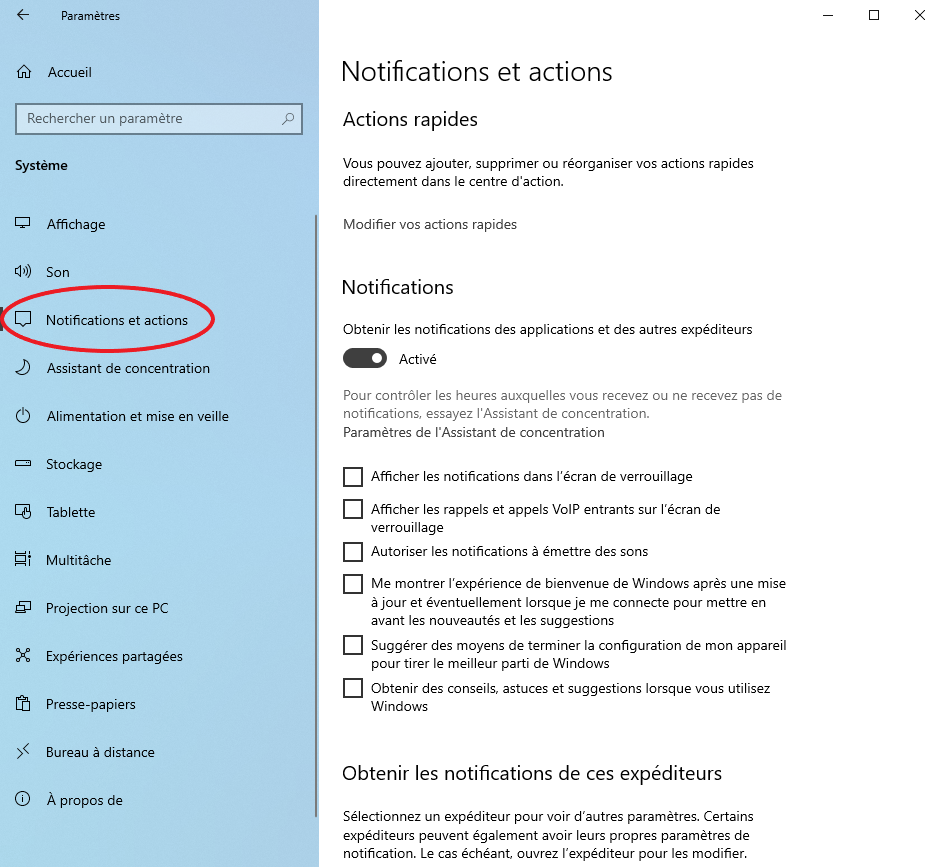

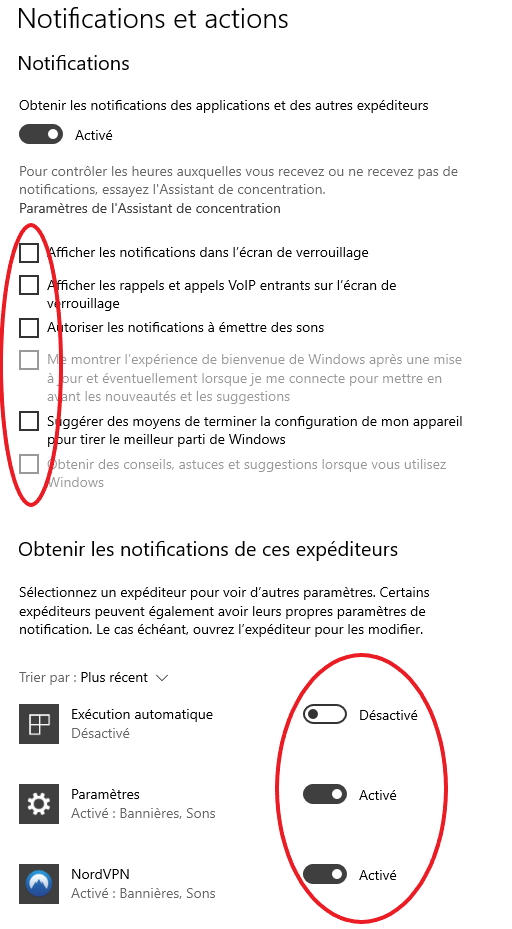

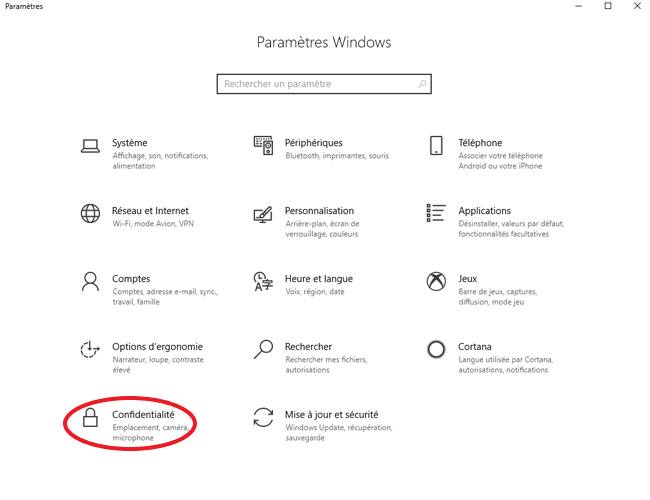

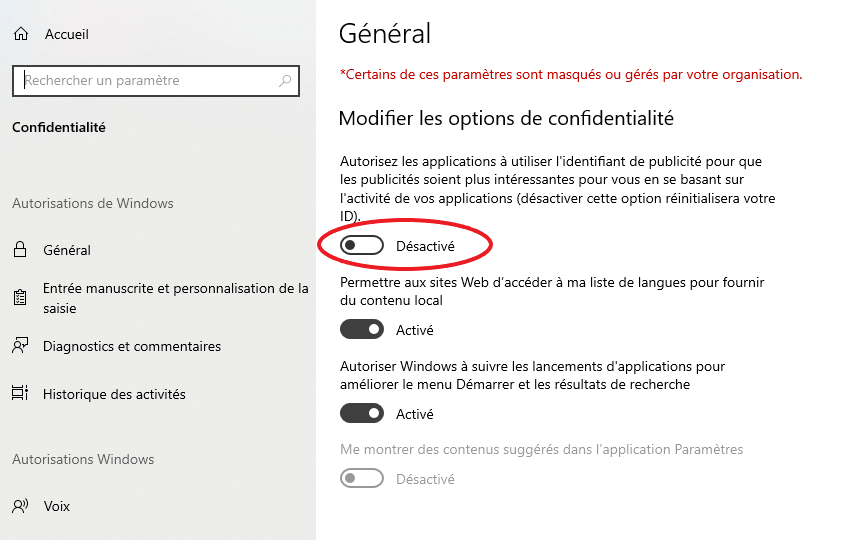

Réglages de Windows

Les notifications apparaissent dans la zone de droite du bureau

Le meilleur moyen pour effacer ses traces est d’en laisser le moins possible

Malgré toutes les précautions prises, il en restera toujours quelques unes, le 100% étant impossible, mais essayons de nous en rapprocher le plus possible …

utilisation d’un vpn

Après l’installation des différentes extensions, le meilleur outil reste incontestablement le VPN

utilisation de la navigation privée

Une alternative possible au VPN payant, est la “navigation privée”

Ce mode de navigation n’enregistre pas les traces locales : données entrées dans les formulaires, historique de navigation, cookies, caches, et fichiers temporaires

Néanmoins, il faut bien garder à l’esprit que la navigation n’est pas anonyme, les éléments tels que le user-agent, l’IP, et les requêtes qui transitent par le FAI sont bien enregistrées !

De plus, toutes les données échangées ne sont pas chiffrées, comme le fait un VPN

En conclusion la navigation privée sera utile pour acheter un billet d’avion, mais ne le sera pas pour préserver son anonymat total, comme pour certains téléchargements …

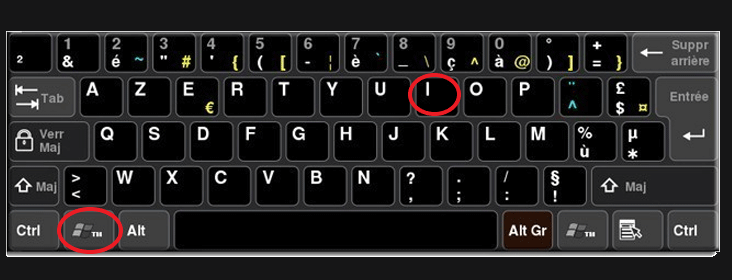

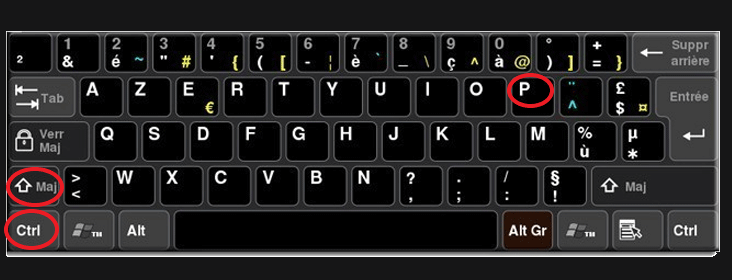

Pour accéder à la navigation privée, appuyer simultanément sur les 3 touches

Ou en installant cette extension

rester très discret

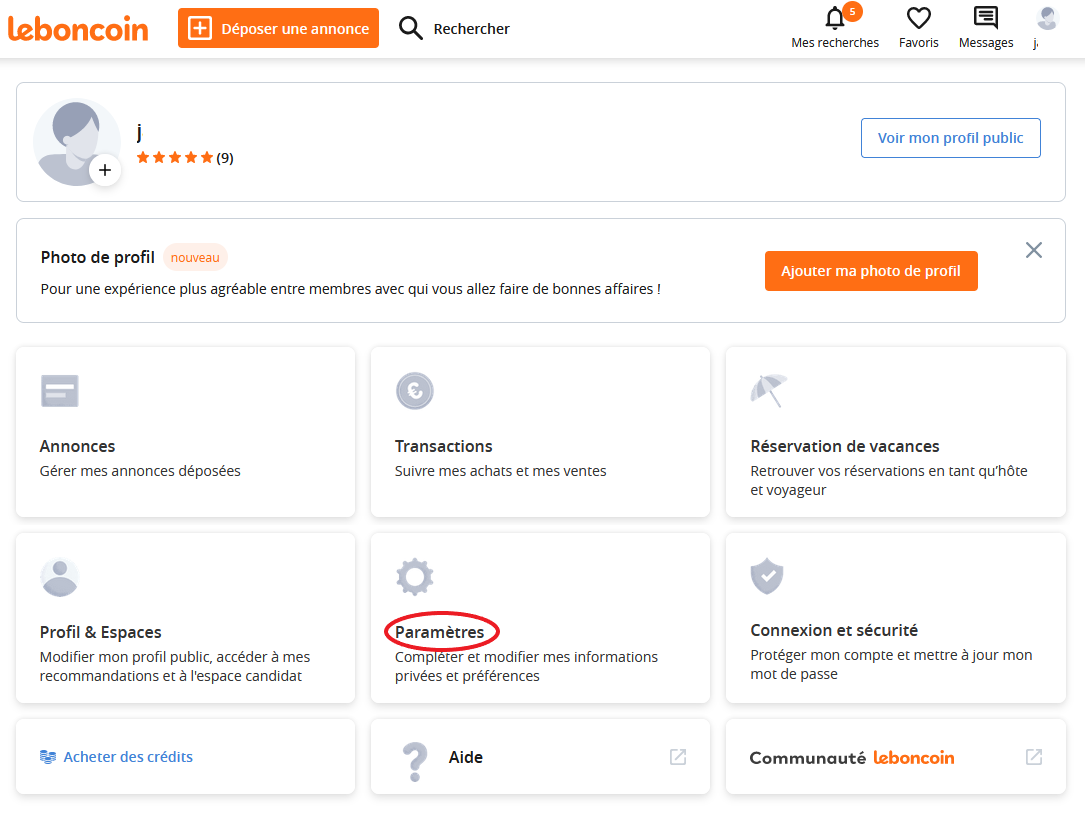

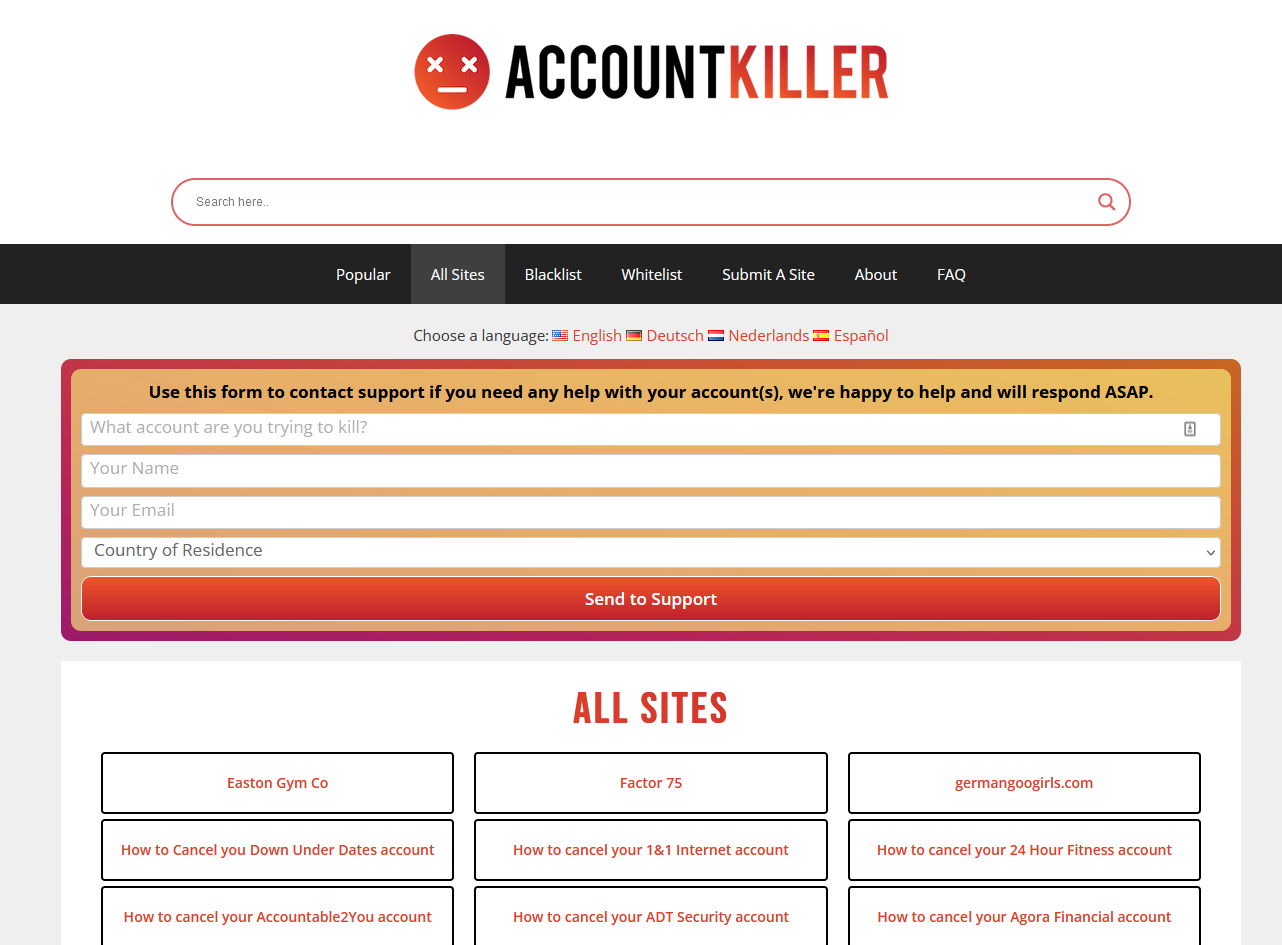

Effacer ses traces des comptes web

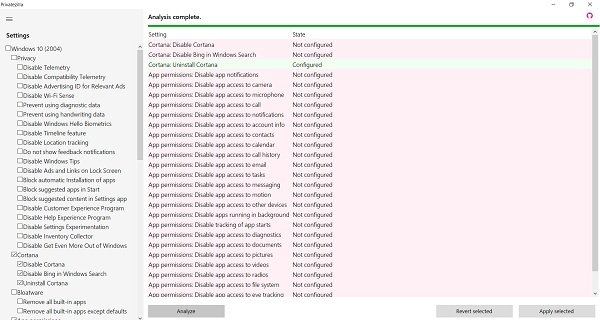

Supprimer les mouchards de Windows

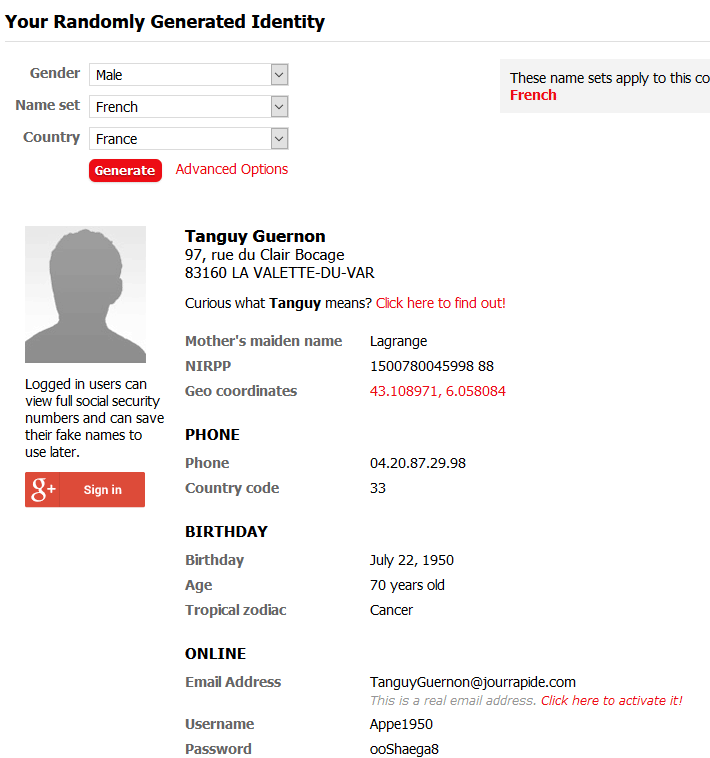

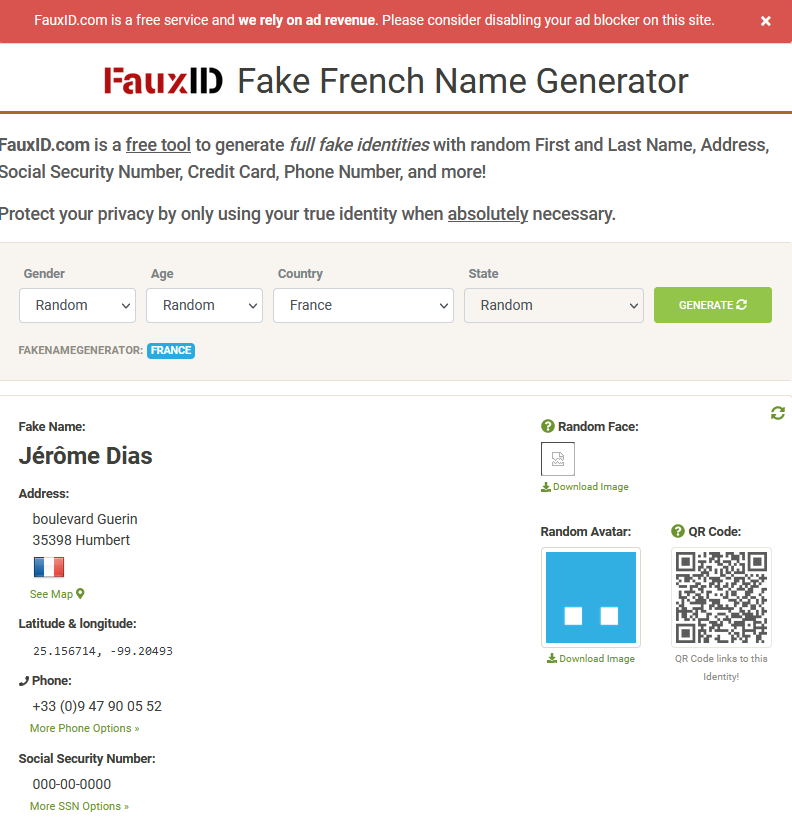

Créer des comptes avec de faux profils complets

Récupérer ses données sur les sites web et réseaux sociaux

Effacer, au besoin, toutes ses traces locales, sur le PC lui-même

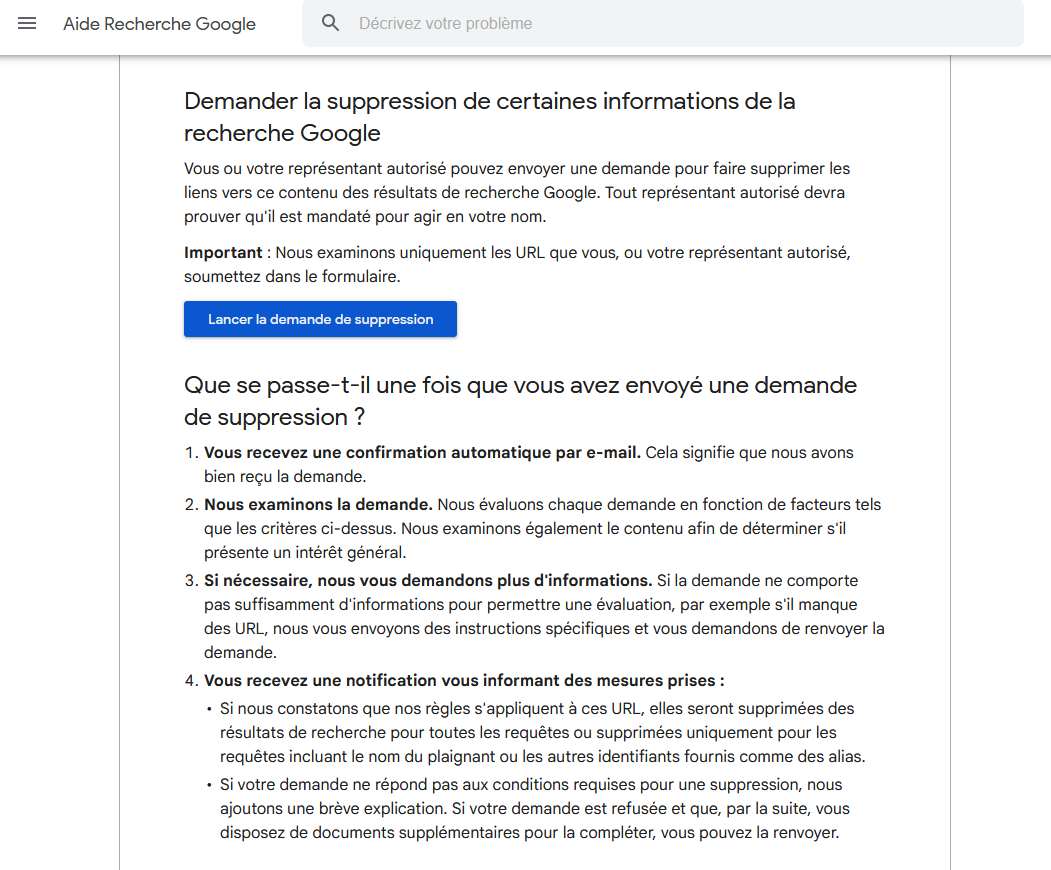

Demander l’effacement de ses données personnelles