Comment sont chiffrées les données sur internet

Fichiers, répertoires, disques durs, clés USB

Les actions malveillantes

La cryptologie est une science très ancienne, comportant plusieurs techniques, le chiffrement en est une, la plus utilisée, et ne cesse d’évoluer Elle est devenue essentielle en matière de sécurité informatique

Le chiffrement des données fait un usage intensif de l’arithmétique modulaire et ses algorithmes à clés publiques, appelés « ciphers »

terminologie

La cryptologie

C’est la science du secret, elle englobe la cryptographie (l’écriture secrète), la cryptanalyse (l’analyse et l’attaque de cette dernière), et la stéganographie (l’art de la dissimulation)

La cryptographie

Elle s’attache à protéger des messages (assurant confidentialité, authenticité et intégrité) en s’aidant souvent de secrets ou clés

Le chiffrement

C’est un procédé de cryptographie grâce auquel on souhaite rendre la compréhension d’un document impossible à toute personne qui n’a pas la clé de déchiffrement

Le déchiffrement

En informatique déchiffrer consiste à retrouver le texte original d’un message chiffré dont on possède la clé de déchiffrement

Le cryptage

Le référentiel général de sécurité de l’ “ANSSI” (Agence Nationale de Sécurité des Systèmes d’Information) qualifie d’incorrect l’usage de « cryptage »., car il reviendrait à chiffrer un fichier sans en connaître la clé et donc sans pouvoir le déchiffrer ensuite

Le décryptage

Il consiste à retrouver le texte original à partir d’un message chiffré sans posséder la clé de déchiffrement

Le codage

En informatique, il consiste à formater des instructions suivant des règles établies par un système, afin qu’elles soient comprises

L’ encodage

Change l’aspect visuel d’un texte (comme la traduction dans une langue étrangère), ce qui n’est pas un chiffrement

Les premières méthodes consistaient à décaler les lettres, appelées « chiffres de César », ou « ROT13 » (pour rotations de 13)

comment sont chiffrées les données

Il existe 2 types de chiffrement : symétrique et asymétrique

Le système symétrique utilise une seule clé de chiffrement, qui sert également au déchiffrement, utilisé par exemple pour protéger des fichiers « zip »

Le système asymétrique utilise 2 clés, une pour le chiffrement (clé publique), une pour le déchiffrement (clé privée)

Il faut obligatoirement les 2 clés pour déchiffrer un texte

Plusieurs algorithmes ont été créés pour automatiser ces procédures complexes

« RSA » (provenant du nom de leurs inventeurs Rivest, Shamir, et Adleman) est le plus répandu de ces algorithmes asymétriques de chiffrement à clés publiques

Principe de base

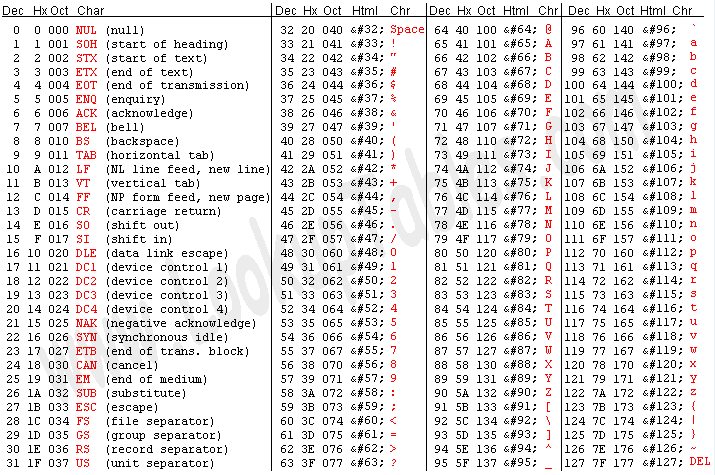

Les caractères d’un message sont transformées en valeur “ASCII” (American Standard Code for Information Interchange), pour obtenir des chiffres, à la place des lettres

A noter au passage que cette table est apparue dans les années 1960, et est toujours utilisée aujourd’hui …

Ces chiffres sont ensuite découpés en tranches régulières, créant des nombres, c’est le “hachage”

Ces nombres sont ensuite transformés en une multiplication, sur le principe des entiers, avec un facteur multiplicateur, et un reste a = b mod n

Un facteur de puissance est ensuite appliqué à « b » pour chiffrer ce message

Plus le facteur de puissance est élevé, plus le message est difficile (impossible, ou prendra des années) à déchiffrer

L’ensemble chiffré est la clé publique, qui pourra être distribuée à tout le monde, sans risque (comme un RIB bancaire)

Si l’on change les valeurs de “b” et “n”, pour arriver au même résultat mathématique (valeur de “a” identique), on fabrique alors une clé privée, servant au déchiffrage

Le destinataire reçoit sa clé privée, et la clé publique correspondante

De cette manière on est sûr que lui seul peut déchiffrer le message

Le “hachage”

Les données d’un fichier sont découpées en longueur de caractères fixes de 128, 256, 512 ou 1024 bits

Une empreinte du fichier est réalisée, elle est unique et à sens unique

Les mots de passe, en bases de données, sont stockés de cette manière

Ces chaînes constituent l’empreinte numérique d’un fichier

L’empreinte d’un mot de passe, demandé lors de l’identification d’un utilisateur, est recalculée à chaque fois et doit correspondre à celle qui est en base de données

La moindre modification de cette empreinte devient immédiatement détectable, et la demande est rejetée

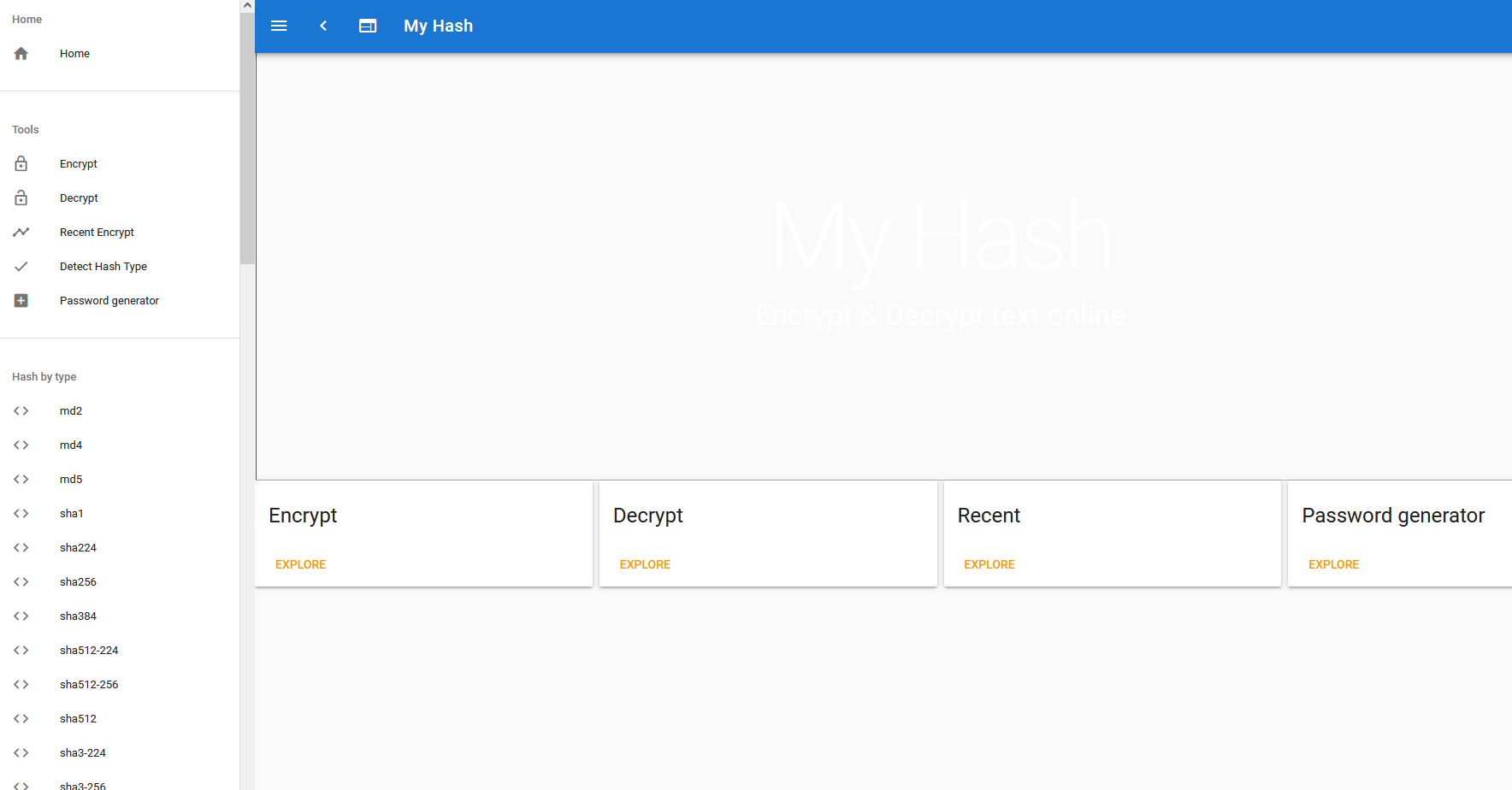

Le type d’algorithme de hachage utilisé est important, car certains sont plus vulnérables que d’autres, comme le « SHA-1 » ( Secure Hash Algorithm 1, découpage sur 160 bits) , ou le « MD5 » (Message-Digest algorithm 5, découpage sur 128 bits)

Mais surtout ils ne doivent pas être utilisés seuls, il est nécessaire d’y ajouter un chiffrement par “salage”

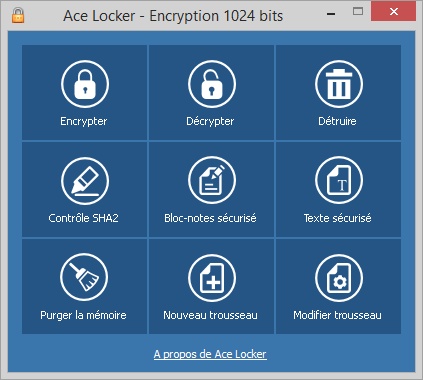

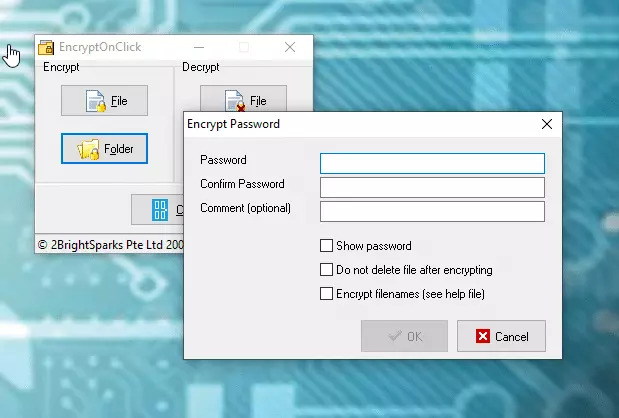

Chiffre et déchiffre avec 54 algorithmes

Le salage

Cette méthode permet de renforcer la sécurité du hachage, en y ajoutant une donnée supplémentaire, générée aléatoirement, afin d’empêcher que deux informations identiques conduisent à la même empreinte

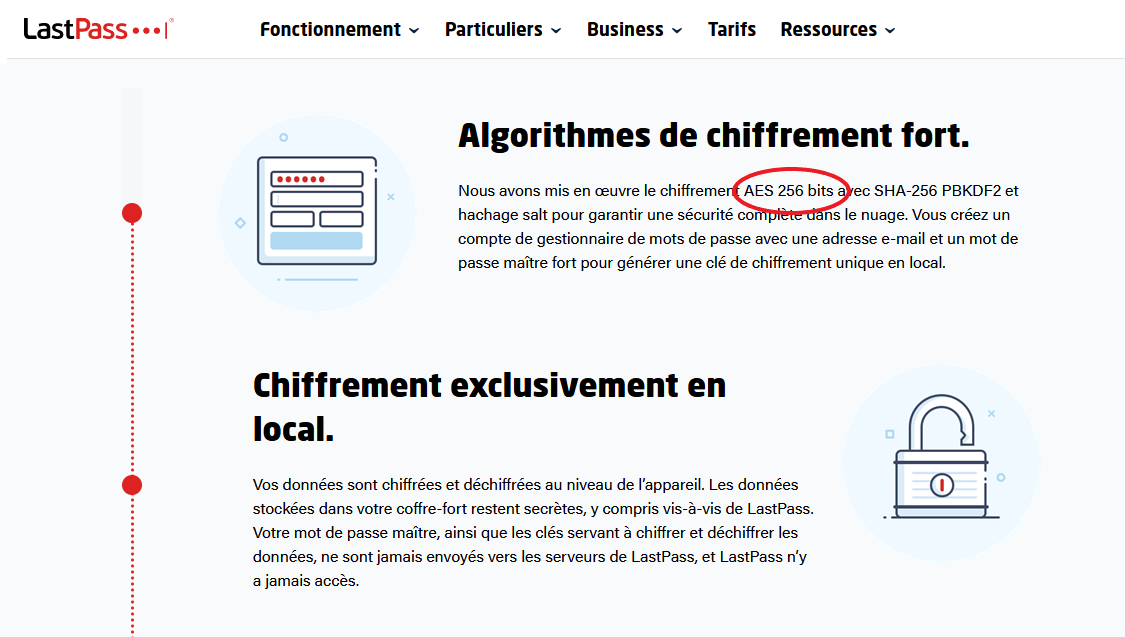

Exemple avec le coffre-fort numérique “Last Pass”

Il utilise le hachage “SHA256” avec salage “PBKDF2” (Password-Based Key Derivation Function 2)

Et le chiffrement suivant l’algorithme “AES256” (Advanced Encryption Standard), qui est le plus sûr, et donc la norme aujourd’hui

Autre exemple avec le VPN “Nord VPN”

Il utilise trois protocoles différents de chiffrement

Le “IKEv2/Psec”, chiffrement de nouvelle génération

L’ “AES256-GCM” à clé DH de 4096 bits

Un double système “NAT” (Network Address Translation), le NordLynx

Les certificats

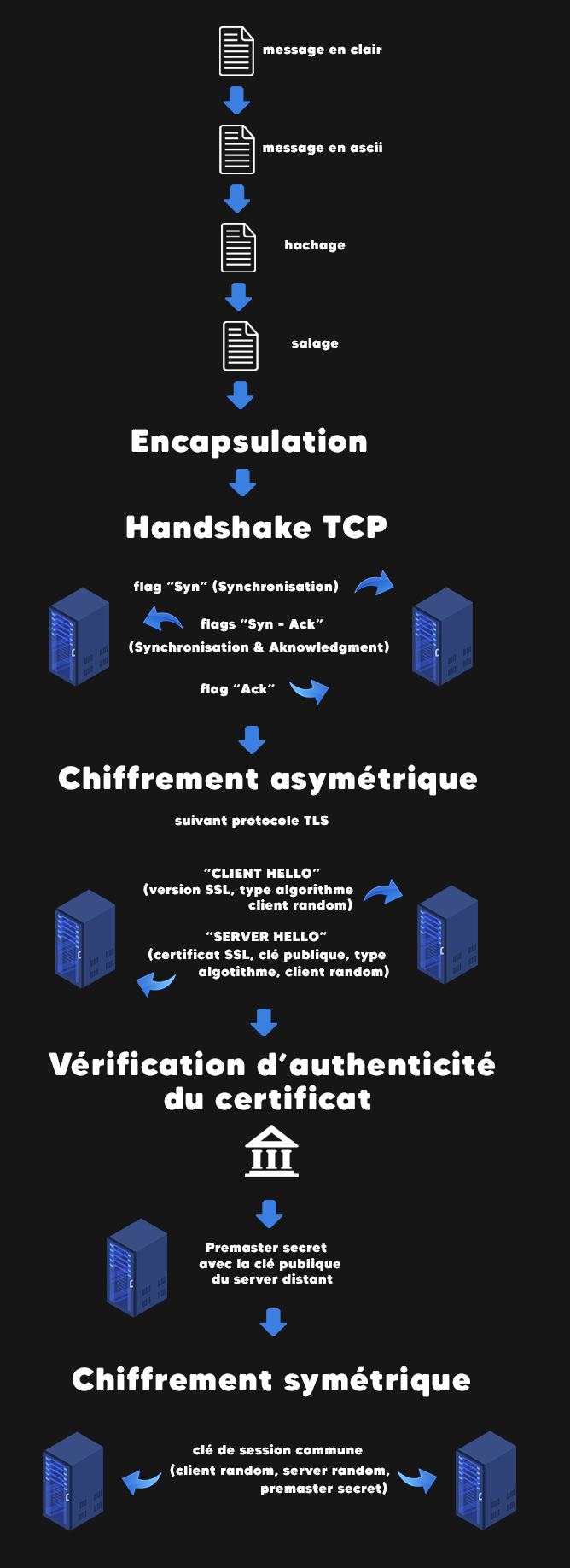

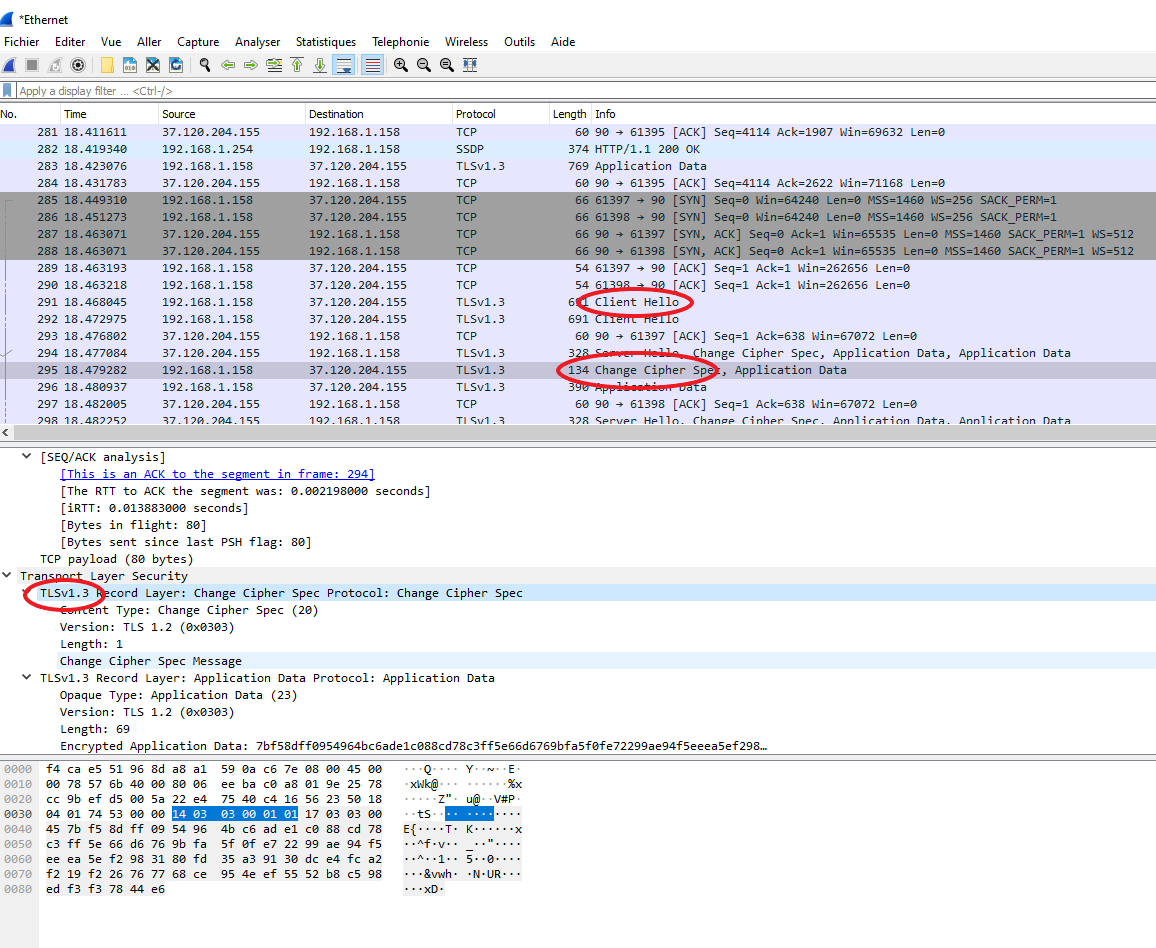

Une fois le message haché et salé, il est envoyé, et il est nécessaire de vérifier l’authenticité des correspondants, c’est le “handshake”

Le “RSA 2048 bits” est la norme actuelle

Pour être sûr que la clé publique d’une personne soit sa vraie clé publique, on utilise ces certificats, comme Verisign, DigiCert …

Ces certificats doivent être créés et signés électroniquement

C’est maintenant une norme pour les banques, afin de certifier qu’il s’agit bien de la bonne personne

Le chiffrement asymétrique est plus sûr, mais plus long, donc une fois les certificats authentifiés, les fichiers circulent sur le web, en chiffrement symétrique, plus rapide

Ce transport des données se fait suivant le protocole « SSL » (Secure Sockets Layer), ou « TLS » (Transport Layer Security), TLS étant le successeur d’SSL

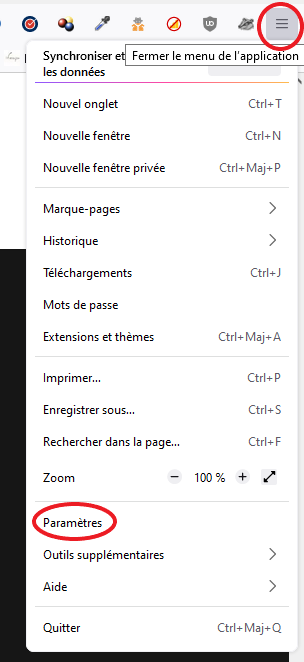

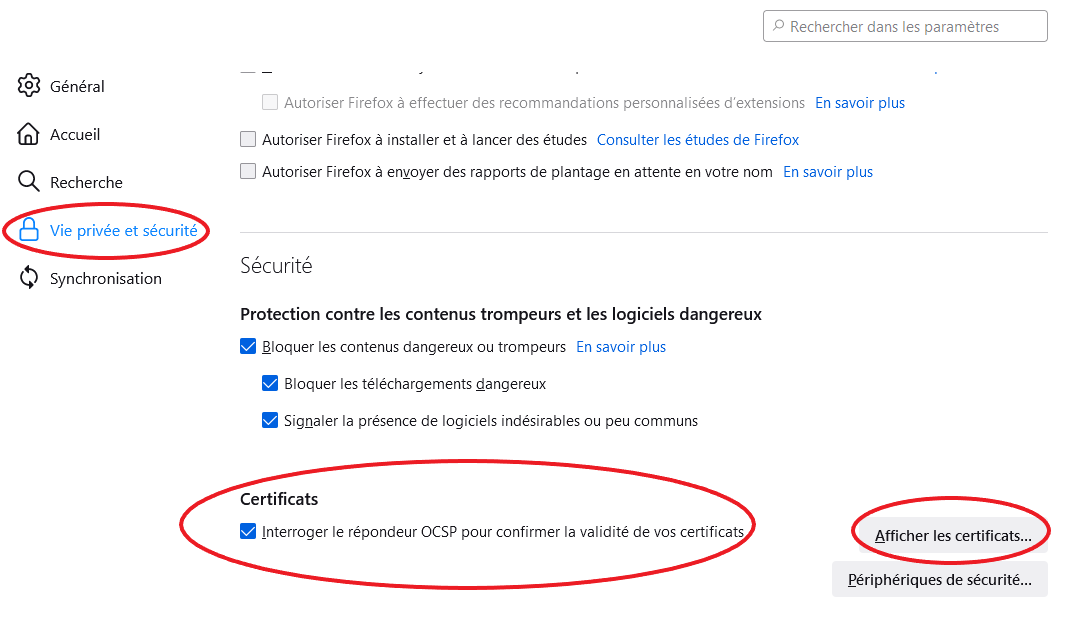

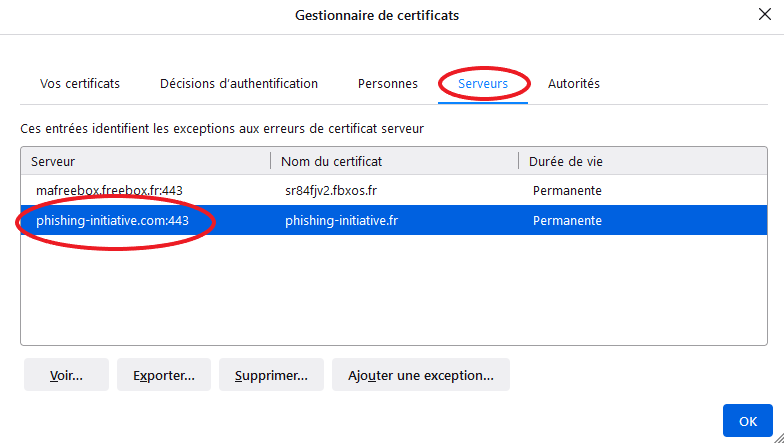

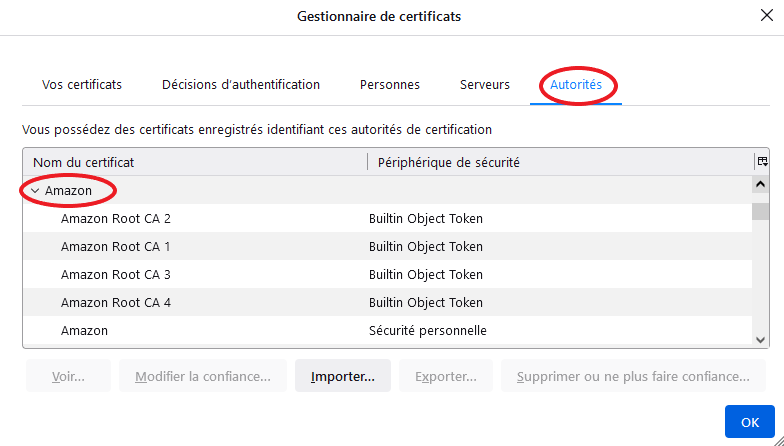

Vérifier les certificats du navigateur

Synthèse des étapes de chiffrement et de partage

Visualisation du processus de chiffrement

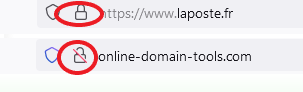

Le cadenas dans la barre d’URL, indique qu’il existe une clé de session, donc les données sont bien chiffrées

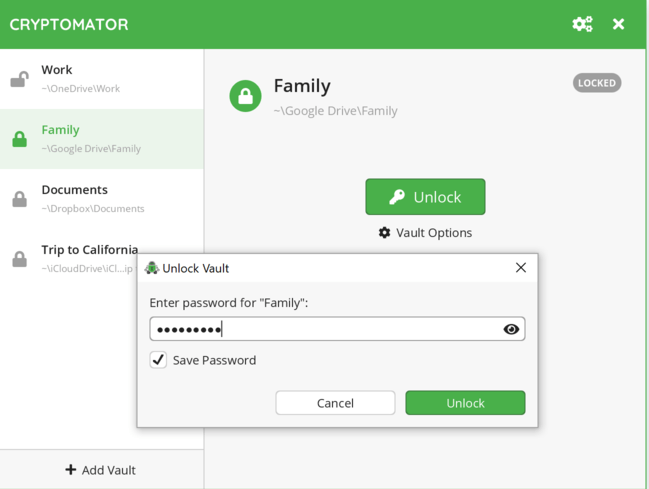

Le chiffrement & les clouds

La plupart des services de stockage en Cloud ont un chiffrement sécurisé, mais si ce n’est pas le cas, il existe des solutions qui viennent corriger le problème

Un répertoire virtuel est créé sur le PC, les données sont chiffrées, l’accès au cloud se fait avec un mot de passe, qui sert de clé de chiffrement

Solutions de chiffrement local pour protéger toutes ses données

En cas d’intrusion pirate, ou non autorisée, ou du vol physique du matériel …

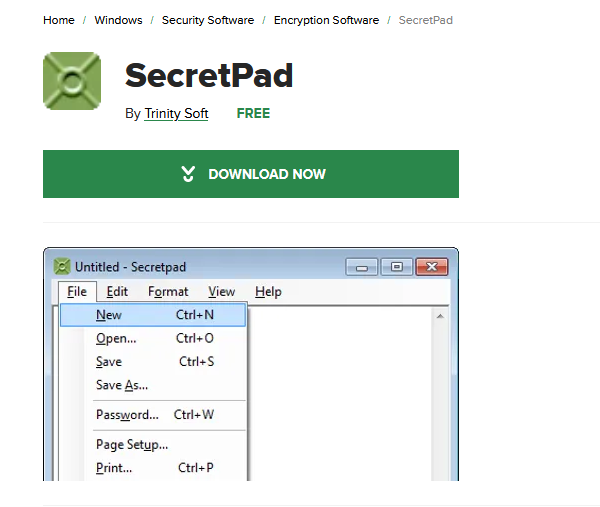

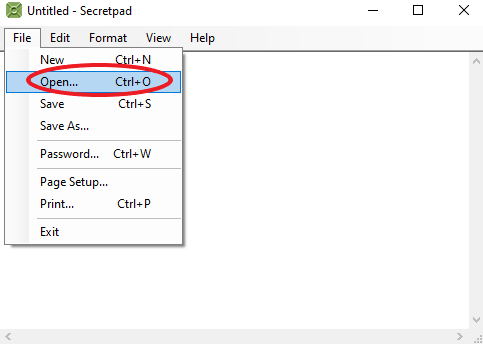

chiffrer un simple texte

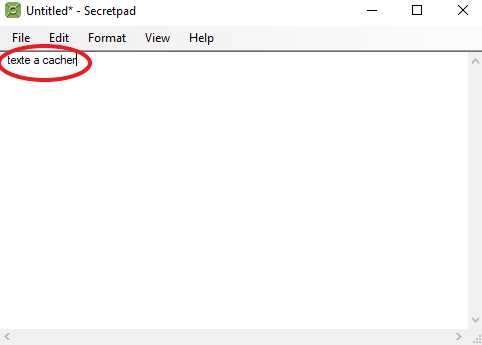

Utile pour cacher des notes confidentielles, un mot de passe maître, ou plusieurs mots de passe …

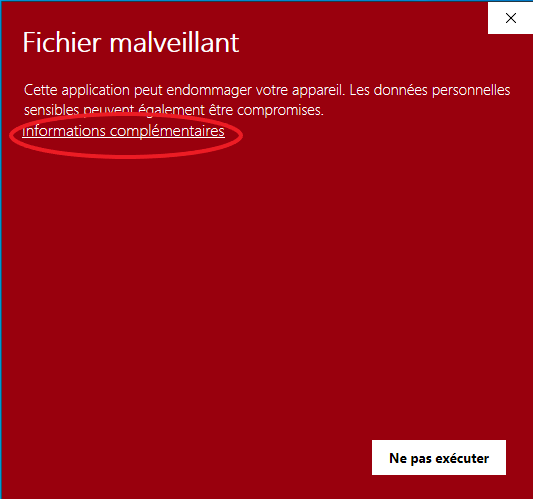

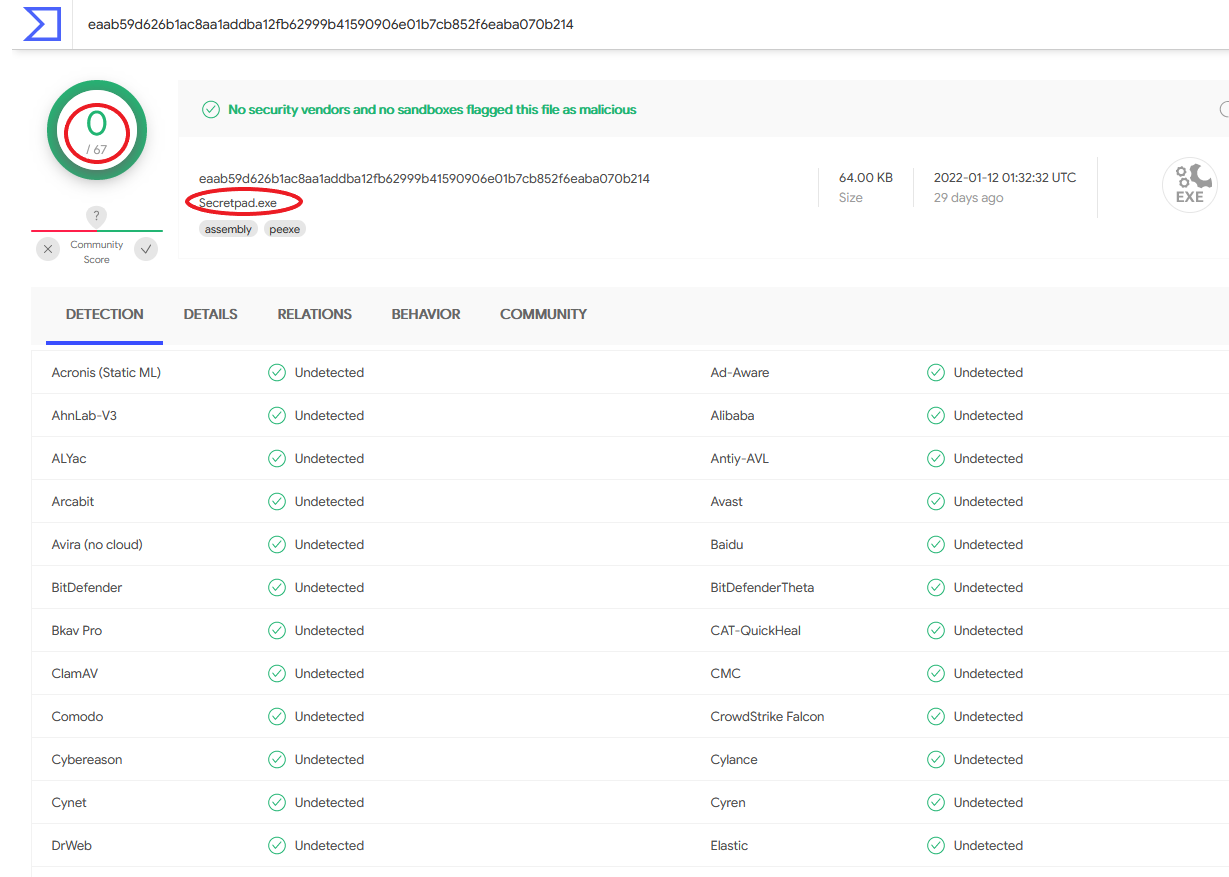

Pour rappel, il est possible de l’analyser avec “Virustotal” en ligne

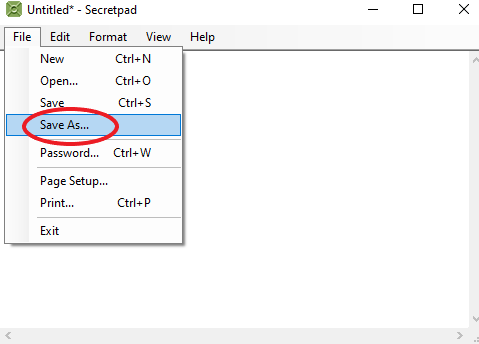

Commencer par déterminer le mot de passe, puis écrire ce qui est à dissimuler

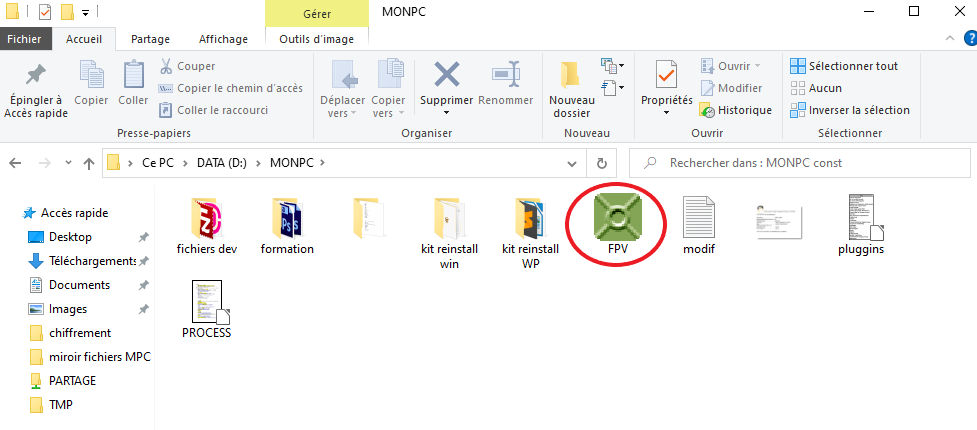

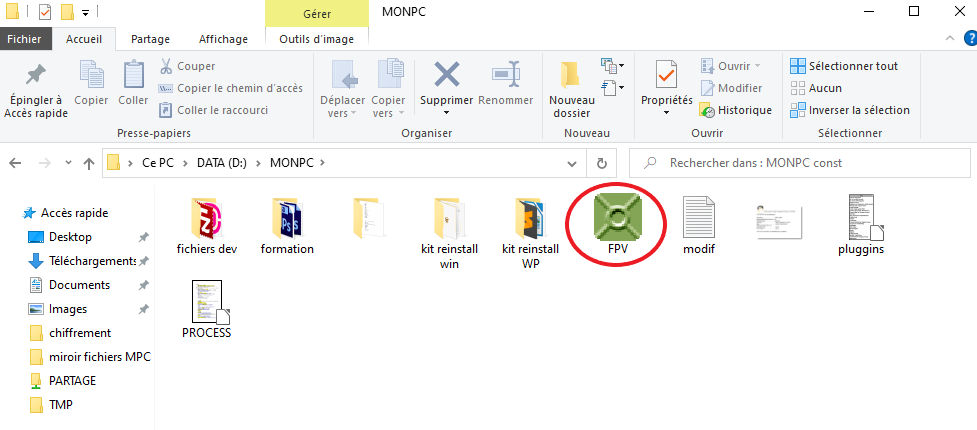

Cacher le fichier quelque part dans l’arborescence du disque dur, ou même sur un autre disque dur, qui pourra en plus être lui-même chiffré, ce qui en fait une double protection

Cliquer sur le fichier à l’endroit où il a été sauvegardé, et ouvrir à nouveau le même fichier

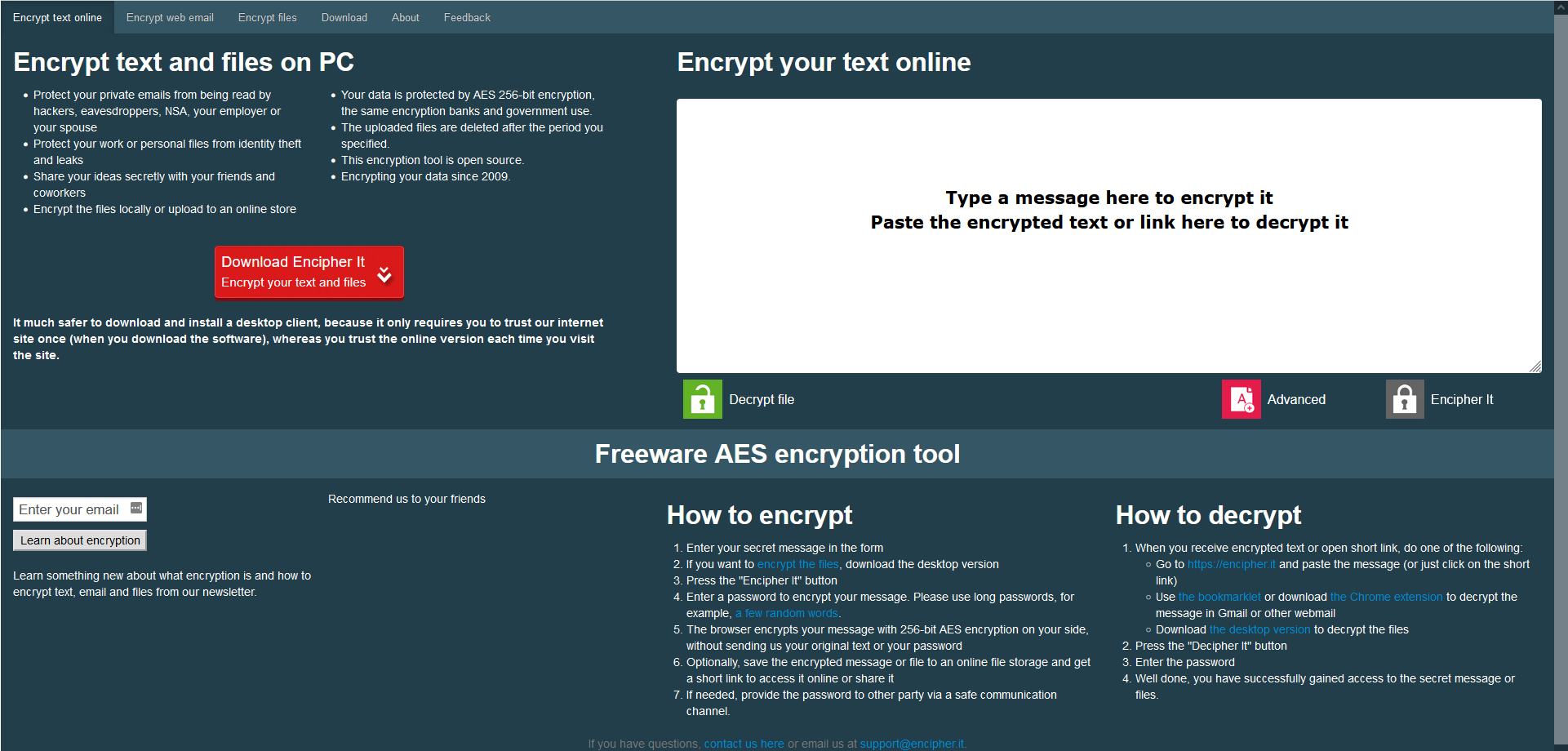

Solution de chiffrement en ligne, pour une utilisation ponctuelle (en partage), ou à télécharger

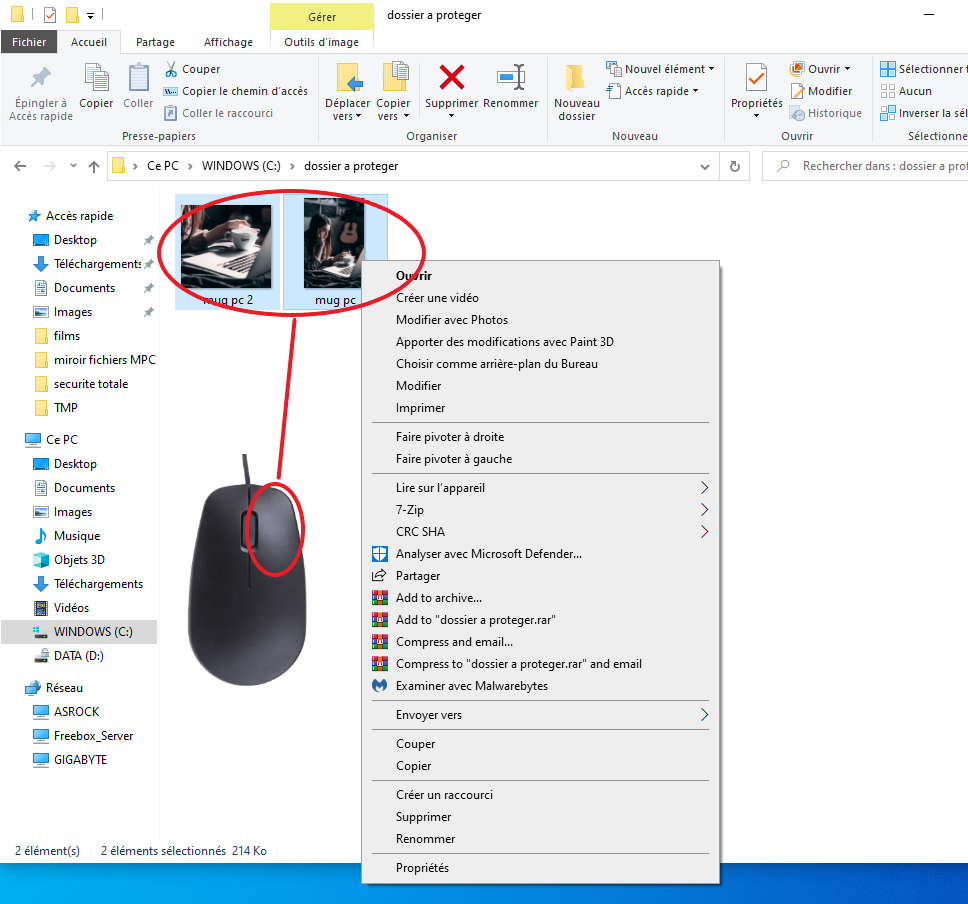

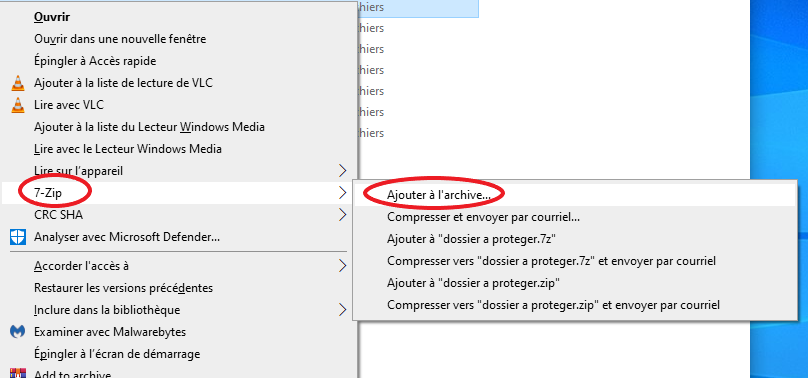

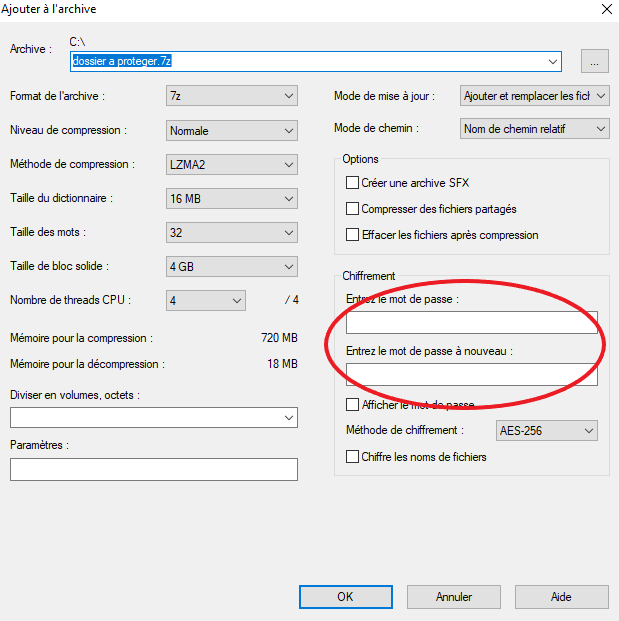

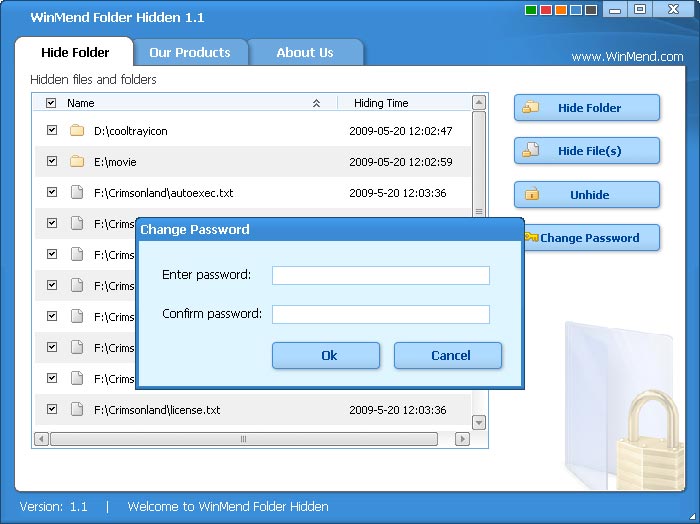

protéger l’accès à un fichier ou un répertoire, par mot de passe chiffré

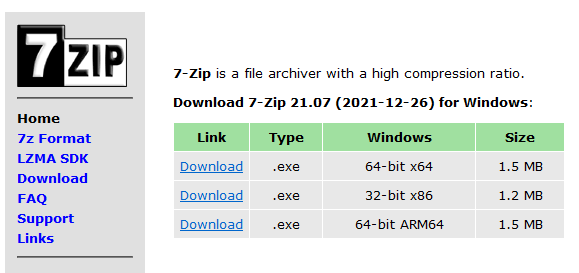

Les fichiers peuvent être compressés en un seul, et le tout protégé par un mot de passe

Choisir le lecteur, et se laisser guider

Une fois l’archive créée, les fichiers peuvent être détruits

Le mot de passe sera demandé pour ouvrir l’archive, et fonctionne également si elle est ouverte avec “WinRar”

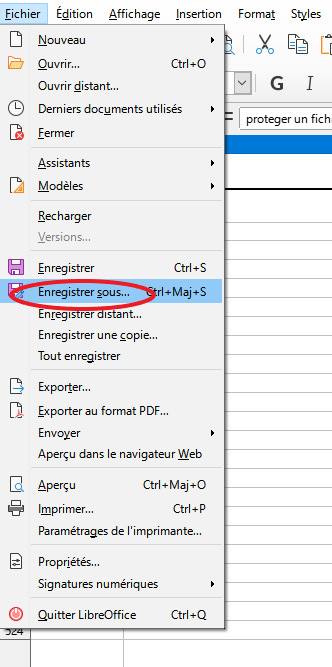

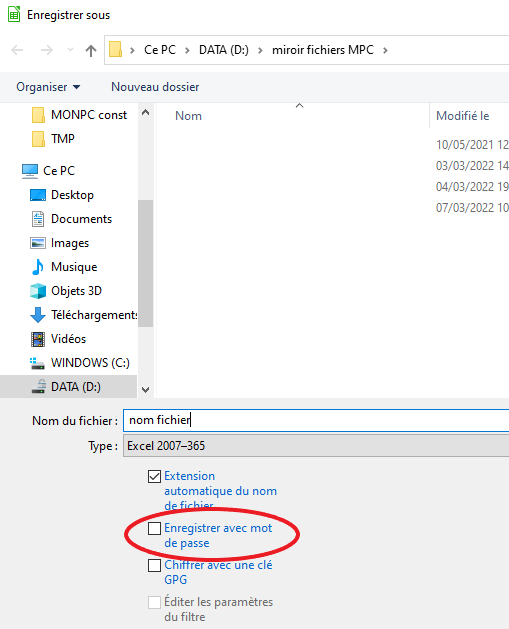

protéger l’accès à un fichier office (microsoft ou libre office), par mot de passe

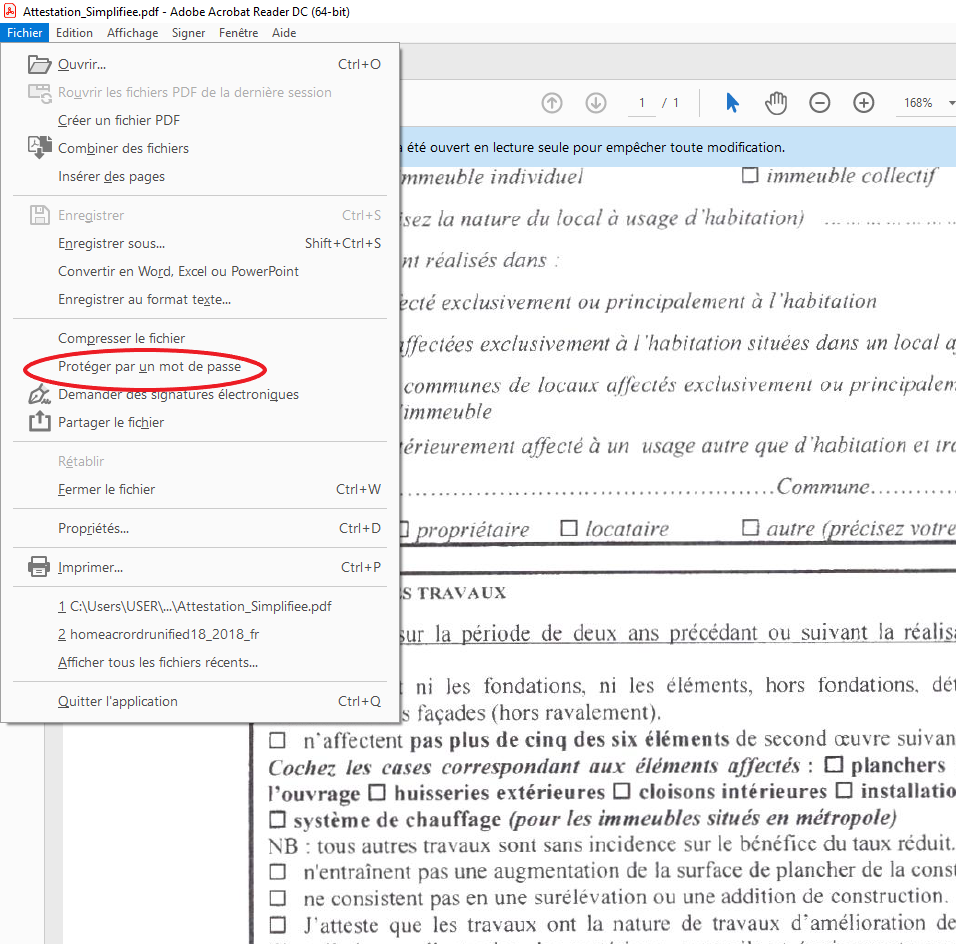

protéger l’accès à un fichier pdf par mot de passe

Exemple avec “Acrobat Reader”

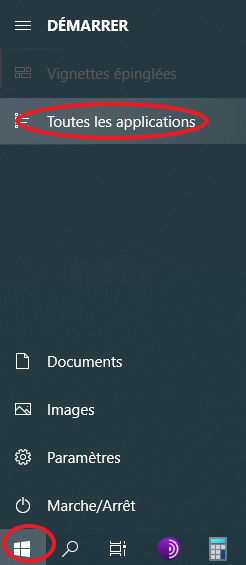

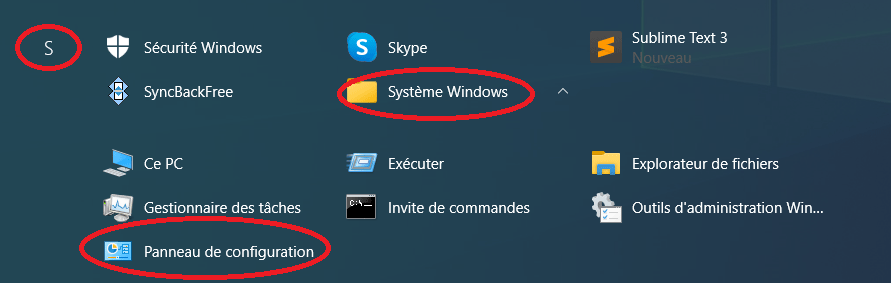

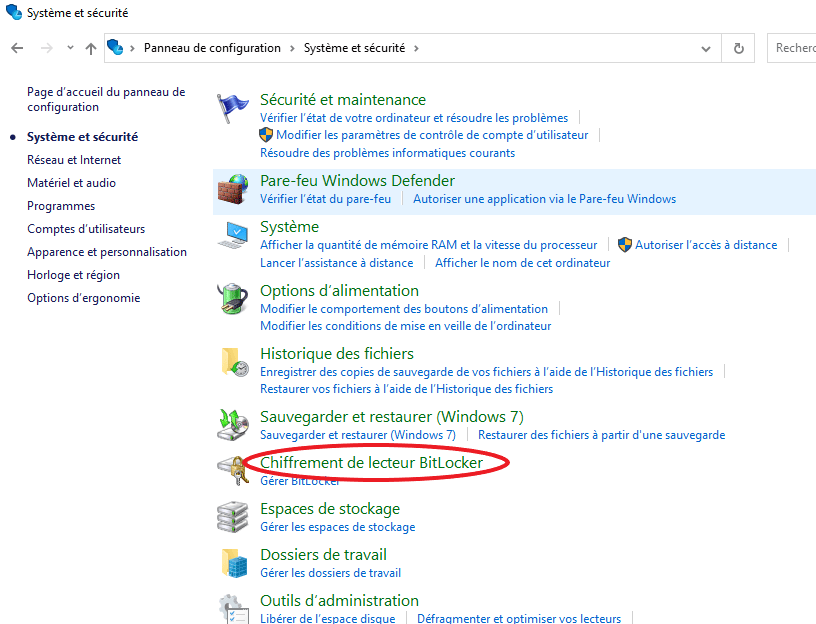

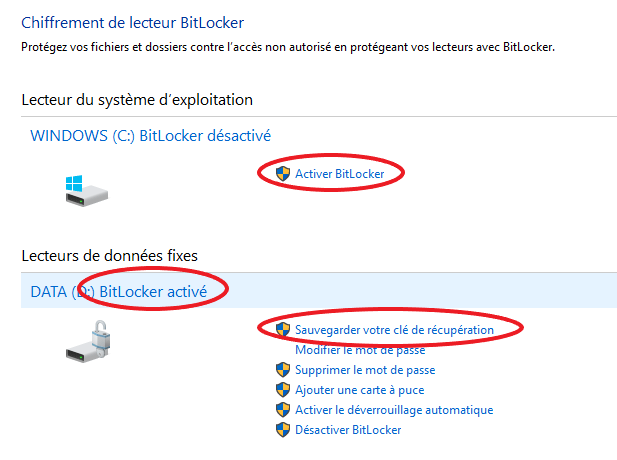

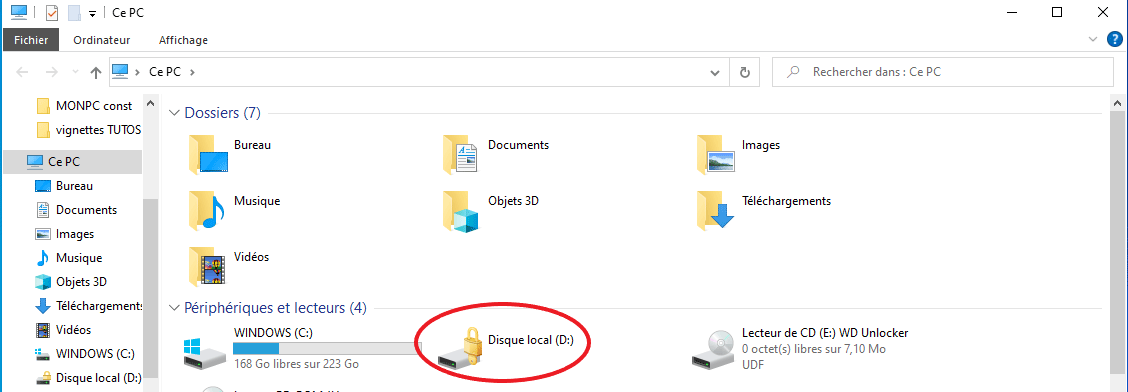

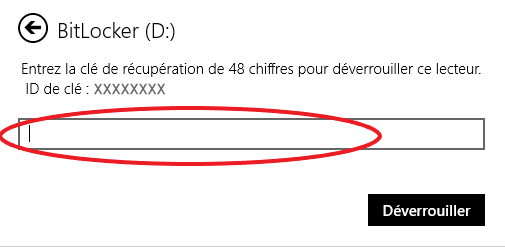

chiffrer un disque dur complet, et une clé usb

Choisir le lecteur, et se laisser guider

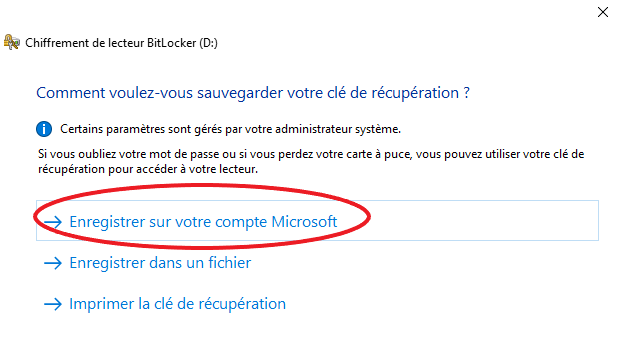

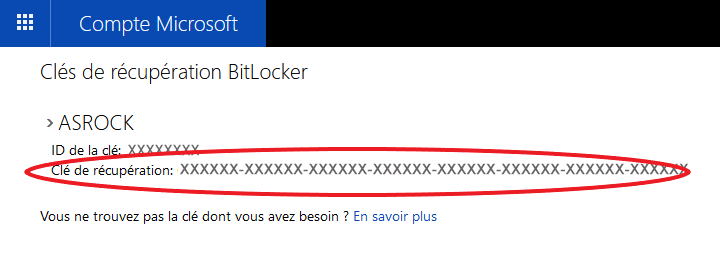

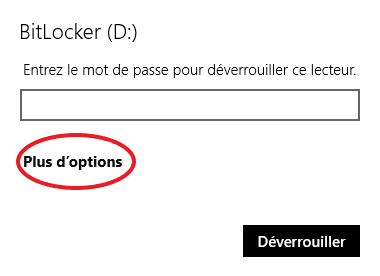

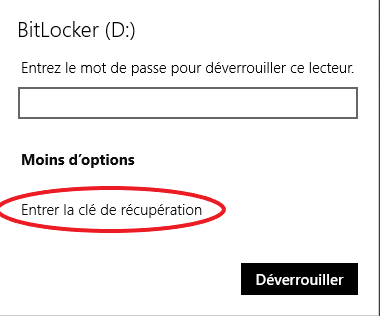

Une fois que Bitlocker est activé sur un volume, il est très important de sauvegarder la clé de récupération

Il reste à choisir le type de sauvegarde, le mieux est de l’enregistrer dans le compte Microsoft (si on en a créé un, et que le compte utilisé n’est pas en Local)

Si l’on choisit une sauvegarde dans un fichier texte, il ne faut évidemment pas laisser ce fichier à l’intérieur du disque dur chiffré

La clé de récupération ne se trouve pas directement dans le compte Microsoft, inutile de la chercher

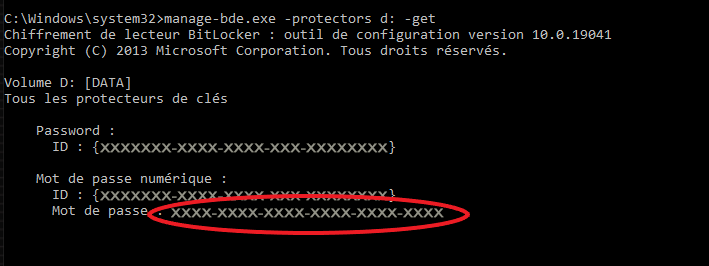

Taper : cmd

Taper : manage-dbe.exe – protectors d: -get

La lettre d: correspondant au nom du volume (mettre la bonne)

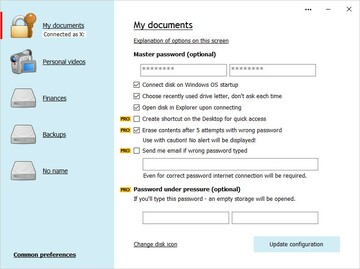

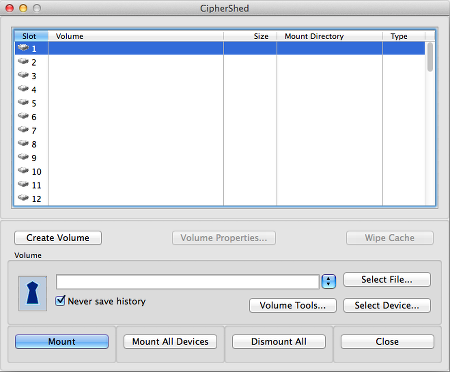

autres possibilités équivalentes à bitlocker

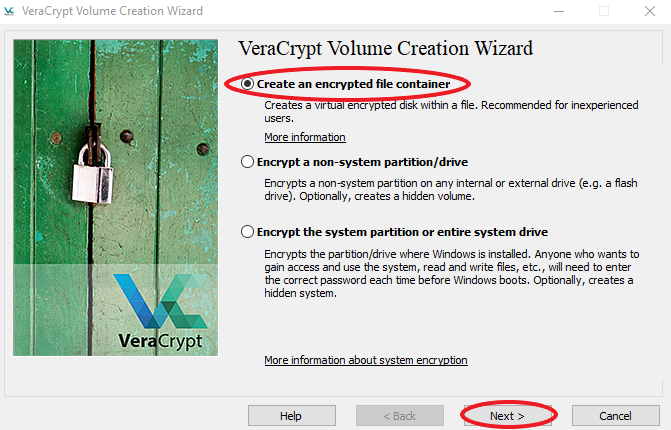

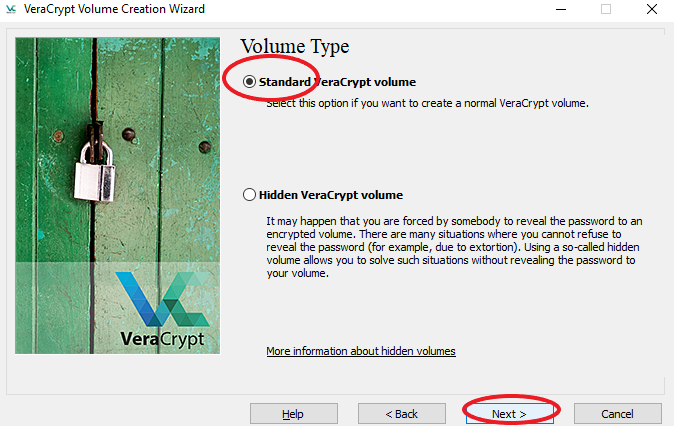

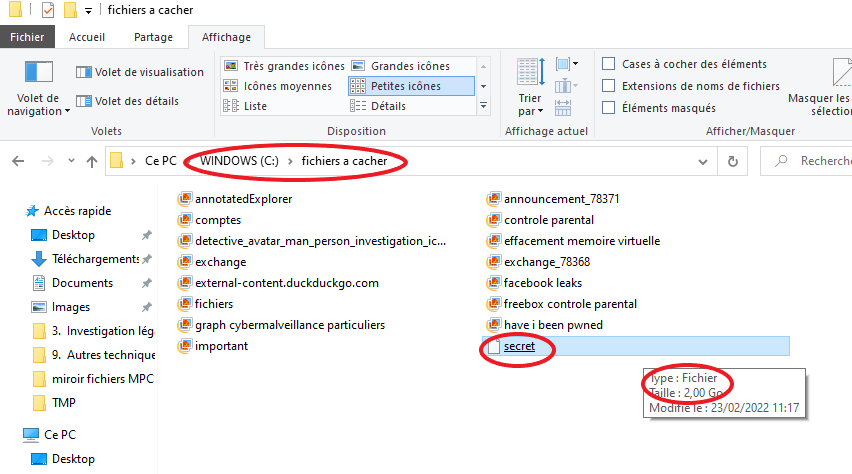

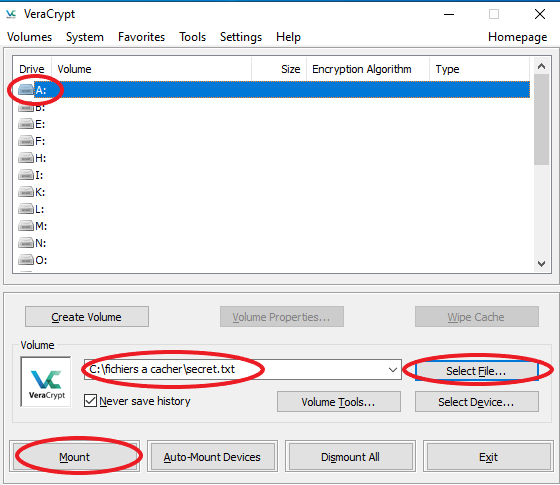

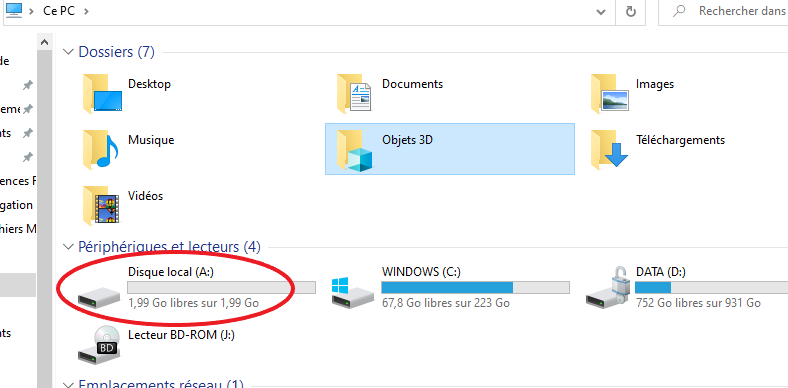

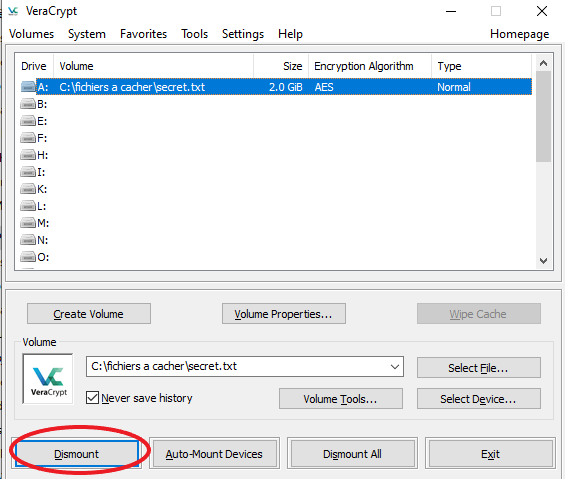

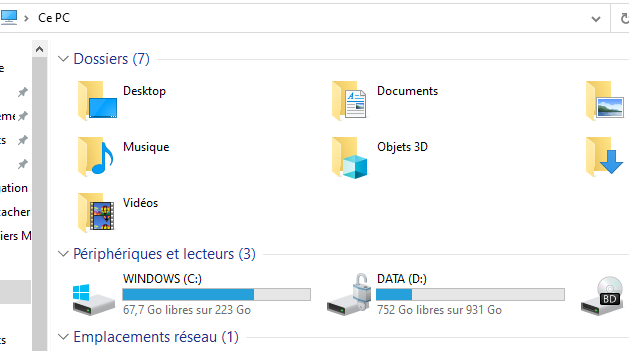

Création d’un volume virtuel (avec une lettre D:/ E:/ … ), où tout ce qui va s’y trouver sera chiffré, et protégé par un mot de passe

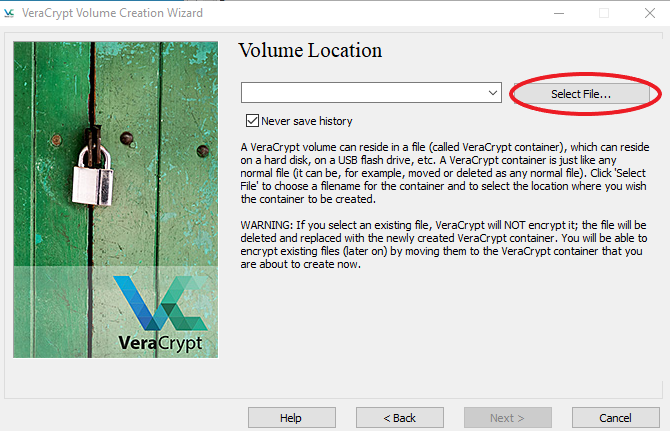

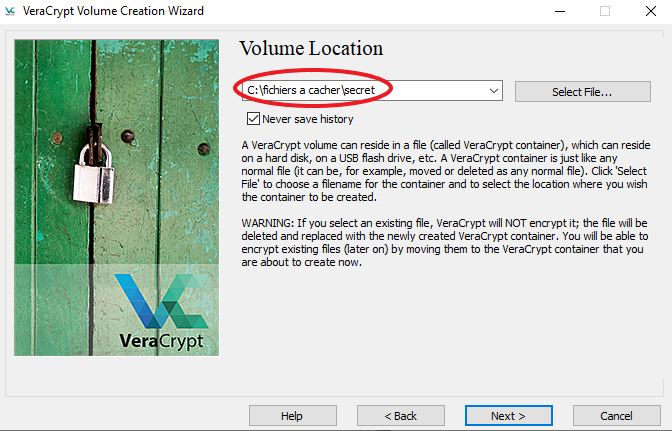

Un fichier texte sera créé, quelque part dans l’arborescence du disque dur (inutile de le créer avant)

Choisir son emplacement autre que dans “Document”, qui semble poser un problème

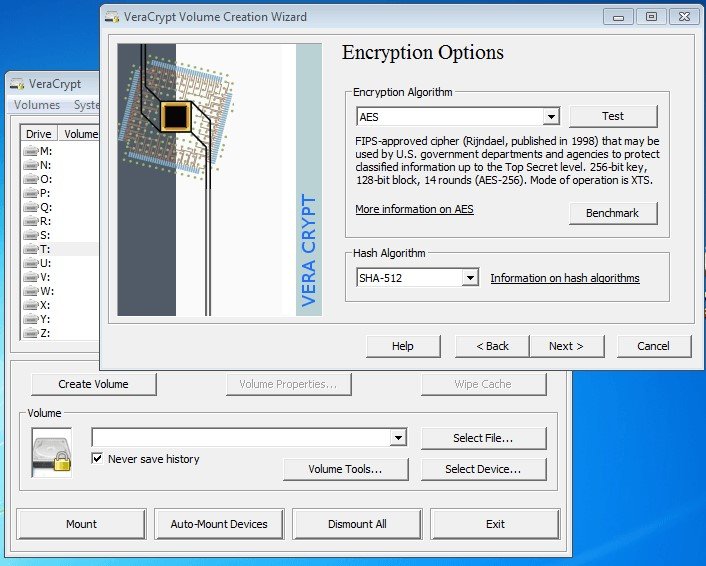

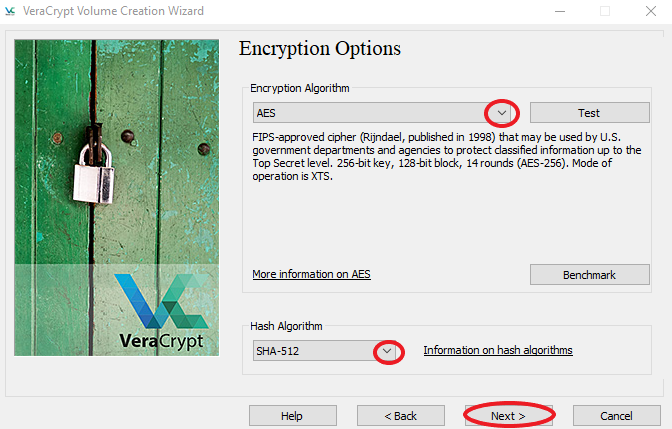

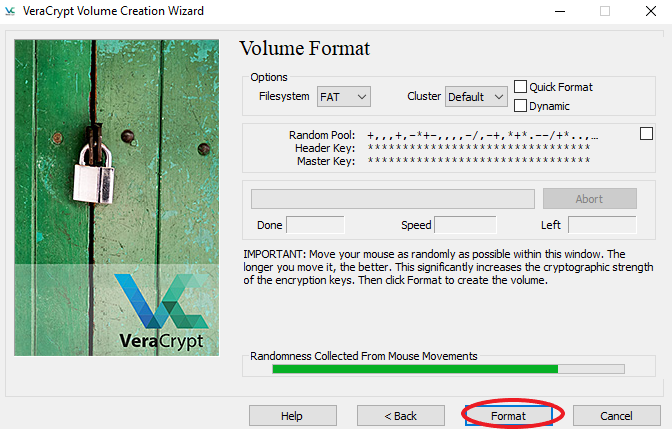

Choisir les types d’algorithmes pour le chiffrement et le hachage

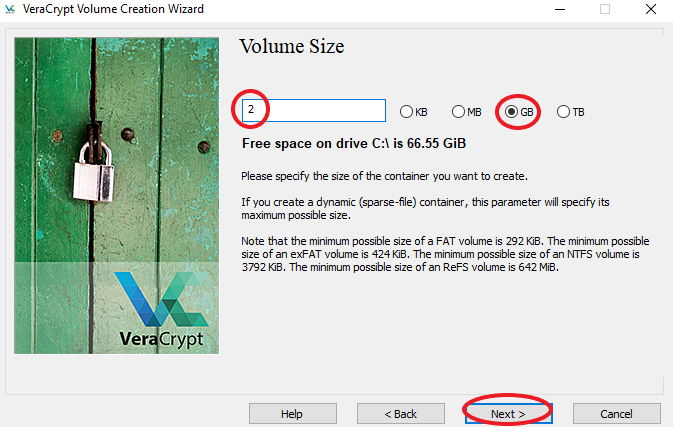

Définir la taille du volume virtuel

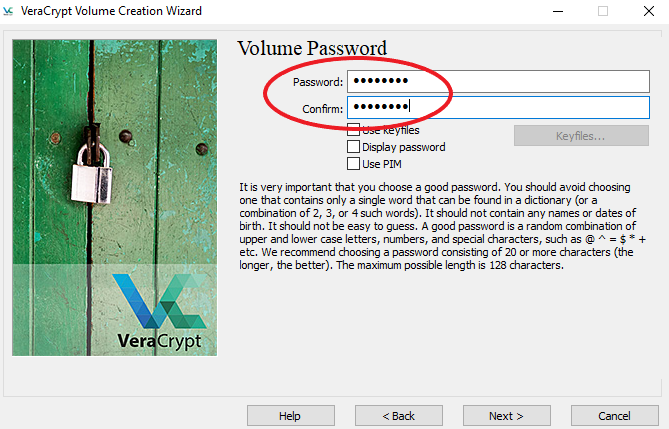

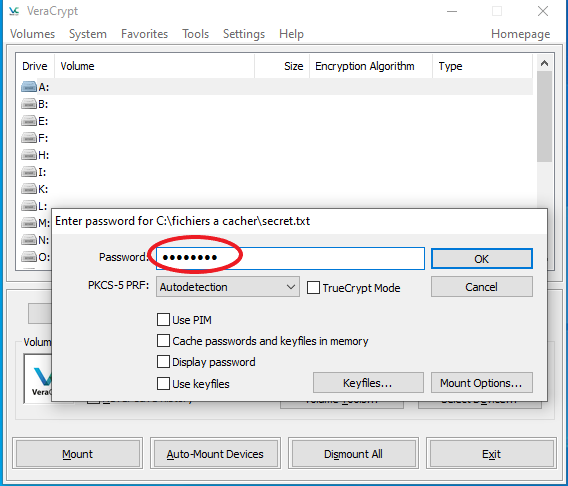

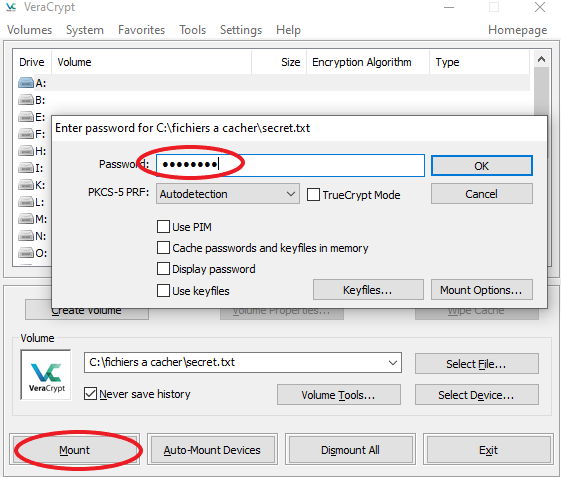

Définir un mot de passe

Le chiffrement va se faire en bougeant la souris aléatoirement

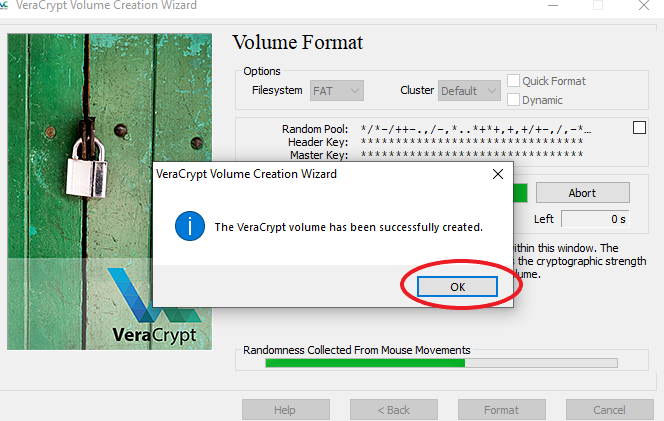

Le fichier est créé

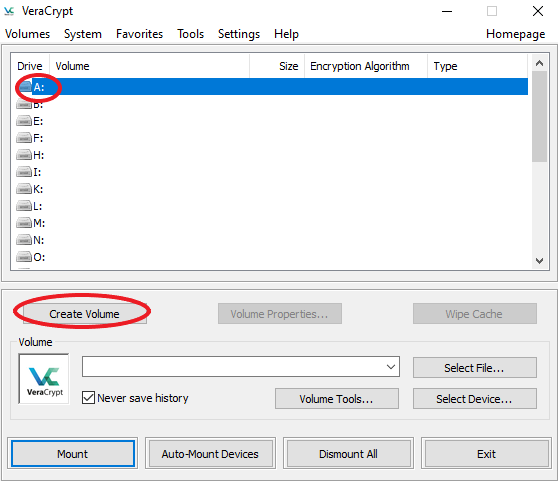

Créer le volume virtuel

Déposer les fichiers à l’intérieur

Rendre invisible le volume contenant les fichiers

Pour le rendre visible à nouveau, tout simplement sélectionner le bon volume et entrer le mot de passe

Pour ne pas risquer de perdre le contenu, le fichier texte n’est pas supprimable (un message d’erreur système apparaît), mais en cas d’oubli du mot de passe, pas de solution …

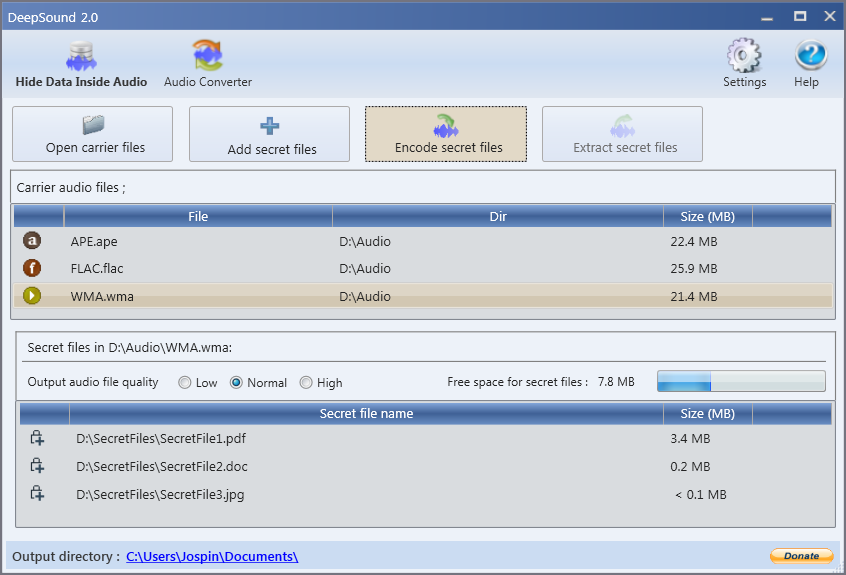

La sécurité passe également par la stéganographie, ou l’art de la dissimulation

Cette méthode, consistant à cacher un fichier ou un programme dans un autre, peut être utilisée de façon ludique, ou malveillante

En effet un Malware peut très bien être lancé, en cliquant tout simplement sur une image …

Cacher un fichier “Word” dans un mp3

Le fichier Word pourra être chiffré en AES256, et sécurisé par un mot de passe

Il sera indétectable

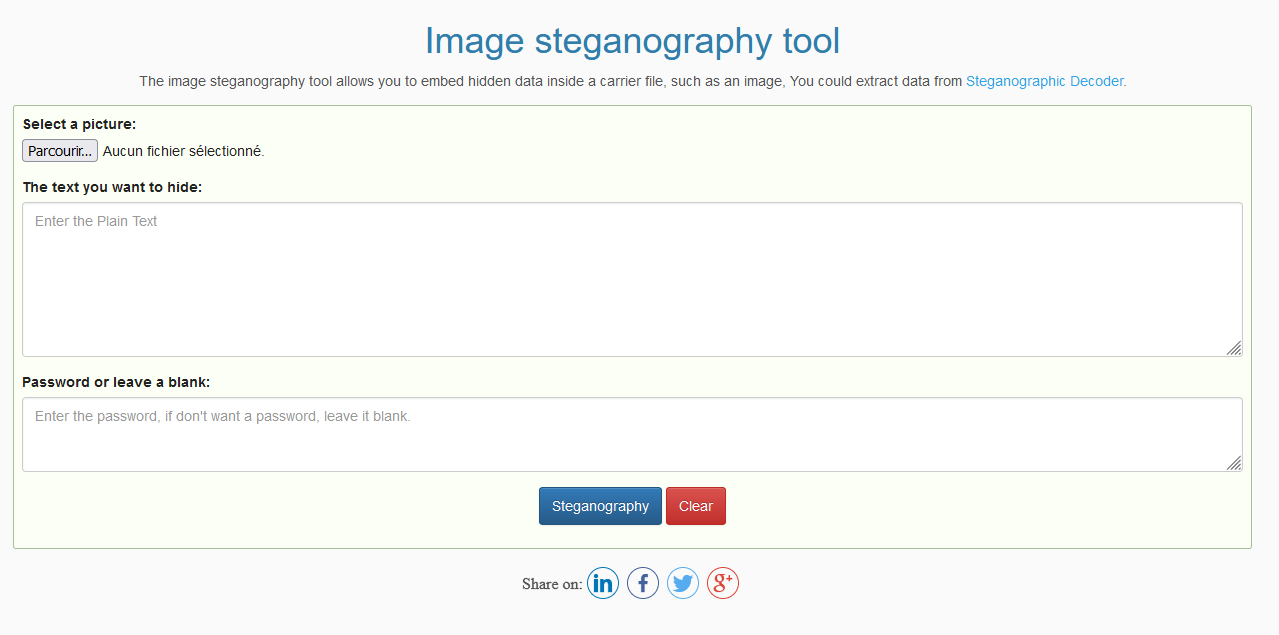

Cacher du texte dans une image

Idem, en ligne