Un email peut-il être lu par un tiers ?

Pour éviter de multiples envois

Comment lutter contre les courriers indésirables ?

Pour savoir s’il est compromis

Quels sont les dangers, et comment y remédier ?

Premiers signes de détection et analyse complète

Les contenus des webmails classiques ne sont pas chiffrés, ou pas de bout en bout, ils sont donc espionnables

Les éditeurs de ces webmails, dont les plus utilisés sont Gmail, Outlook, Yahoo, ou Thunderbird … utilisent des logiciels robots qui les lisent et les analysent, pour proposer de la publicité personnalisée, de la même manière que les cookies liés aux recherches

Ce qui peut être fait en toute légalité, puisque nous avons préalablement accepté les Conditions générales d’utilisation, la plupart du temps sans les lire

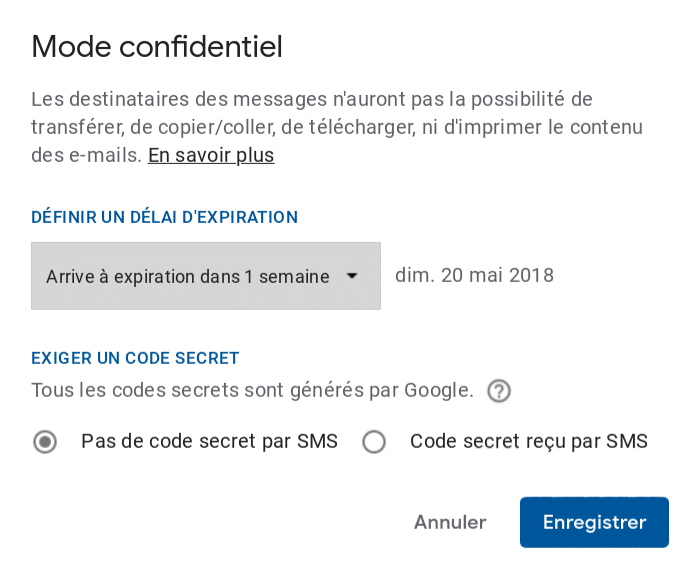

une 1ère solution est alors d’utiliser le mode confidentiel

Qui n’est malheureusement disponible que pour les utilisateurs de Gmail

L’option « Mode confidentiel » améliore un peu cette sécurité, avec la possibilité d’utiliser un code secret reçu par sms (par le destinataire) , avec un délai d’expiration correspondant

une autre solution est d’utiliser les messageries instantanées chiffrées

Avec leurs avantages (simplicité d’utilisation) et leurs inconvénients : limitations, historiques …

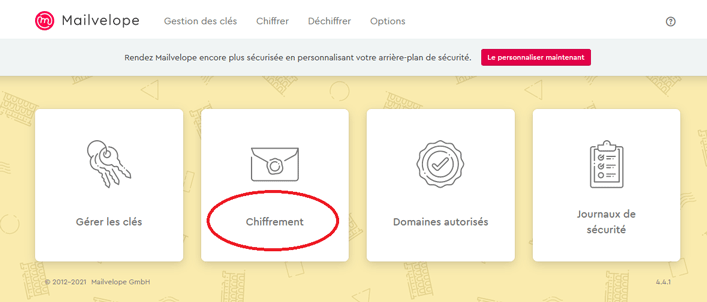

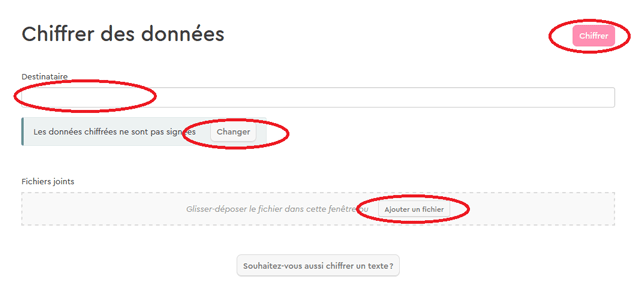

pour continuer a utiliser son webmail classique, un logiciel venant en complément, sera alors nécessaire

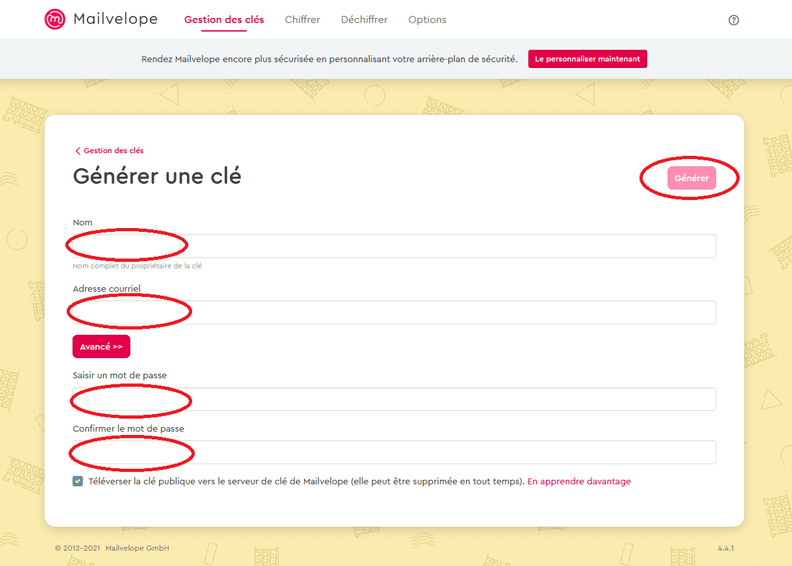

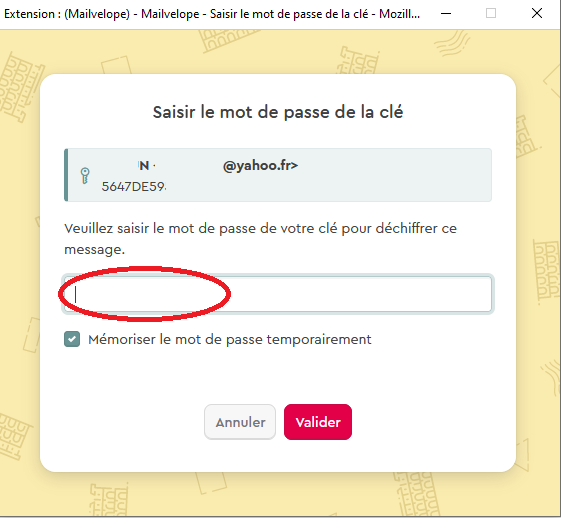

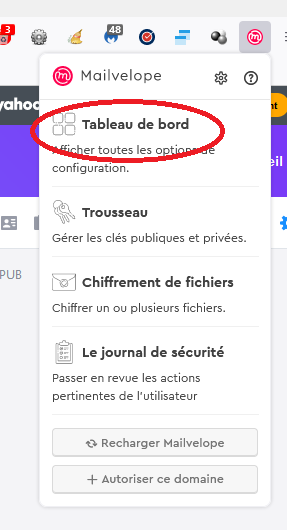

Ce pourra être un logiciel de PGP (Pretty Good Privacy), qui va chiffrer tout le contenu du message, à l’intérieur du webmail, un logiciel de cryptographie renforcée, très sûr

Ce logiciel existe en 2 versions

PGP (ou openPGP)

GnuPG (GNU Privacy Guard), “GNU” étant un système d’exploitation proche d’ “UNIX”

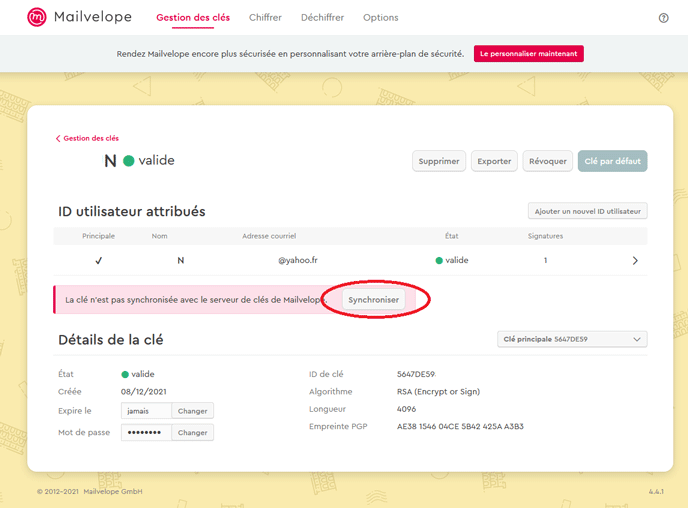

Le principe réside sur des clés de chiffrement, sans elles, il est impossible de déchiffrer le contenu de ce qui l’a été

Principe de fonctionnement

La clé publique servant à chiffrer, pourra être distribuée à tout le monde , sans risque (comme un RIB bancaire)

La clé privée, servant à déchiffrer, devra rester secrète par son propriétaire

Les fichiers chiffrés avec une clé publique, ne pourront être déchiffrés qu’avec une clé privée appairée

Toutefois, une faille existe, l’attaque “Man in the middle” (L’homme du milieu), exécutée par des pirates

Ce plugin sera à installer et configurer sur tous les navigateurs des correspondants, pas très souple, mais une fois la configuration effectuée, plus de soucis …

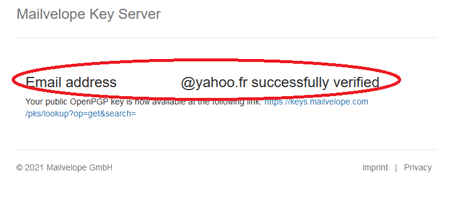

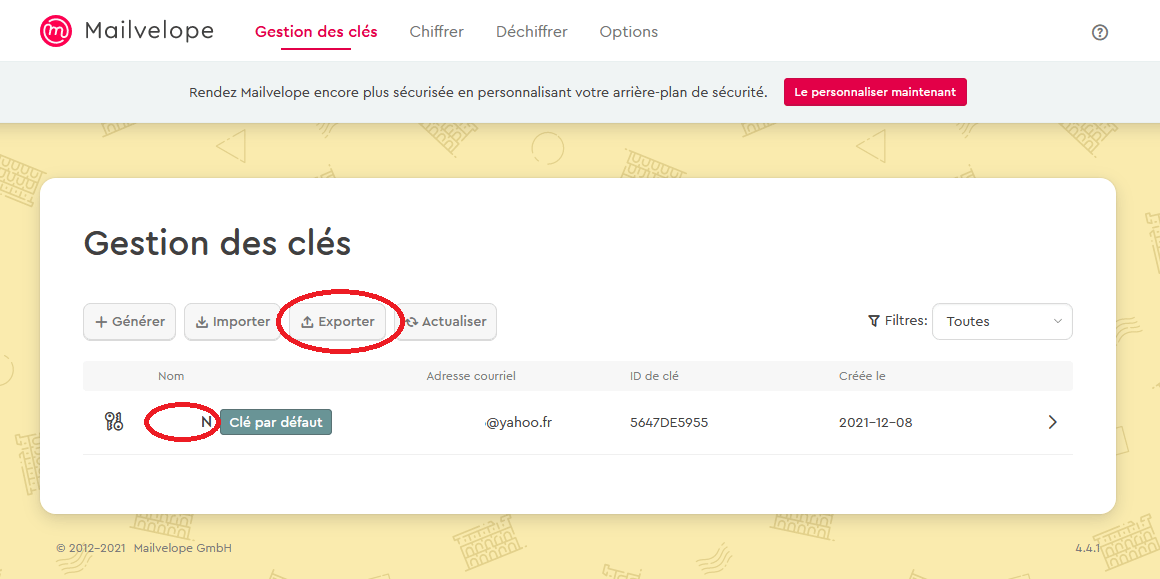

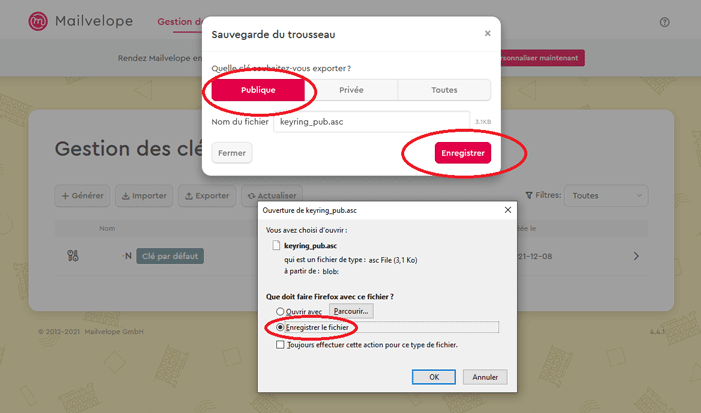

Une fois la clé générée, elle pourra être envoyée au destinataire de différentes façons

En pièce jointe au mail lui-même

En l’envoyant séparément, toujours en utilisant les services de Mailvelope

la meilleure solution est surement d’utiliser une messagerie sécurisée

Elles sont prévues à cet effet, seul petit inconvénient, elles sont limitées en capacité de stockage, et d’ envoi ou réception de messages par jour, dans leurs versions gratuites (qui sont néanmoins suffisantes pour un usage non professionnel)

Supplément intéressant pour celui-ci, possibilité de passer des appels sécurisés (comme “Skype”), depuis la messagerie

les envois volumineux

Plusieurs solutions sont possibles, il faut choisir la meilleure et la plus simple …

Les courriers indésirables (ou spams) polluent nos boites mails, il est nécessaire de s’en débarrasser efficacement

Lors de l’inscription à différents sites ou services, l’email indiqué sera ensuite une cible pour de la pub

pourquoi recevons-nous ces spams ?

Pour la plupart de ces courriers reçus, ils sont commerciaux, et font suite à une inscription sur un site web

Ils peuvent aussi provenir d’une récupération de notre mail suite à une fuite de données, lorsque nous laissons “trainer” notre adresse un peu partout, ou lorsque des personnes malveillantes l’ont interceptée et revendue de multiples fois

plusieurs méthodes possibles pour éviter d’en recevoir

Opter pour le choix d’une inscription via un compte tiers, comme Google, FaceBook … si cette possibilité est proposée

Petit bémol néanmoins, ces géants de la collecte d’informations se serviront au passage

Bien lire les conditions d’inscription, et cocher les seules cases obligatoires (et non celles d’envoi de notifications diverses), ce qui malgré tout n’empêchera pas l’envoi de mails “informatifs”

Après la finalisation de l’inscription, se désabonner des courriers non désirés, pour cela chercher le lien (en tout petit) en fin du courrier “Se désabonner” , “Se désinscrire” , “Gérer vos préférences e-mail” …

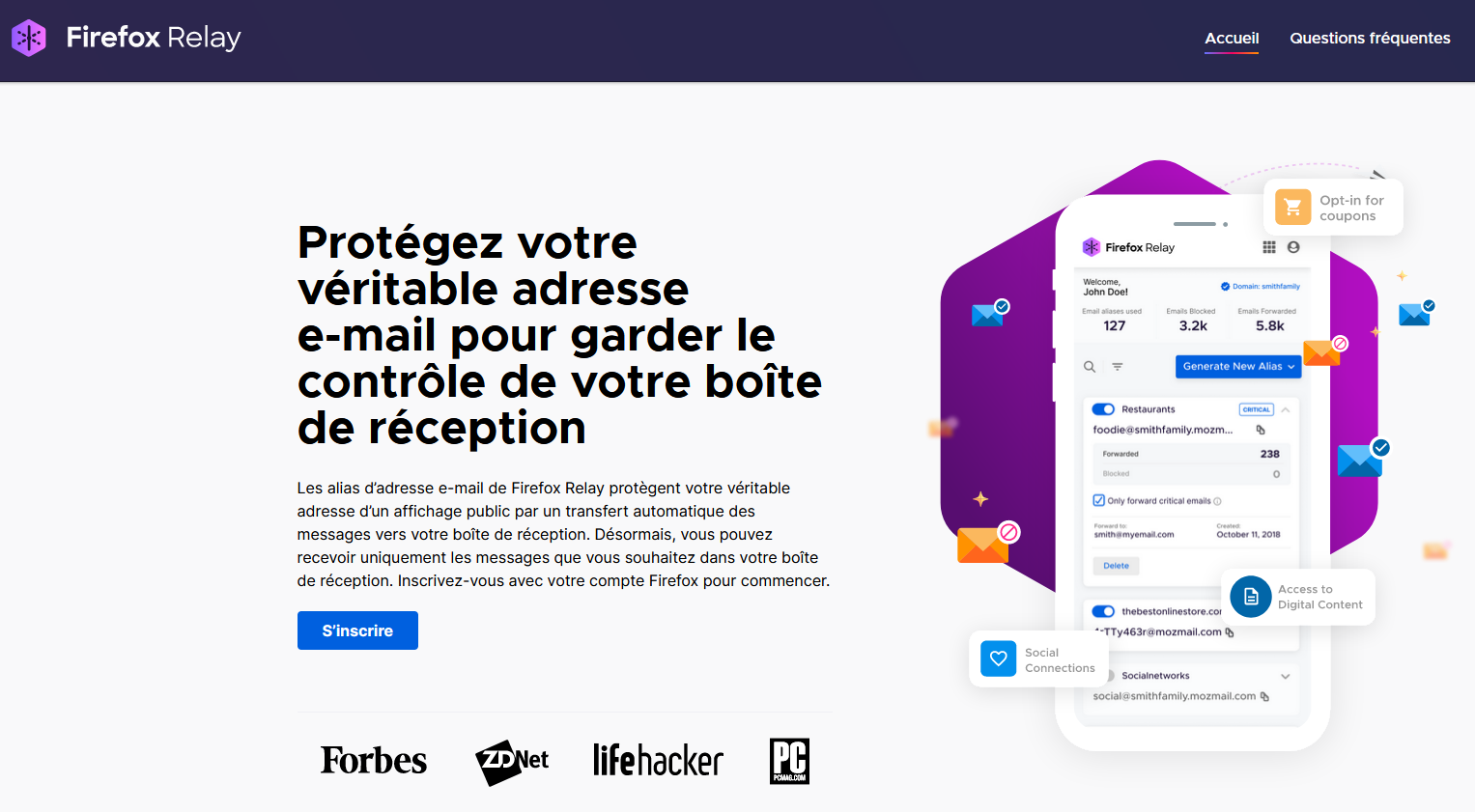

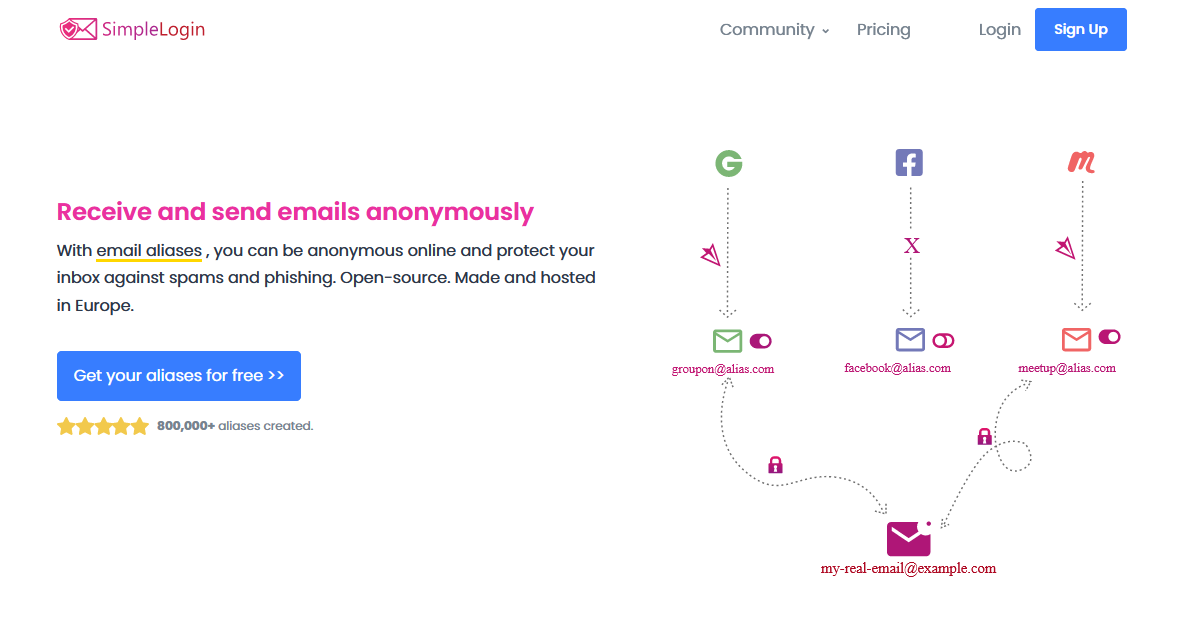

Masquer son adresse mail derrière un alias, cet alias pouvant être toujours le même, ou changer à chaque fois

Limité à 5 alias dans sa version gratuite

Limité à 15 alias, et 1 boite mail, dans sa version gratuite

Systématiquement authentifier l’expéditeur en demandant une confirmation

Peut-être une bonne idée, mais pas évident que tous les expéditeurs acceptent, surtout les administrations, et l’envoi automatisé par un robot …

Éventuellement signaler les spams …

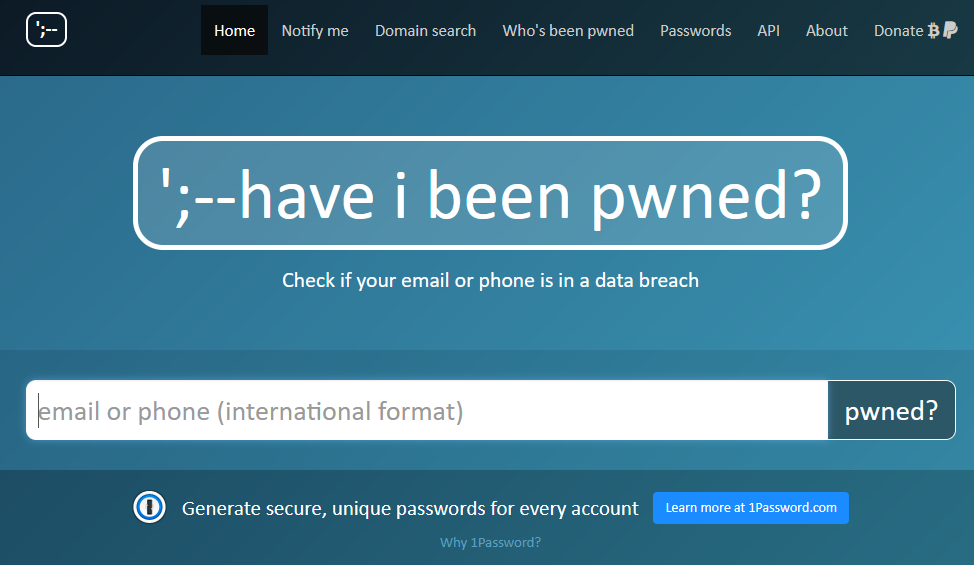

Tester son adresse email pour savoir si elle fait partie d’une liste de fuites de données

Importante étape, avant d’entreprendre les actions nécessaires …

Il arrive parfois que des pirates arrivent à s’introduire dans de gros sites marchands ou réseaux sociaux, pour y voler le plus possible d’informations, dont les emails

Si c’est le cas :

En créer un nouveau et ne plus utiliser l’ancien dès que possible (lorsque tous les changements auront été faits sur tous les comptes de nos sites web)

Créer plusieurs comptes mails, répartis par catégories (sites marchands, de test, de comptes majeurs, pour la récupération d’identifiants, des réseaux sociaux …)

Les actions des pirates sont diverses, mais n’ont qu’un seul but, celui de faire du profit

ll faut donc être vigilant et suivre scrupuleusement quelques règles pour ne pas avoir de mauvaises surprises

être attentif aux emails reçus qui ne ressemblent pas à du spam

Mais qui ont tous la même caractéristique, pour piéger leurs cibles, ils jouent sur :

La curiosité :

Exemple “Votre colis est en attente de livraison”

Les émotions :

Exemple “Votre compte va être supprimé”

L’envie :

Exemple “Vous allez gagner le dernier iphone, un voyage …”

être prudent sur ses traces laissées

Autant à l’extérieur, qu’à l’intérieur

Ne pas divulguer son email n’importe où (réseaux sociaux …) ou à n’importe qui

Ne pas laisser ses identifiants de connexion, ou liens de récupération de comptes … dans sa boite de réception, les effacer tout de suite après utilisation et les sauvegarder en lieu sûr (coffre-fort numérique)

apprendre à reconnaître les emails frauduleux, qui sont de plus en plus indétectables

Ces emails emploient tous les mêmes méthodes

Lien vers un site web piégé, qui pourra être un site imitant l’authentique

Lien piégé lui-même

Pièces jointes piégées : photos, PDF, fichiers Excel …

Formulaires à remplir avec ses identifiants, n° de compte …

Et auront de graves conséquences

Vol d’identifiants, de n° de carte bancaire, de données personnelles

Installation de Malwares : surveillance, ransonware, utilisation du poste comme “bot” pour une attaque massive …

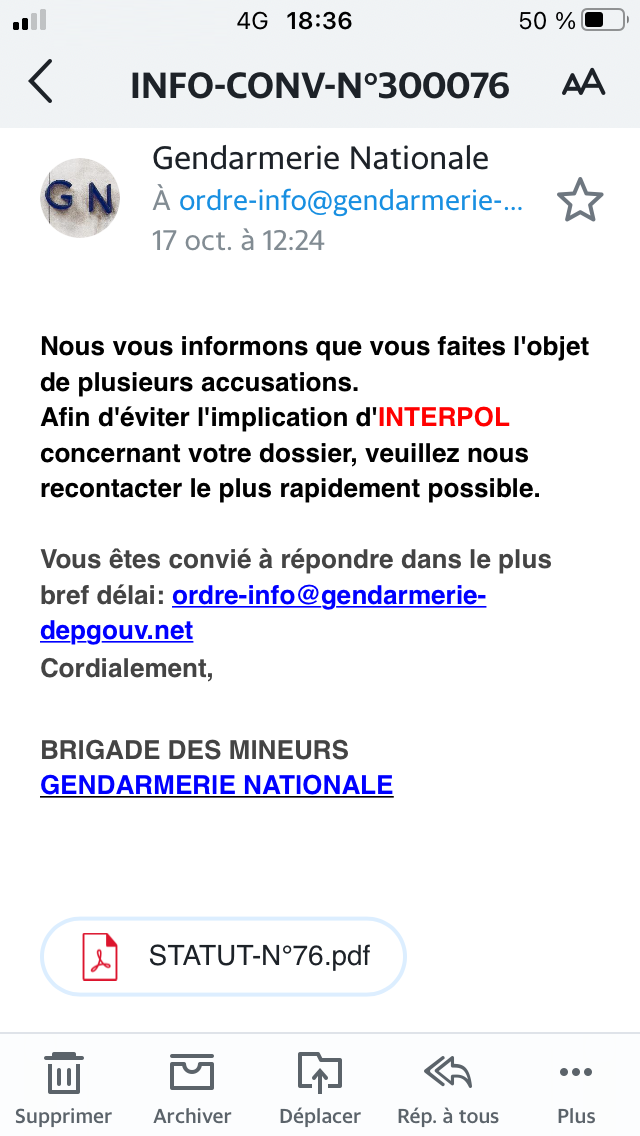

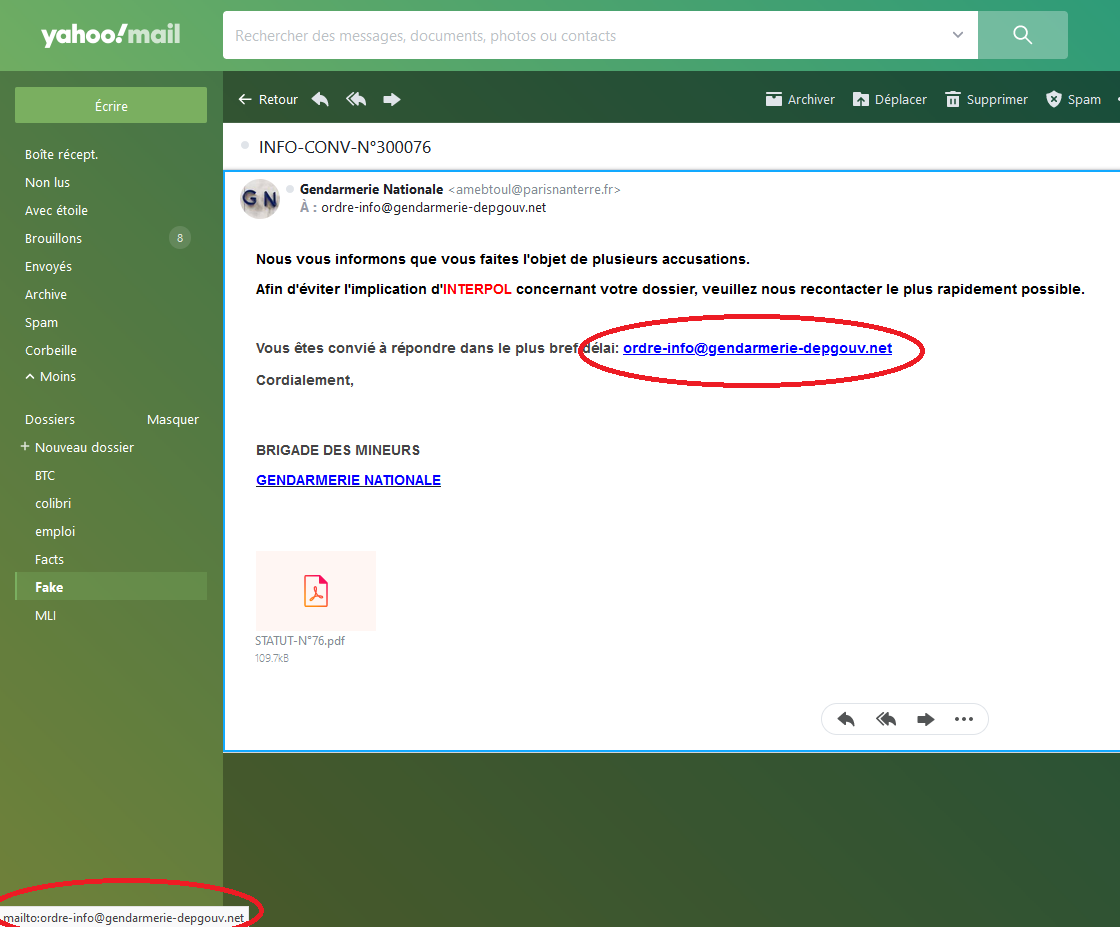

1 ére étude d’un mail reçu soit-disant de “la gendarmerie nationale”

Visuel sur smartphone : rien ne permet d’avoir plus d’informations, que ce qui s’affiche

Avant de débuter l’analyse

Tout de suite les bonnes questions :

Est-ce que j’ai vérifié si mon mail est corrompu ?

(Dans ce cas précis, oui, volontairement !)

Pourquoi je reçois ce mail, existe t’il y a une raison valable (est-ce que j’ai quelque chose à me reprocher ?), et si éventuellement c’est le cas, est-ce si grave pour qu’Interpol soit impliqué ?

Est-ce que la Gendarmerie envoie des emails ?

Après une recherche rapide sur Google, il s’avère que non, elle se déplace toujours au domicile de la personne concernée

Est-ce que le visuel est cohérent dans son aspect général, présentation, fautes de Français ?

Pas de fautes, mais le visuel est assez moyen, notamment presque tous les caractères sont en gras, pour accentuer la peur

Les liens des CGU (Conditions Générales d’Utilisation), de désabonnement … sont-ils présents ?

Ici non, mais c’est normal car cet organisme n’en possède pas …

Me demande-t’on de payer quelque chose ?

C’est très souvent là où se situe l’arnaque

Dans ce cas, ce n’est pas immédiat, ce sera le cas dès lors que l’on poursuit le processus mis en place par les pirates

On peut en tirer une première conclusion, basée sur le bon sens, il y a de fortes chances qu’il s’agisse bien d’un email de pirate, qui joue sur les émotions

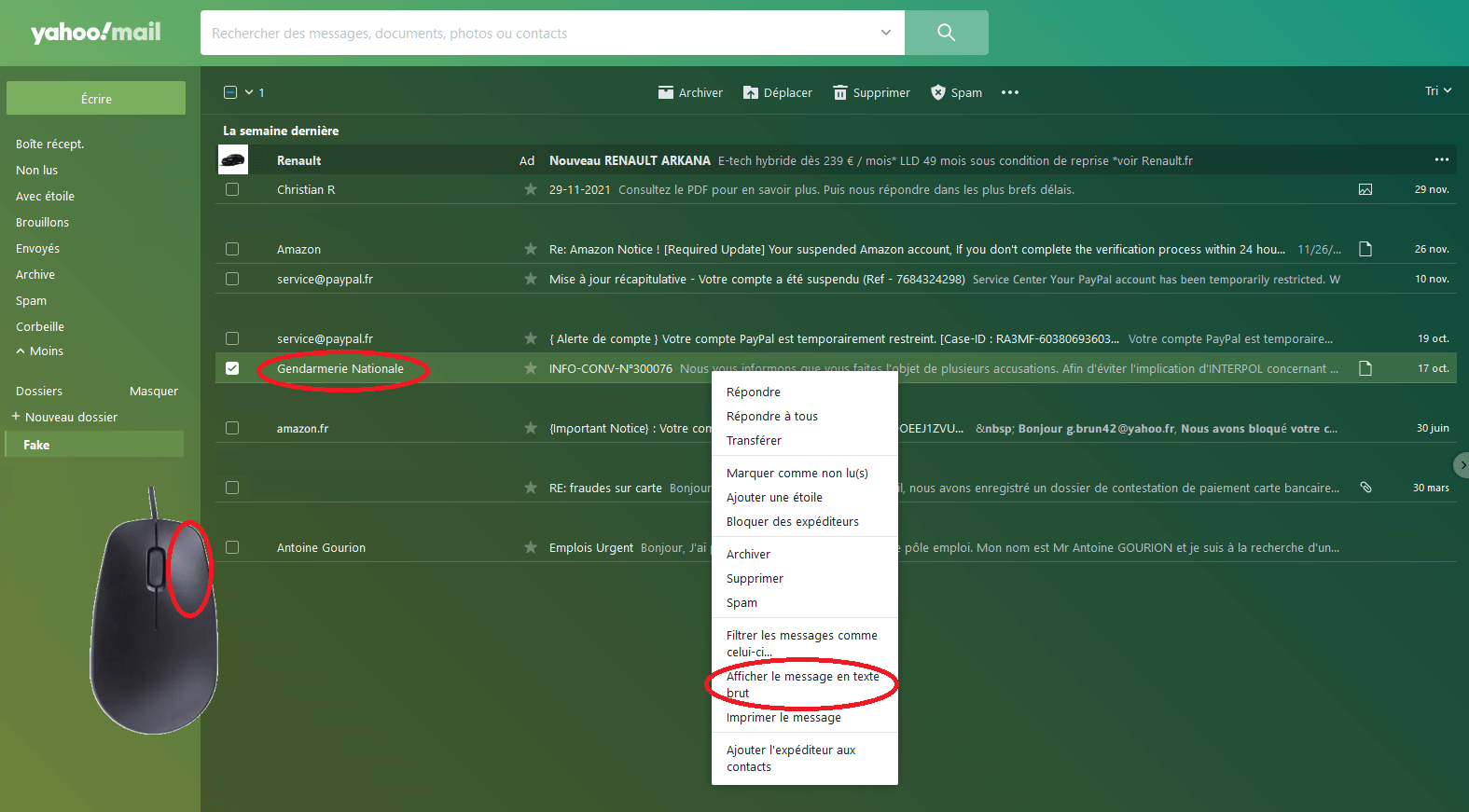

Commençons à le décortiquer, dans un premier temps sans l’ouvrir

Le prestataire de service (boite email de réception) est Yahoo, le procédé est le même avec n’importe quel autre

Cette adresse email a été vérifiée, et est elle corrompue, suite à une grosse fuite de données sur le site marchand Canva.com en 2019, puis sur le site Gravatar.com en 2020

Donc il n’est pas étonnant que cette adresse mail reçoive régulièrement des emails piégés, de diverses qualités

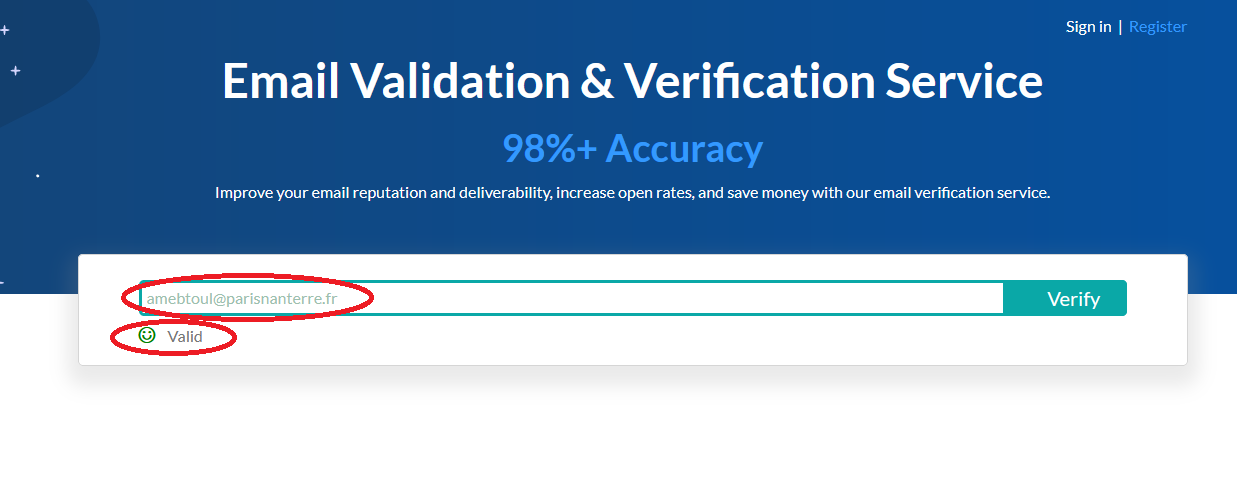

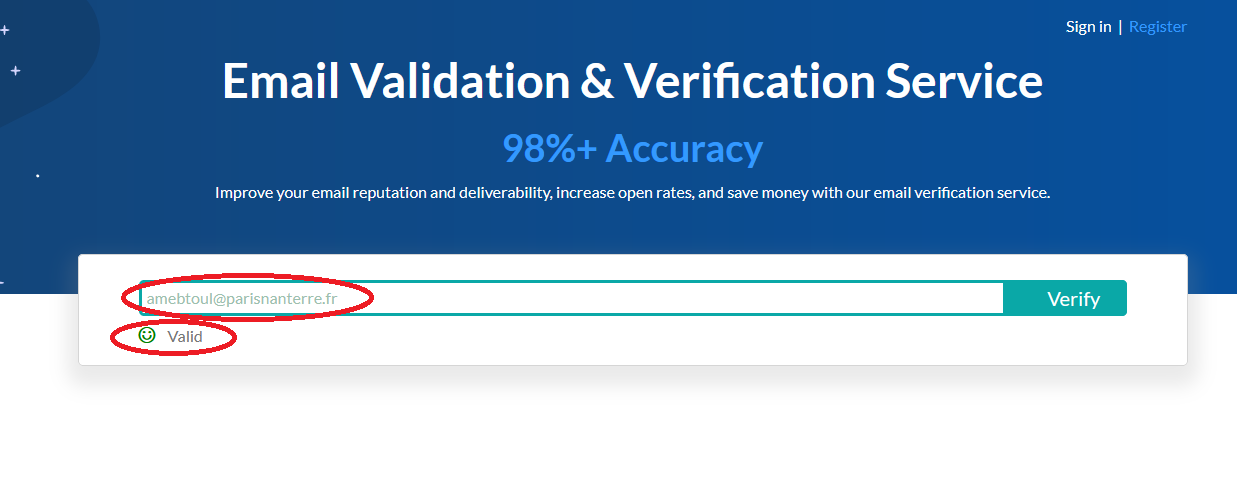

Vérifier la validité de l’email expéditeur

Puis examiner le texte brut, sans ouvrir le mail

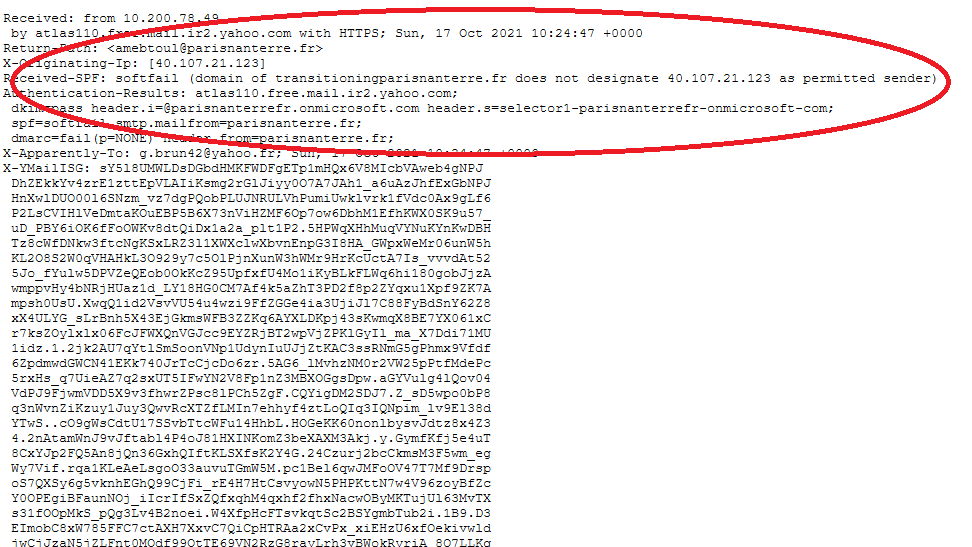

On se retrouve alors avec un très long texte, dont seul l’entête nous intéresse

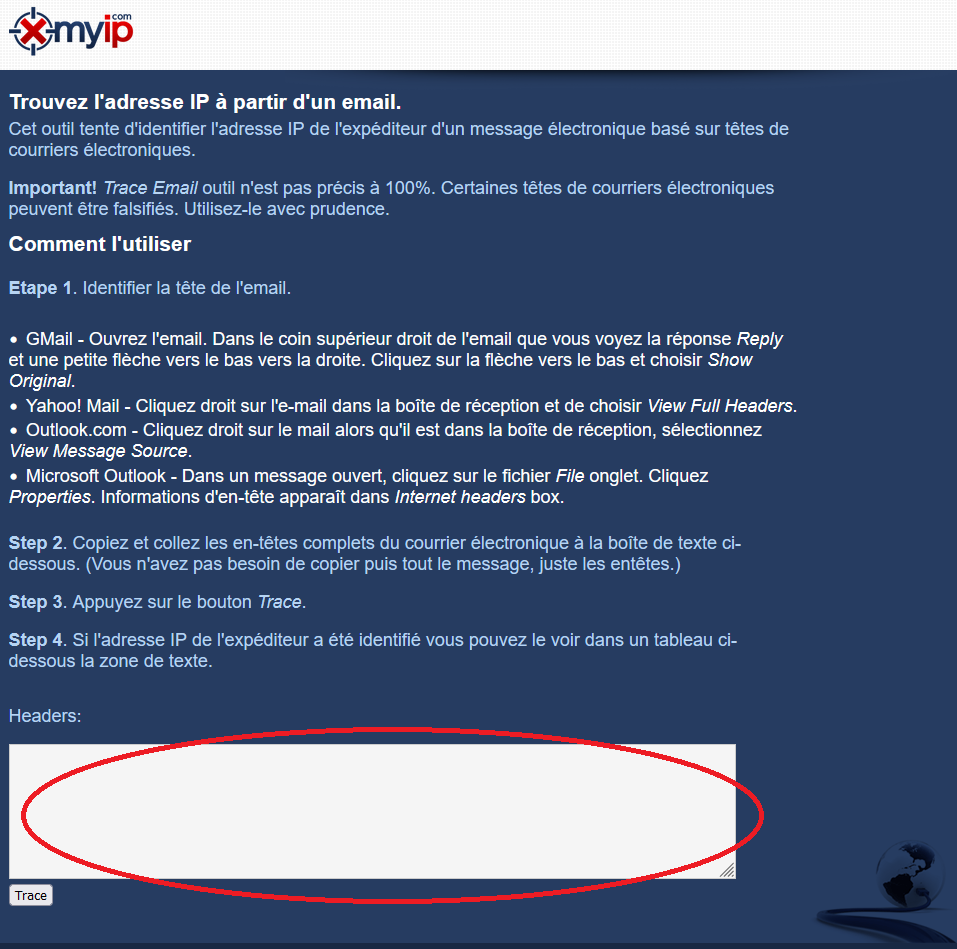

Copier (CTRL-C) tout ce qui se trouve avant “X-Apparently-To »

Copier (CTRL-V) dans “Headers”, et cliquer sur “Trace”

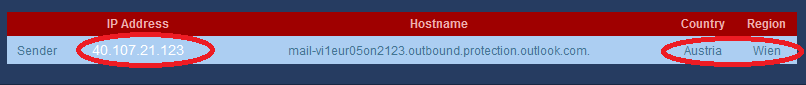

Nous avons maintenant quelques informations sur l’expéditeur

Son adresse IP

Le lieu de l’envoi, dans ce cas Vienne, en Autriche

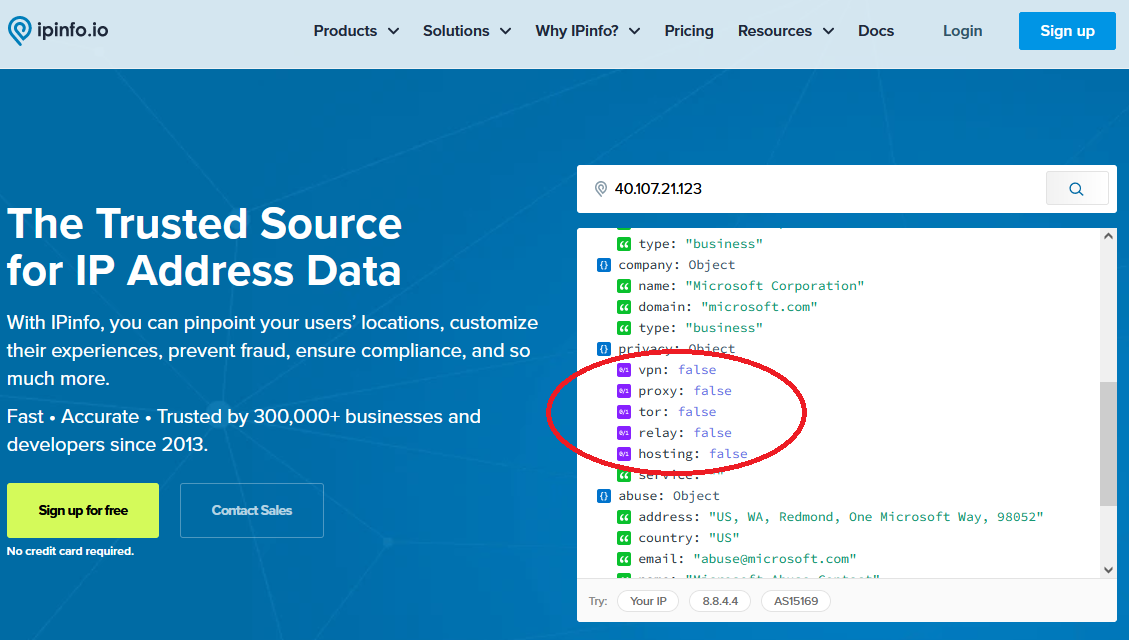

En continuant un peu plus loin avec l’IP, nous voyons

Qu’aucun VPN n’est utilisé, donc pas de redirection de localisation du serveur plutôt étonnant, un pirate masque normalement toujours ses traces, mais ceci n’est pas forcément une information fiable

Idem pour le réseau Tor (Darkweb)

Et forcément la Gendarmerie Française n’est pas située en Autriche !

Si l’on revient sur l’entête du message, en texte brut, d’autres indications sont disponibles

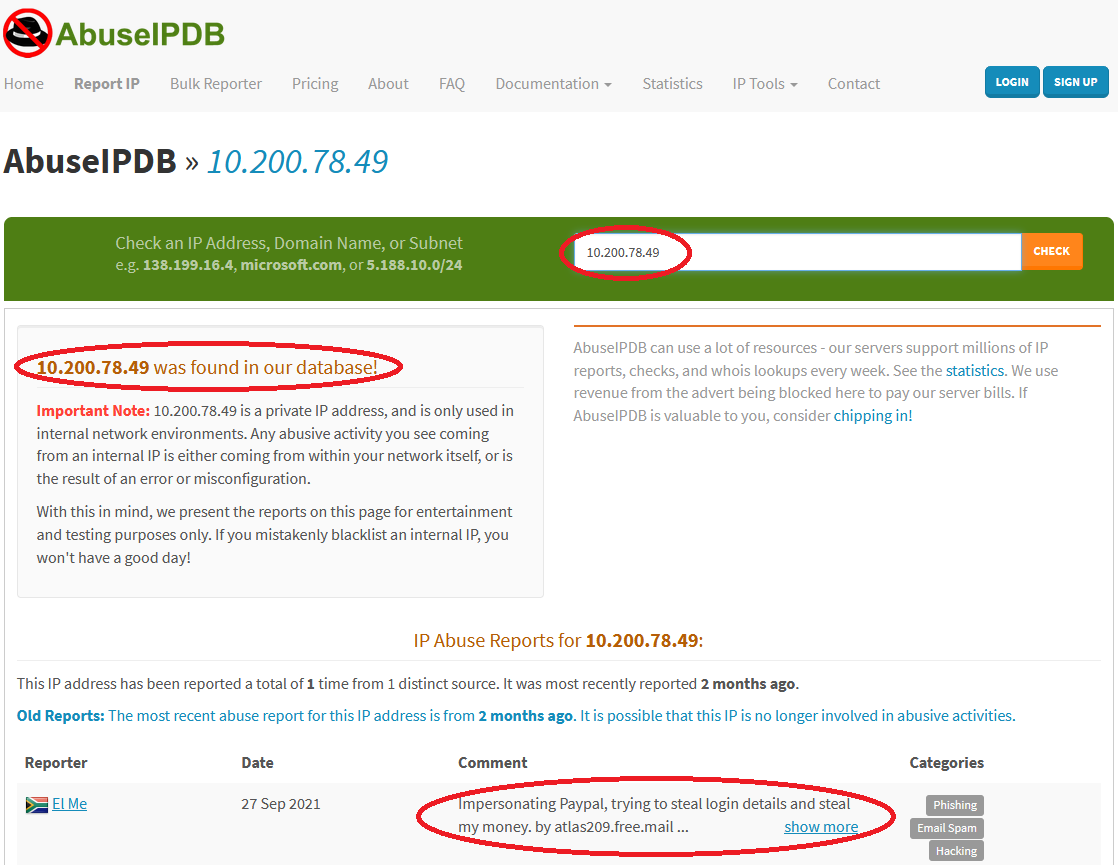

Received: from 10.200.78.49

by atlas110.free.mail.ir2.yahoo.com with HTTPS; Sun, 17 Oct 2021 10:24:47 +0000

Return-Path:

X-Originating-Ip: [40.107.21.123]

L’IP 40.107.21.123 est celle de Microsoft, donc le message a été envoyé avec Outlook

Nouvelle anomalie, car un pirate normalement prend plus de précautions

10.200.78.49 est l’IP de l’expéditeur, et pourrait éventuellement être remontée par des services autorisés, en demandant une traçabilité au FAI (Fournisseur d’Accès Internet) sur requête

Bien que que le site « ipinfo » indique qu’il n’y a pas utilisation d’un VPN c’est certainement erroné et que cette IP 10.200.78.49 appartient bien à un des serveurs d’un service VPN

Avec cette IP privée, on peut constater quelle à déjà servie pour une tentative d’escroquerie, reportée dans cette base de données, par un utilisateur (Sud Africain)

Cette fois il s’agissait d’un faux lien “Paypal”

Ensuite ouvrons le message, en prenant la précaution de ne pas cliquer sur les liens ni sur le PDF

En passant la souris sur les liens, en survol, on peut voir s’afficher, en bas à gauche, ce qu’il cache, et donc vers où il va pointer

Si les deux sont identiques, pas de surprise, sauf si bien sûr, il est seulement indiqué “cliquez ici”

En revanche, pas de lien effectif sur “GENDARMERIE NATIONALE”, qui devrait en être un, d’après son apparence

Une nouvelle indication d’un message pas très net

En redirigeant vers un faux site, copie du vrai, technique appelée le “Phishing”

Il faudra alors entrer nos identifiants qui seront volés

En redirigeant vers un vrai site connu, comme Paypal, sans plus d’informations ensuite

Dans ce cas, un enregistrement indétectable de notre IP sera faite via un “IP Logger”

Notre IP sera ensuite utilisée pour l’installation d’un Malware

Concernant le contenu des liens

Celui indiqué en entête de l’email, comme étant soi-disant l’adresse de l’expéditeur est “amebtoul@parisnanterre.fr”

Après une recherche Google, il s’agit de Abdelhouahab MEBTOUL, qui est dans l’annuaire de la DALOE (Université de Paris Nanterre – Direction des affaires logistique et optimisation des environnements au travail), comme adjoint au service logistique

Un n° de tel direct est mentionné, donc facile d’appeler pour vérifier

Celui du contact “ordre-info@gendarmerie-depgouv.net” ne semble pas correct (sauf erreur de notre part), puisque le site officiel de la Gendarmerie est “gendarmerie@interieur.gouv.fr”

Enfin concernant le fichier en pièce jointe

Le fichier joint, dans ce cas un PDF, pourra être téléchargé, et analysé, en prenant bien la précaution de ne pas l’ouvrir

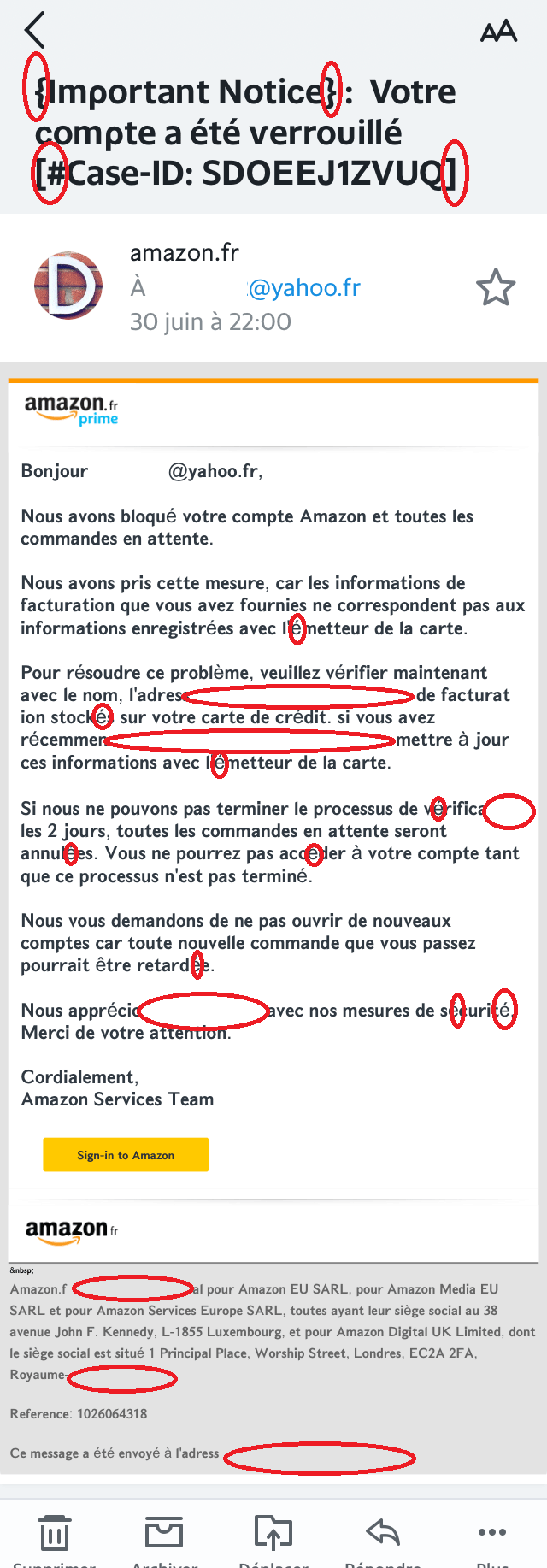

2ème étude d’un email reçu soit-disant d’amazon

La version smartphone suffira amplement pour repérer de nombreux défauts visuels

Les caractères spéciaux, qui se trouvent en entête de message, ne sont jamais employés, réservés au codage

Tous les caractères accentués ont une typographie différente du reste

Il y a des manques de caractères, des espaces vides

Les CGU et autres liens obligatoires ne sont pas présents

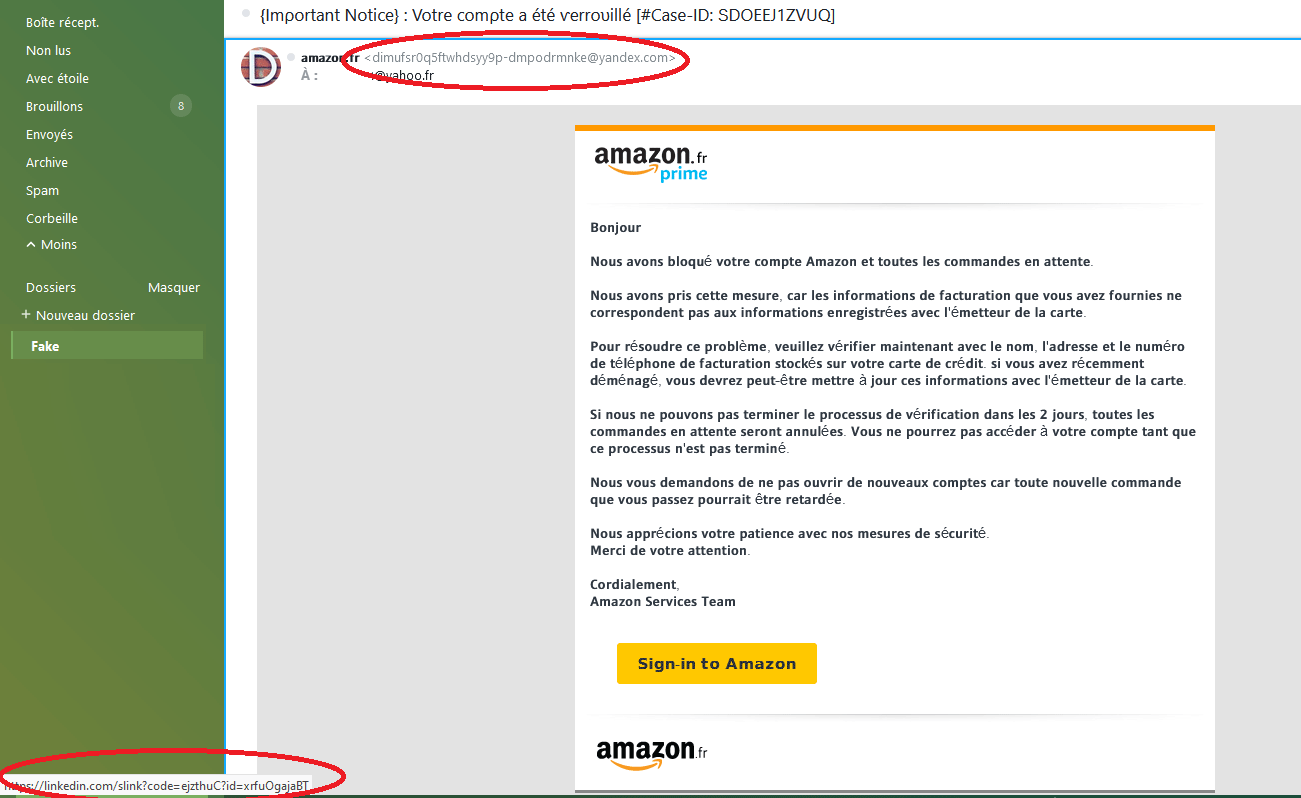

Creusons quand même un peu plus loin

Ce qui se cache derrière le lien Amazon en entête, est l’adresse web “dimufsrOq5ftwhdsyy9p-dmpodrmnke@yandex.com”

Yandex est le moteur de recherche Russe équivalent à Google, donc très fortement suspect (en plus d’une adresse en elle-même très très bizarre) !

Le lien “Sign-in to Amazon”, affiche, en survol “https://linkedin.com/slink?code=ejzthuC?id=xrfuOgajaBT”

Donc un lien piégé qui aboutira sur Linkedln

Il ne se passera “rien” de spécial, et la personne qui a cliqué pensera peut-être à une erreur

Mais il est sera tard …

Après vérification de l’email, il s’avère qu’elle n’existe pas

Conclusion : inutile d’aller plus loin, c’est un vrai email pirate, avec probablement l’utilisation d’un IPLogger

L’origine de l’attaque est très probablement située en Russie