Les différents types, leurs actions

Le “phishing”, le “spoofing”, exploitation des failles & ingénierie sociale

Tous les malwares …

Analyse des antivirus & anti-malwares

En dehors du système actif

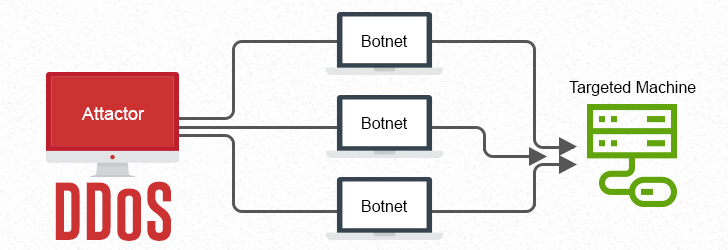

Il existe des centaines de programmes Malveillants, mais ils ont tous un point commun : celui de nuire !

Les cibles peuvent être des particuliers, des entreprises, des institutions, ou des domaines (sites web), pour des raisons différentes …

que sont les virus et les malwares ?

Le classement

Selon moi, voici le classement par ordre “d’action néfaste”, du moins néfaste au plus néfaste

L’exploitation des failles humaines sont des menaces directes, méthode également appelée “Ingénierie sociale”

Les méthodes sont toujours les mêmes, celles de jouer avec les émotions : la peur, l’urgence, la curiosité … ou la crédulité, par usurpation d’identité d’un organisme connu

Le “phishing”

Le “spoofing” (usurpation d’identité)

L’exécution de codes Malveillants, constituent les menaces indirectes, pour lesquelles il est important de mettre en place des barrières de protection

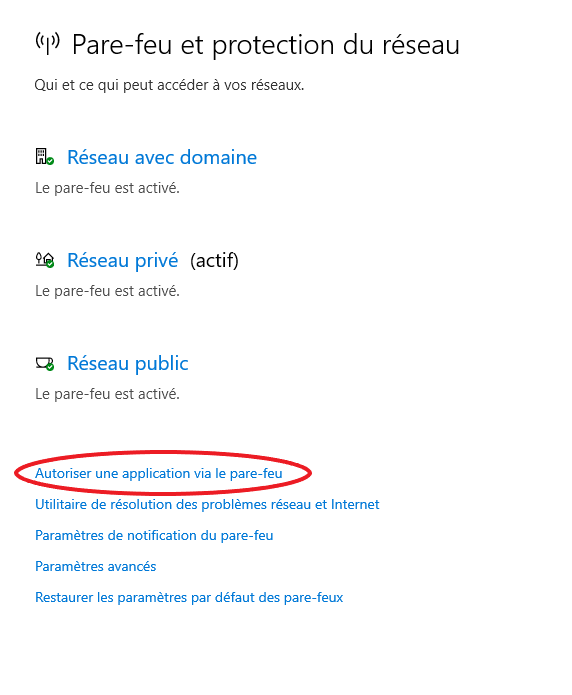

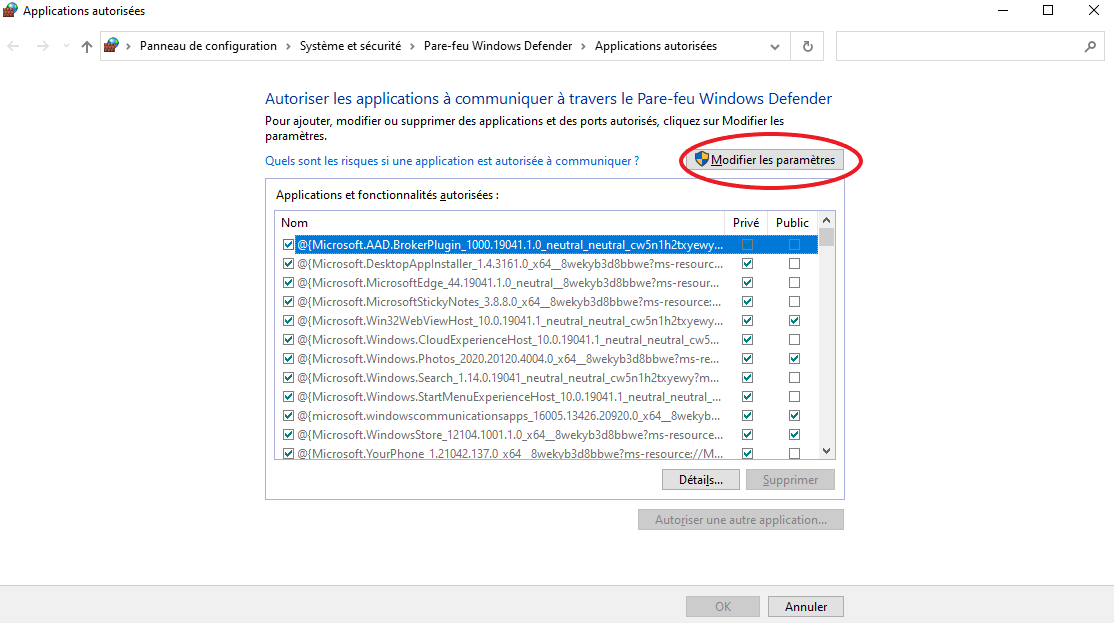

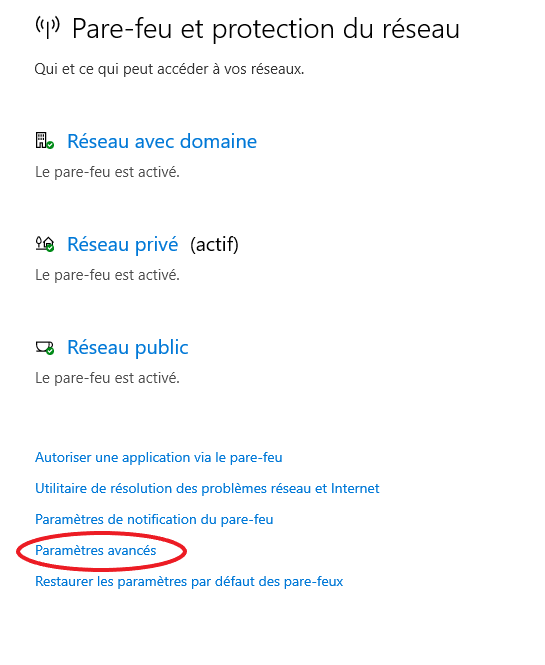

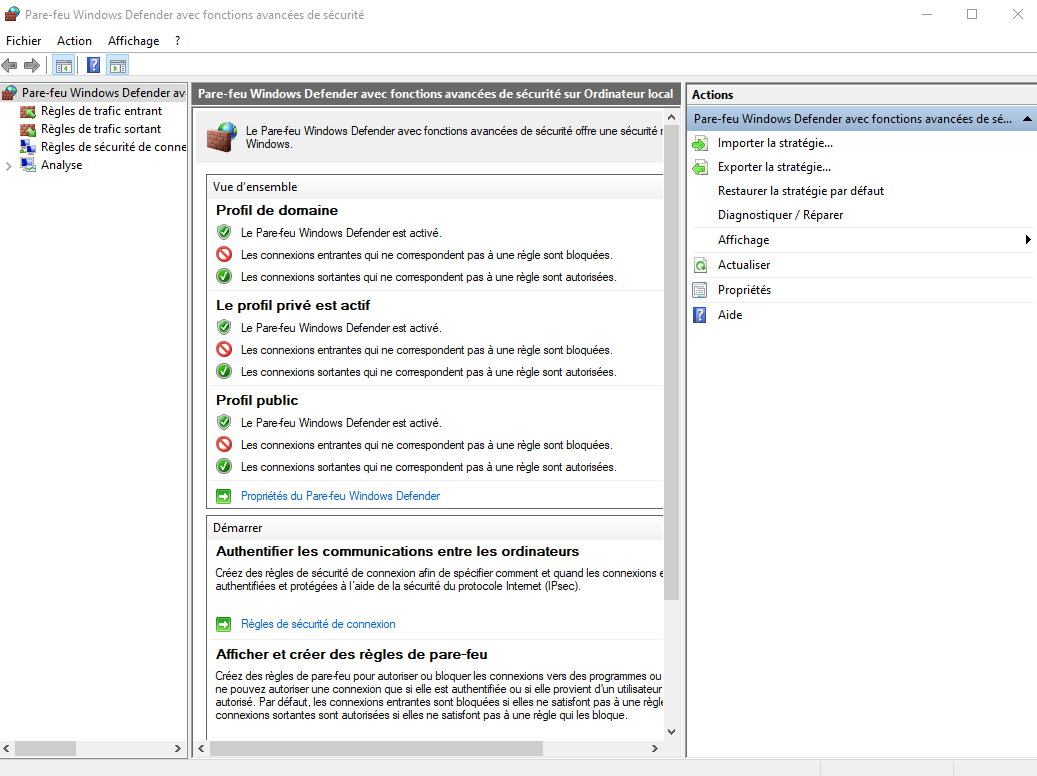

Au moyen d’antivirus, anti-malwares, et pare feu

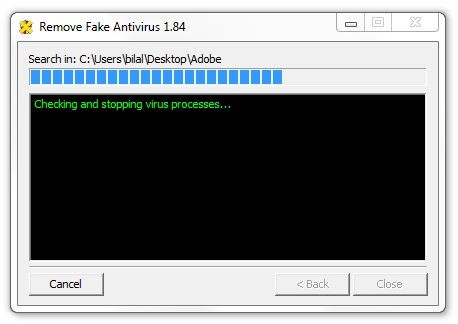

Les “ROGUES”

Pour ceux-là, ils sont l’inverse d’être discrets, ils indiquent avoir trouvé des tas de virus, de menaces, de Malwares … tous imaginaires

Donc si un tel programme est présent sur le PC, ne pas paniquer et commencer par une analyse et une suppression, avant d’aller plus loin

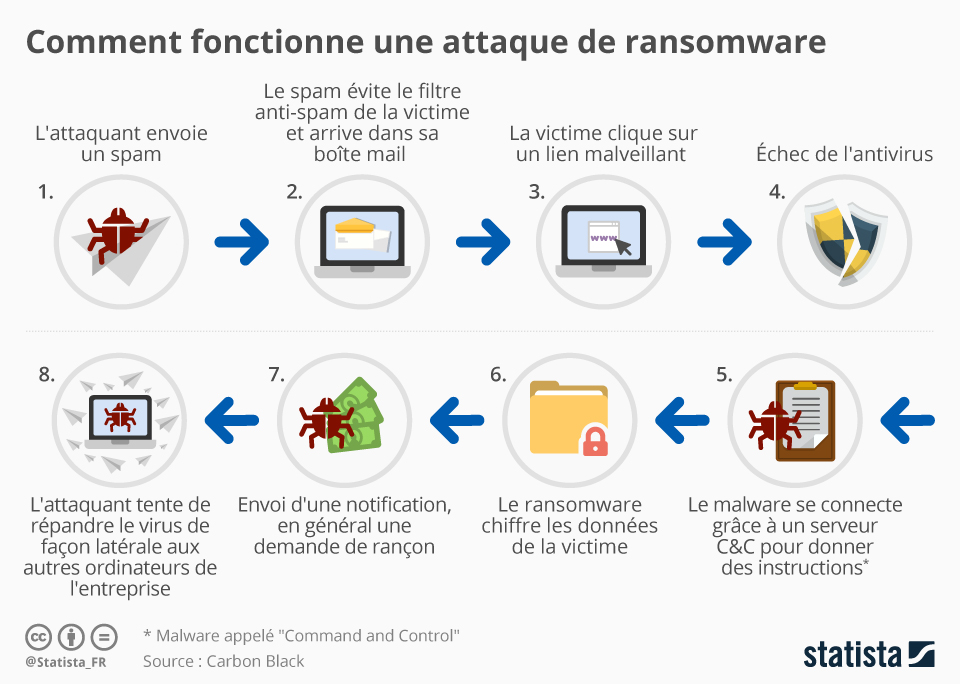

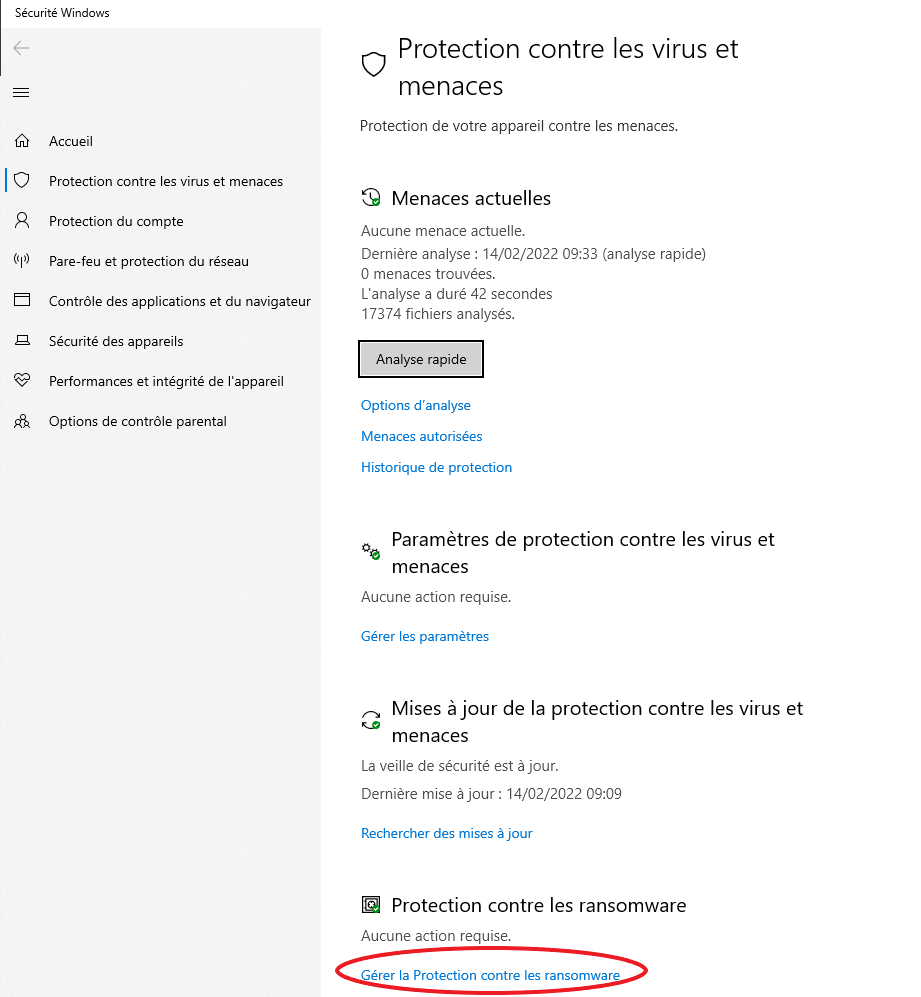

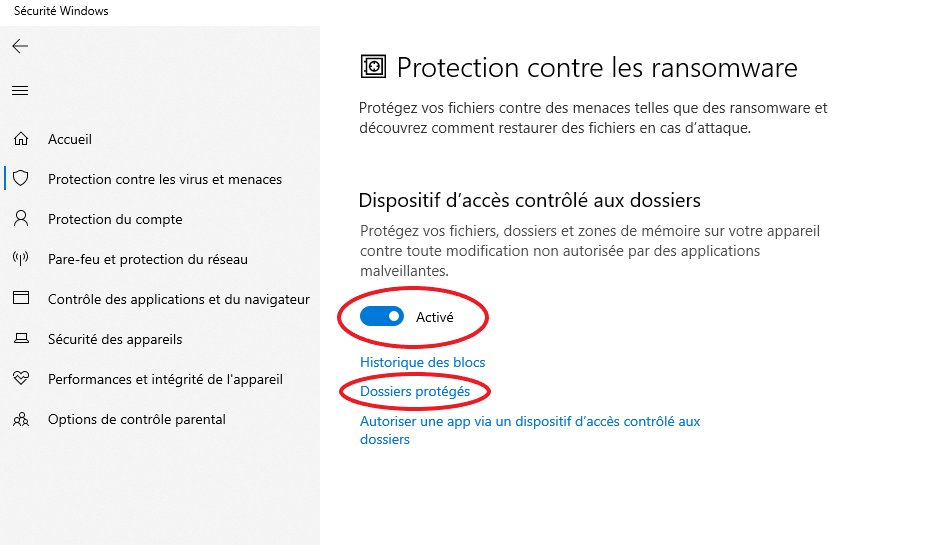

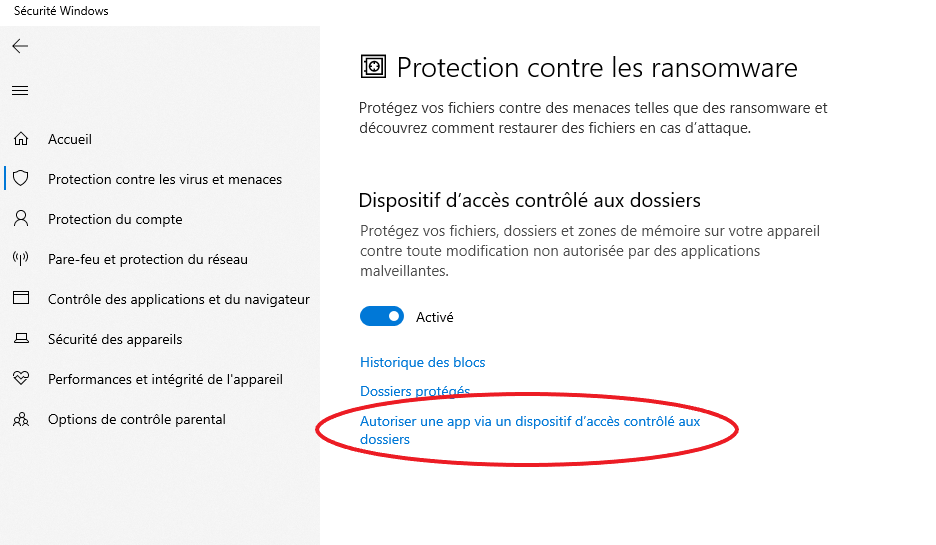

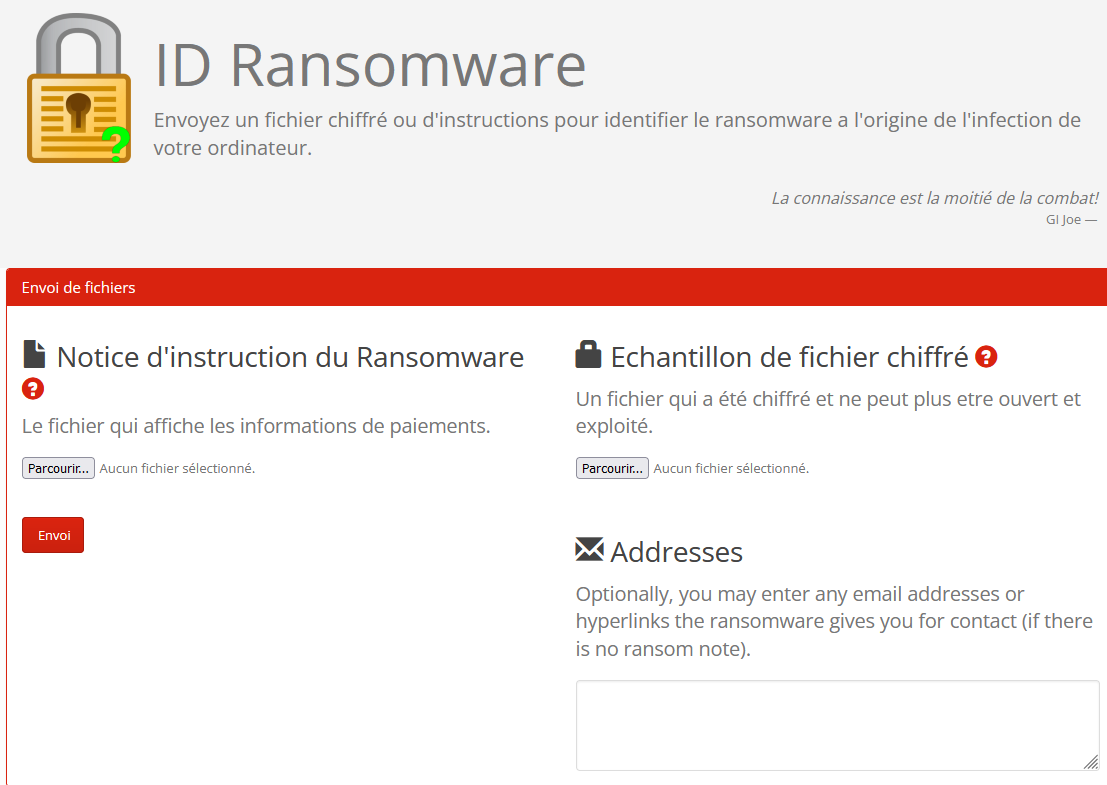

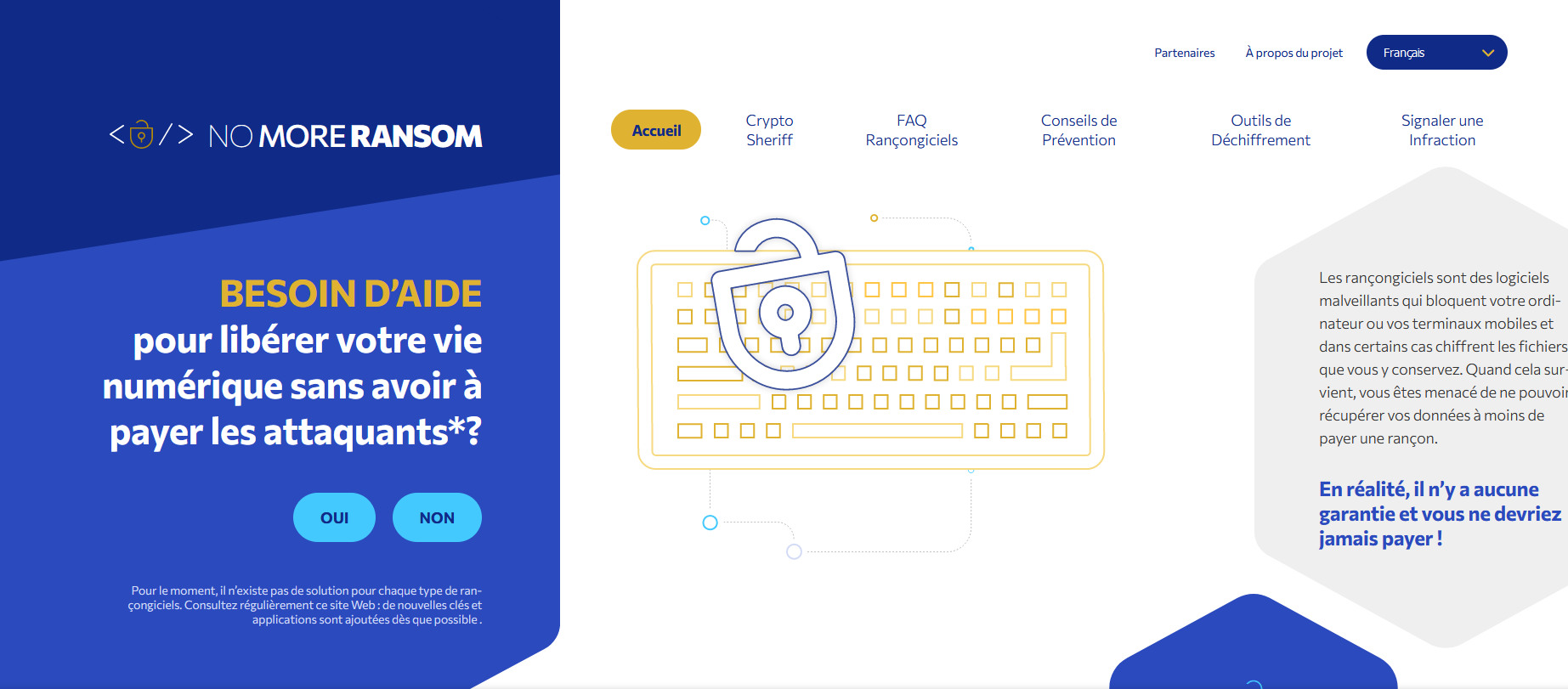

Les “ransomwares”

Malheureusement célèbres, ils vont chiffrer l’intégralité des données, et les pirates vont demander une rançon pour les déchiffrer

Ce site sert seulement à l’identification, pas de solutions proposées pour la correction

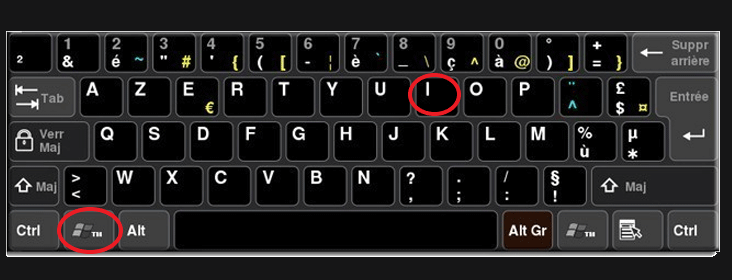

Les “keyloggers”

Ces programmes espions enregistrent toutes les touches qui sont frappées au clavier, servant à subtiliser discrètement des identifiants de connexion

Ce programme, installé à notre insu, sera invisible, pourra être protégé par un mot de passe empêchant toute désinstallation (de façon simple), et s’il est configuré correctement, enregistrera toutes les frappes faites au clavier

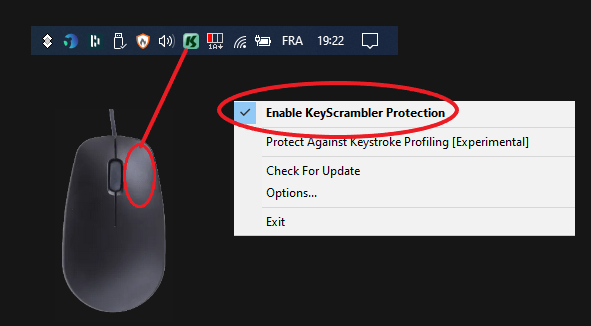

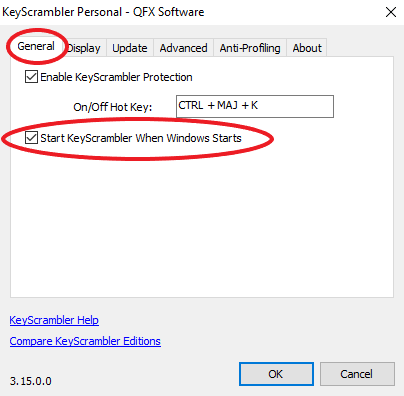

Possibilité de le désactiver à tout moment, au besoin

Le programme sera lancé automatiquement au démarrage de Windows

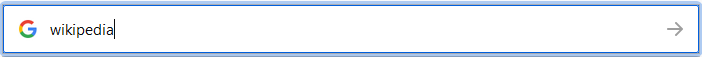

Si l’on tape “Wikipedia”, par exemple dans la zone d’URL, rien ne change

Mais avec un enregistreur de touches, le pirate verra “ox-cz^ojd” à la place, donc inexploitable pour un pirate

Les “rootkits”

Le but de cette section n’est pas de faire un inventaire complet, mais de donner un aperçu des méthodes d’introductions, et leurs conséquences

Quelques exemples …

Seulement à titre d’information

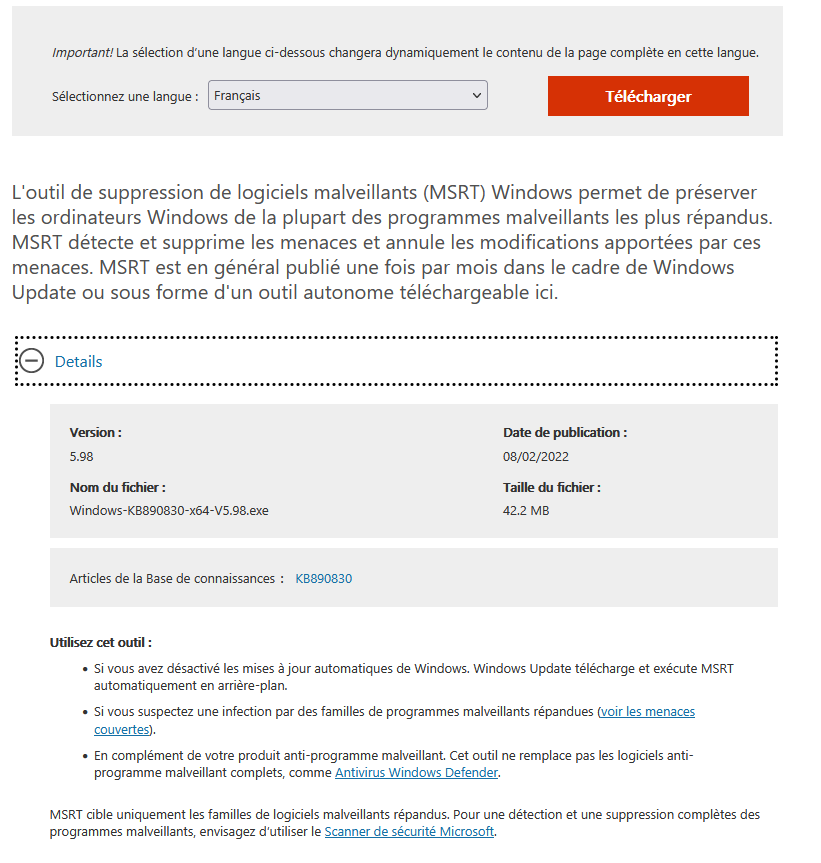

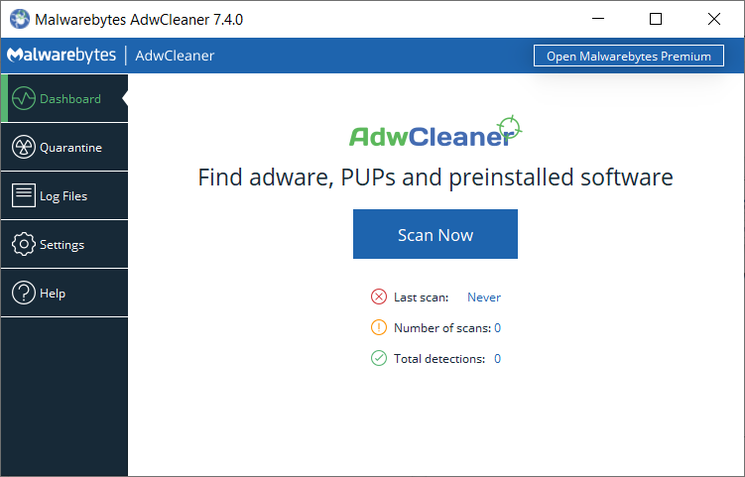

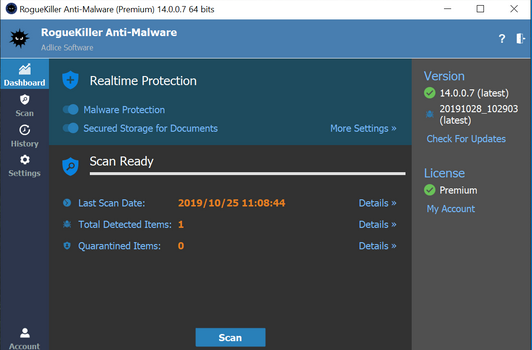

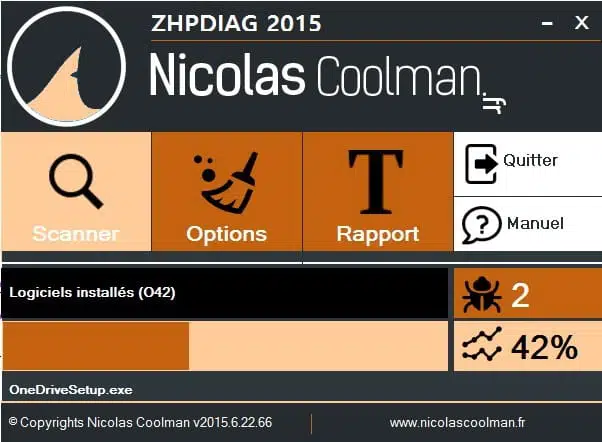

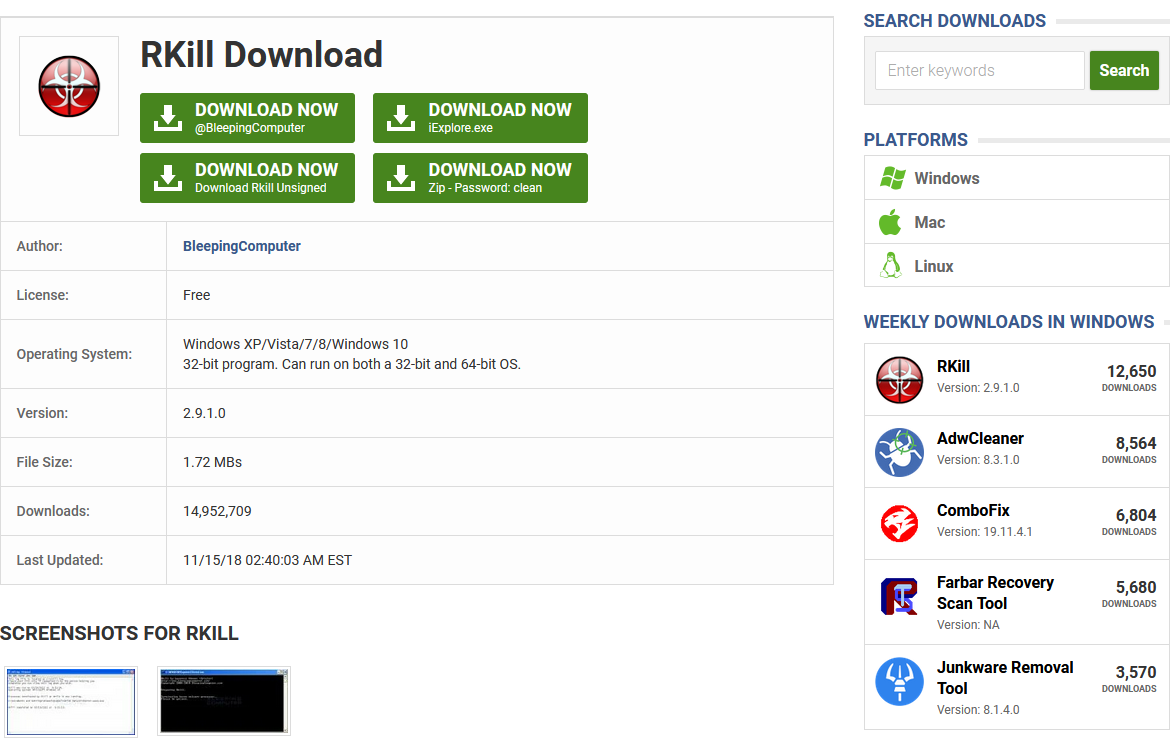

De très nombreux outils de détection et suppression de ces Malwares existent, il faut en choisir peu, mais qui sont efficaces

Certains sont spécialisés sur un type de Malware , mais les outils généralistes font presque toujours l’affaire

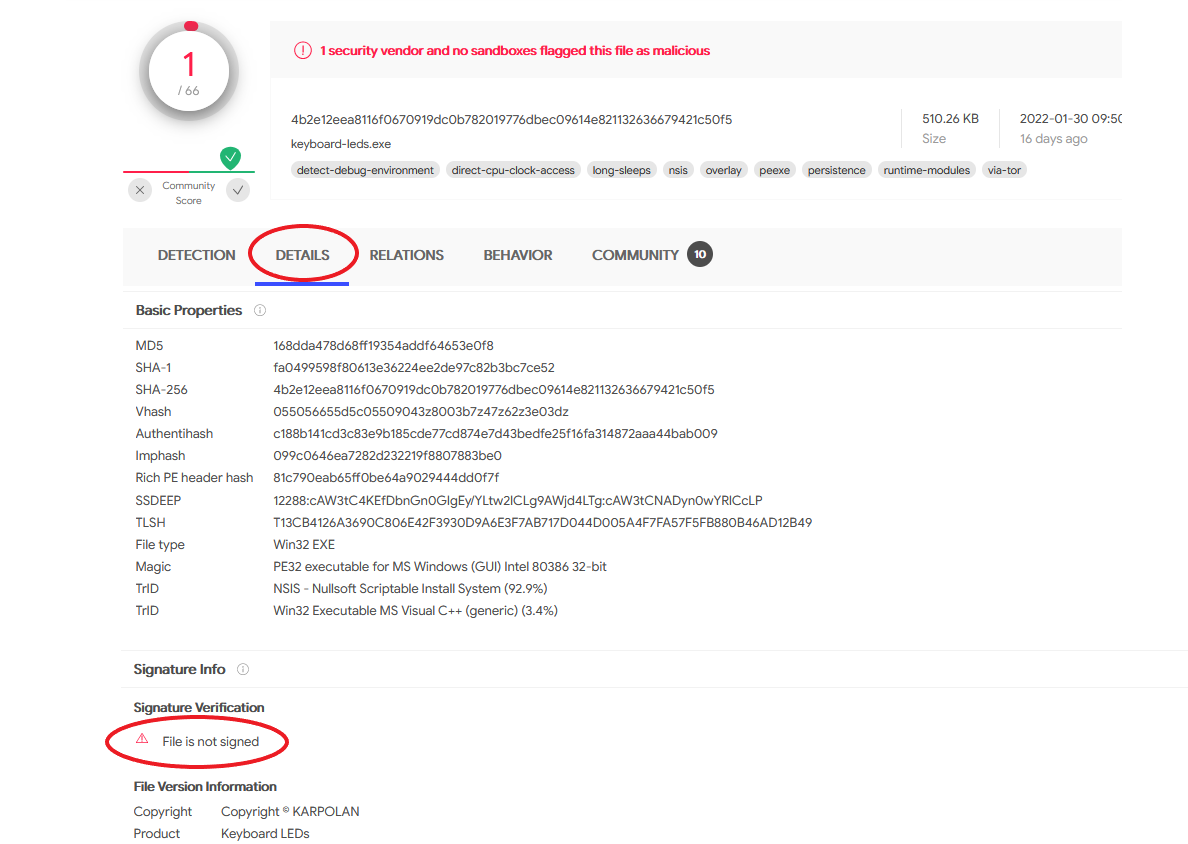

Les faux positifs

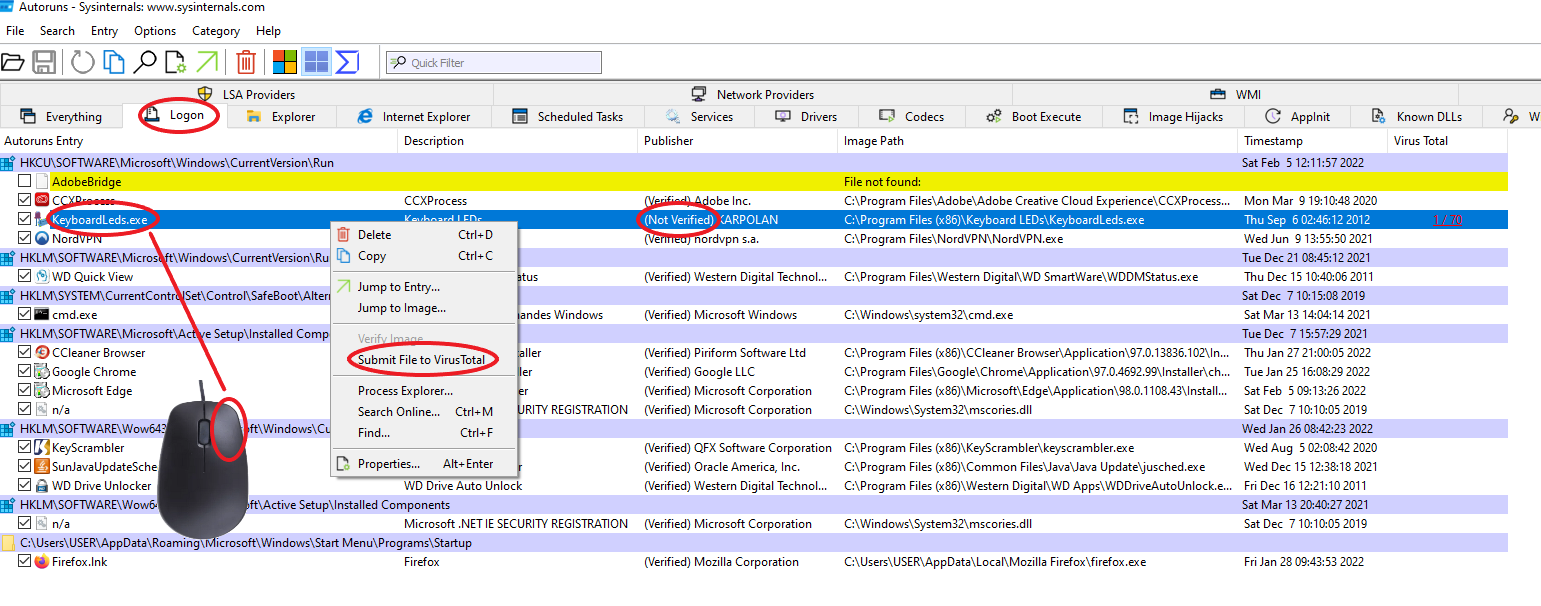

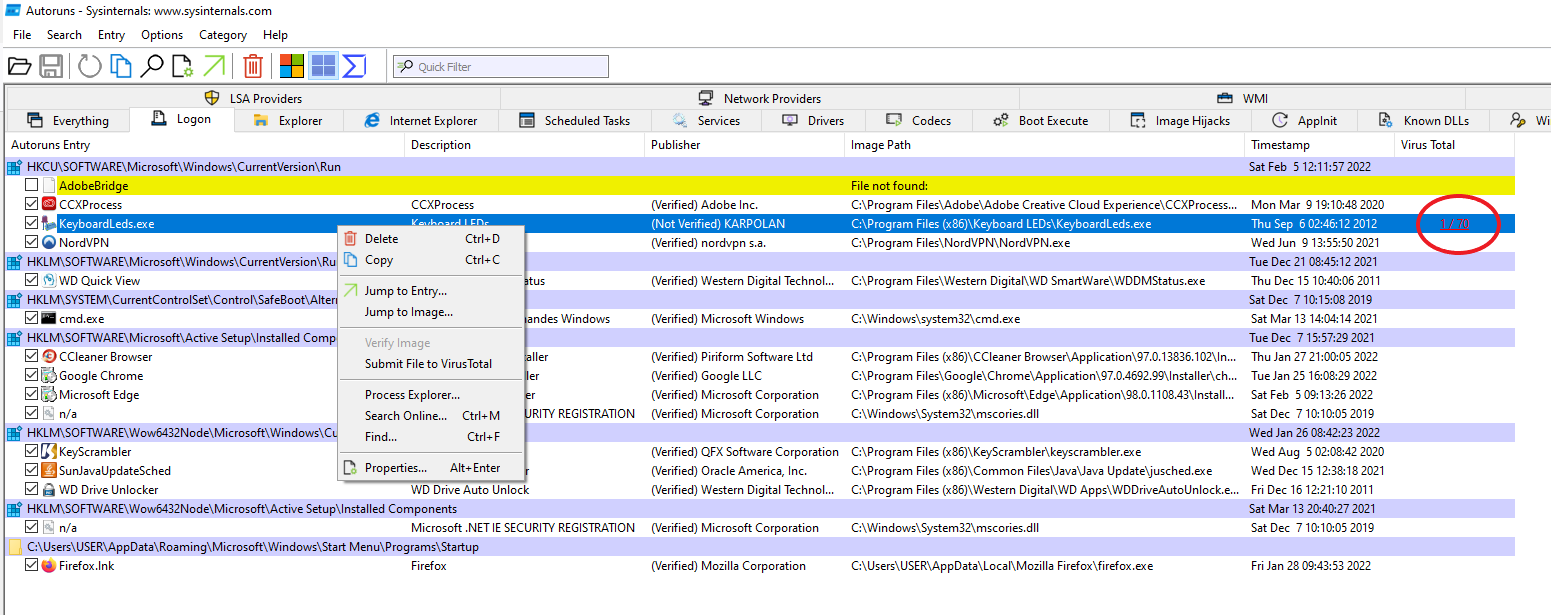

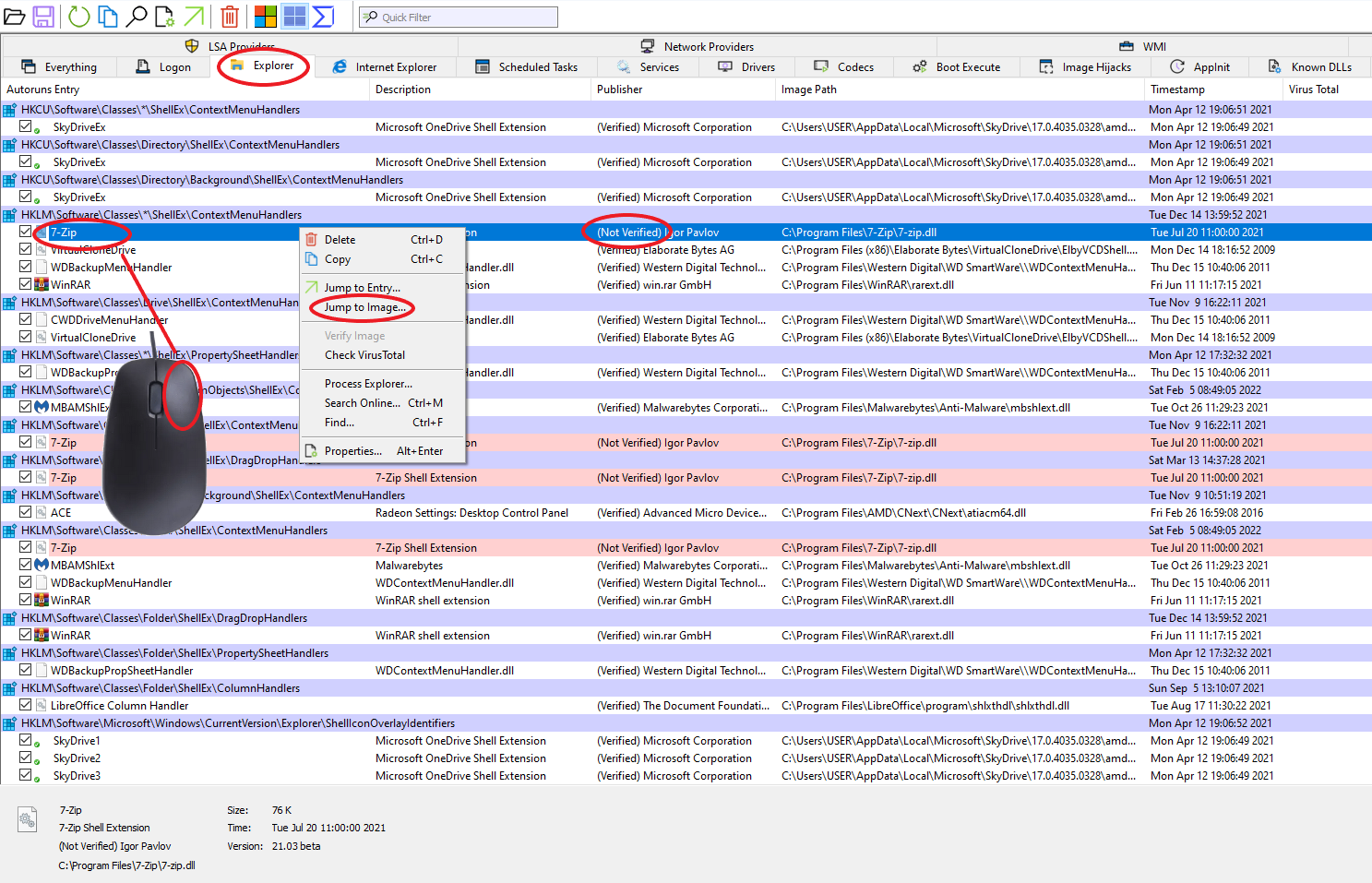

identifier les programmes qui se lancent au démarrage de windows

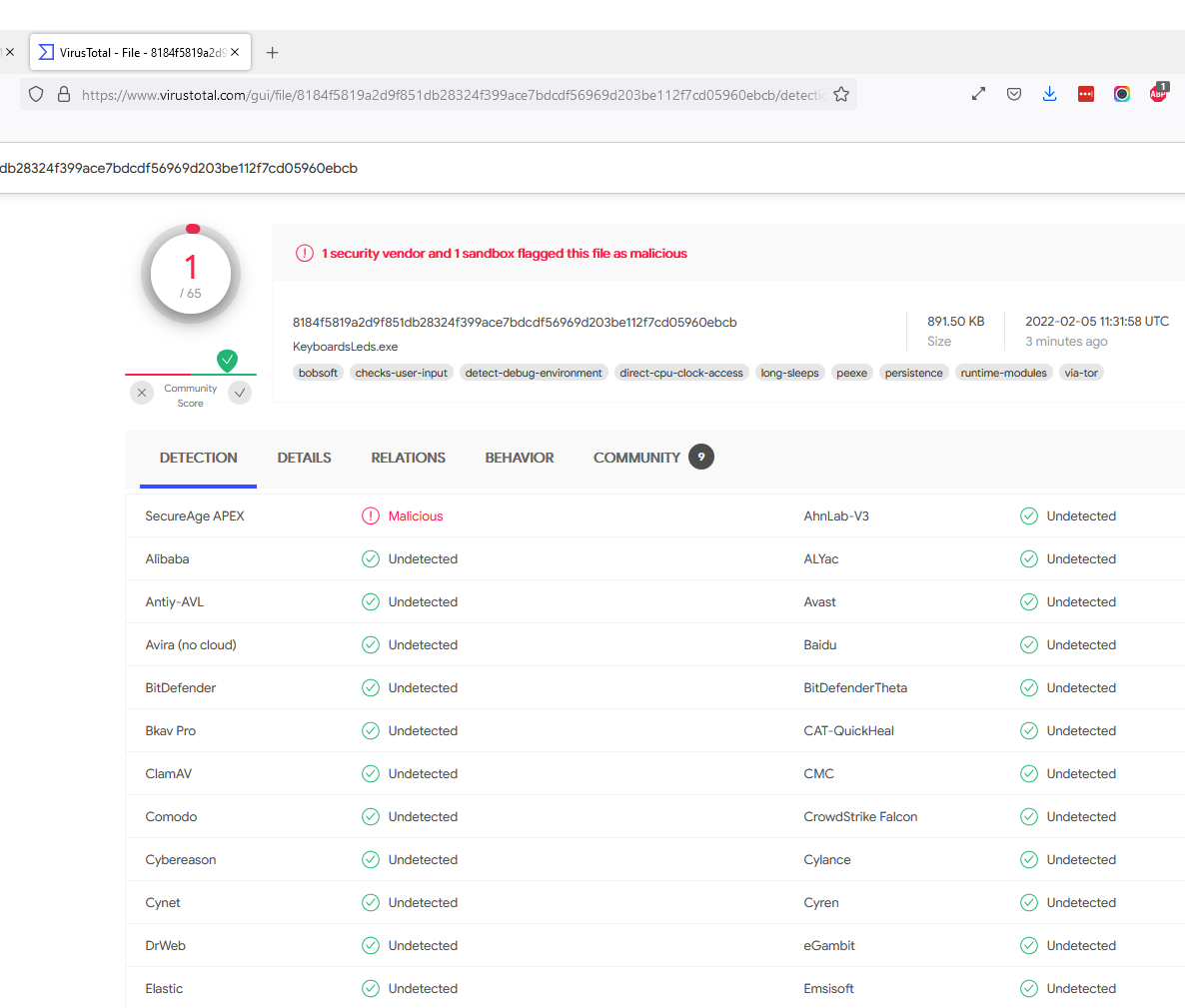

analyser un fichier ou un programme en ligne

L’antivirus “SecureAge APEX” considère que c’est un Malware

Pour aller plus loin avec les signatures …

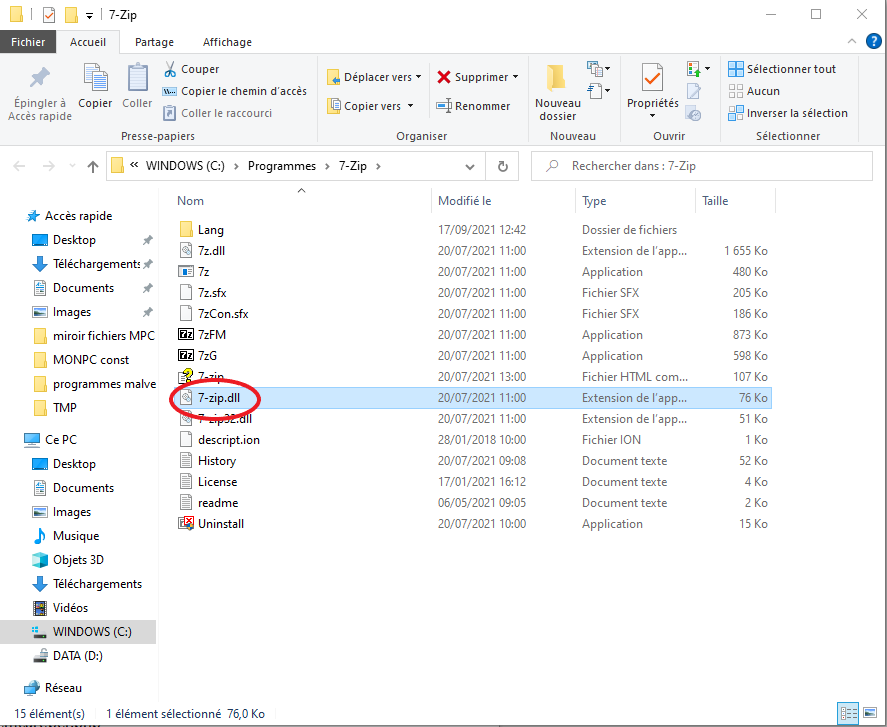

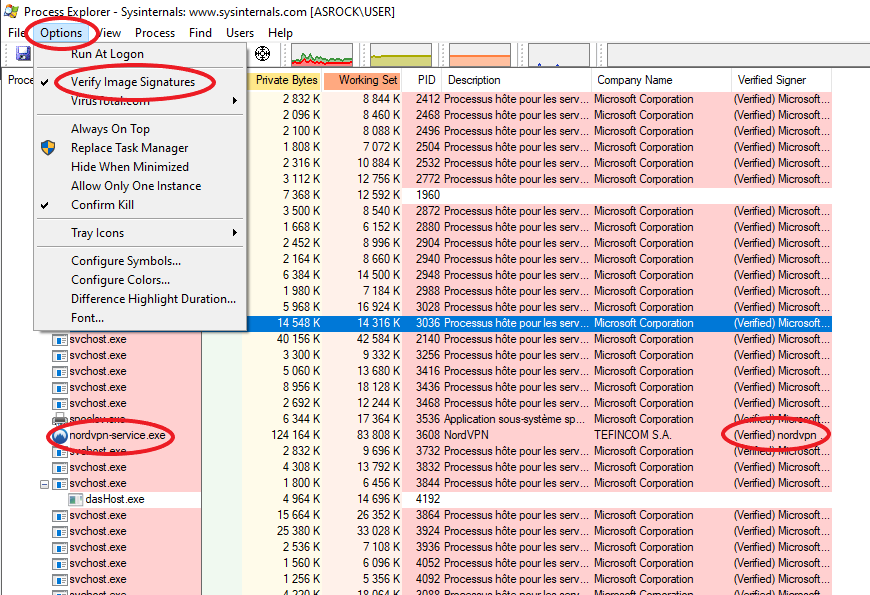

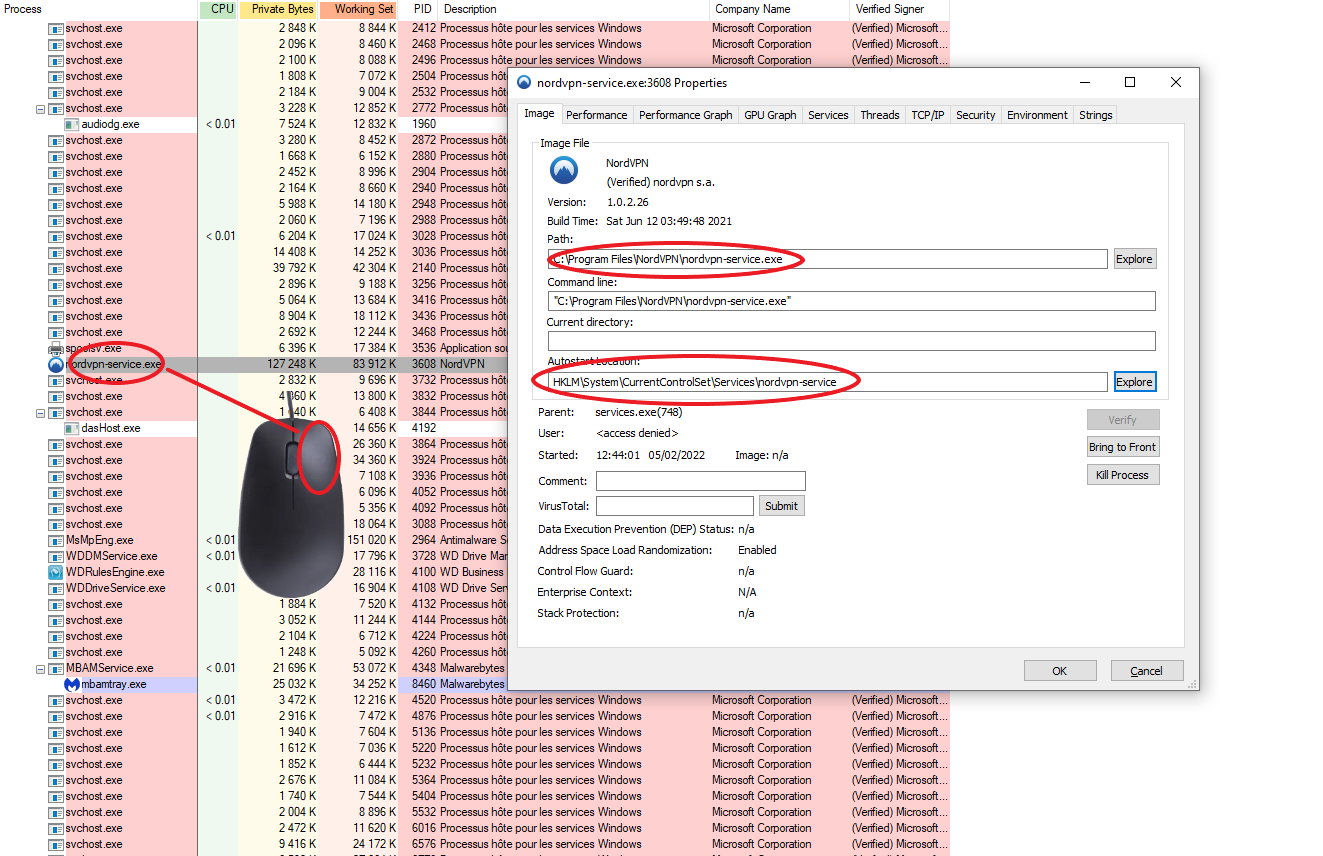

Comme avec “Autoruns”, les programmes actifs sont indiqués, signés ou non

Il est alors possible de voir tous les détails de la signature d’un programme (base de registre)

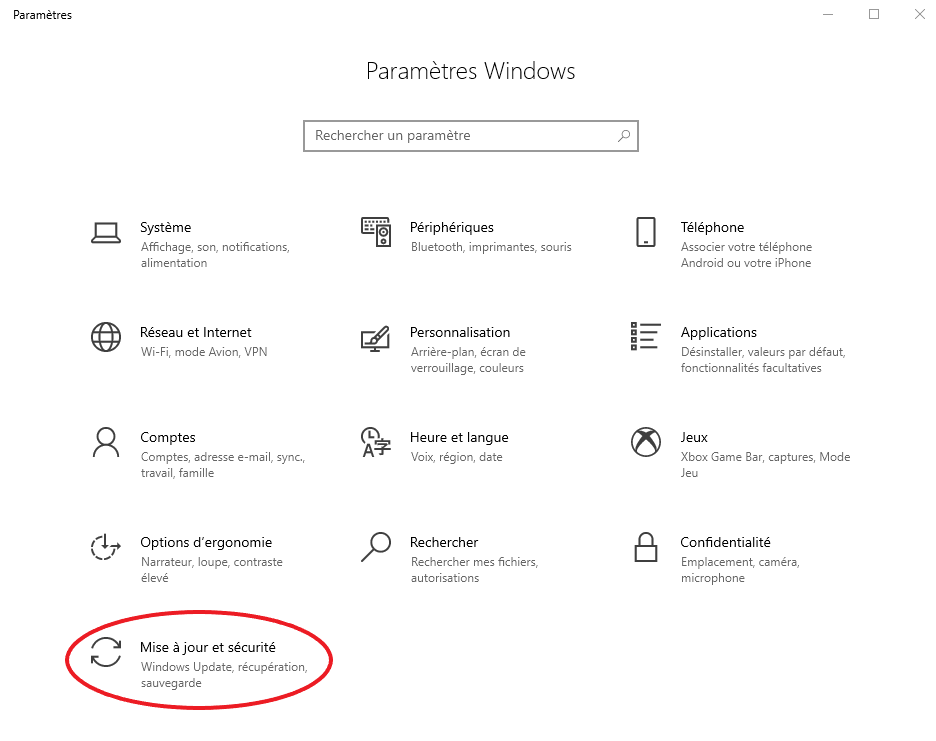

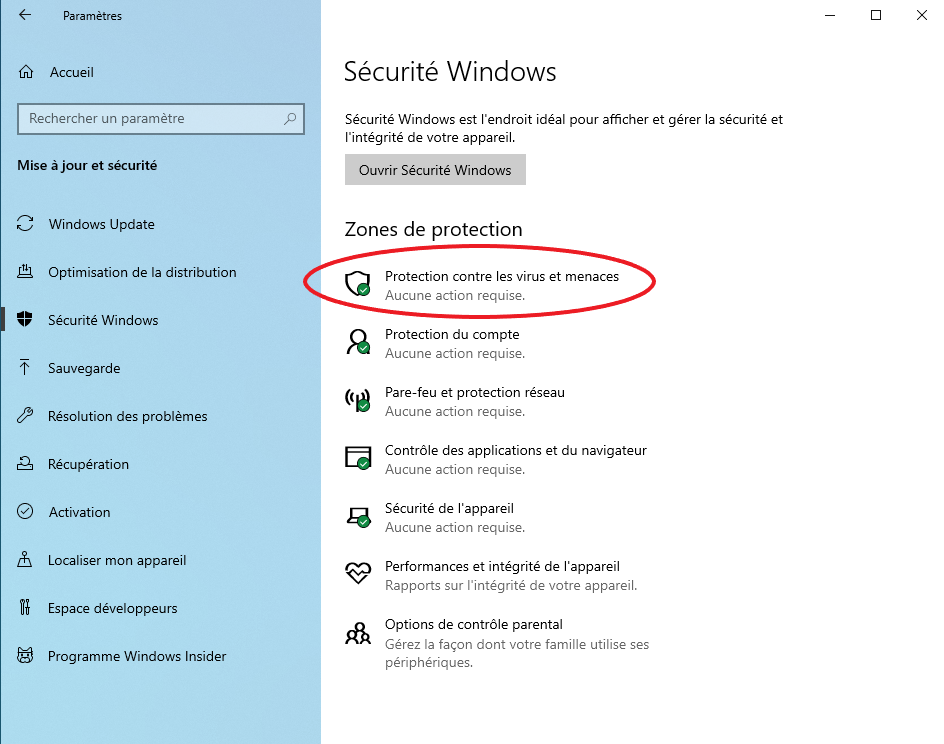

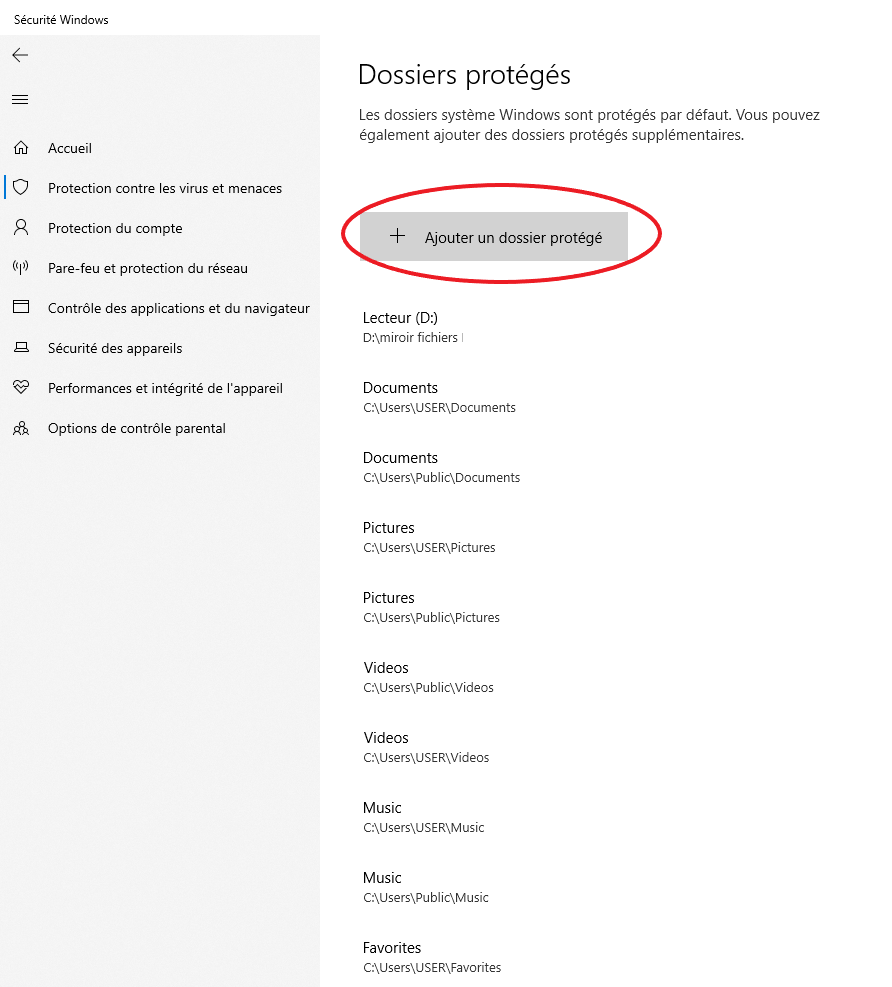

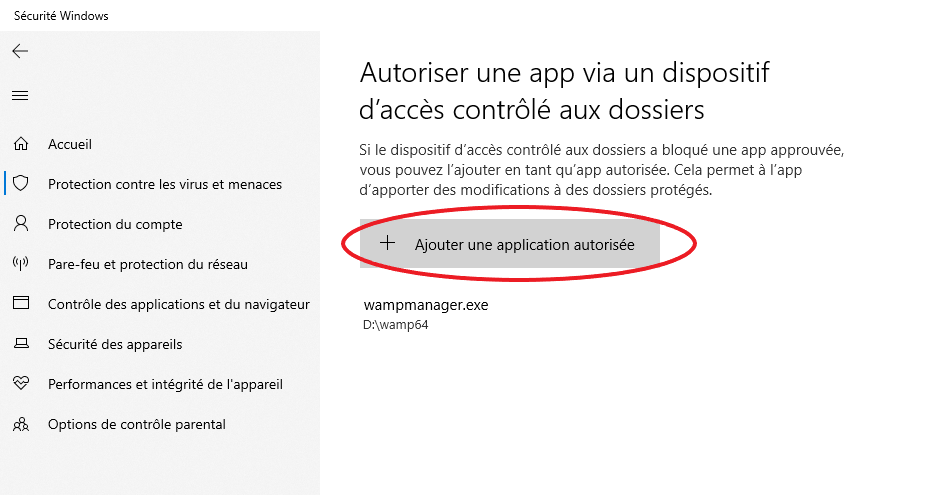

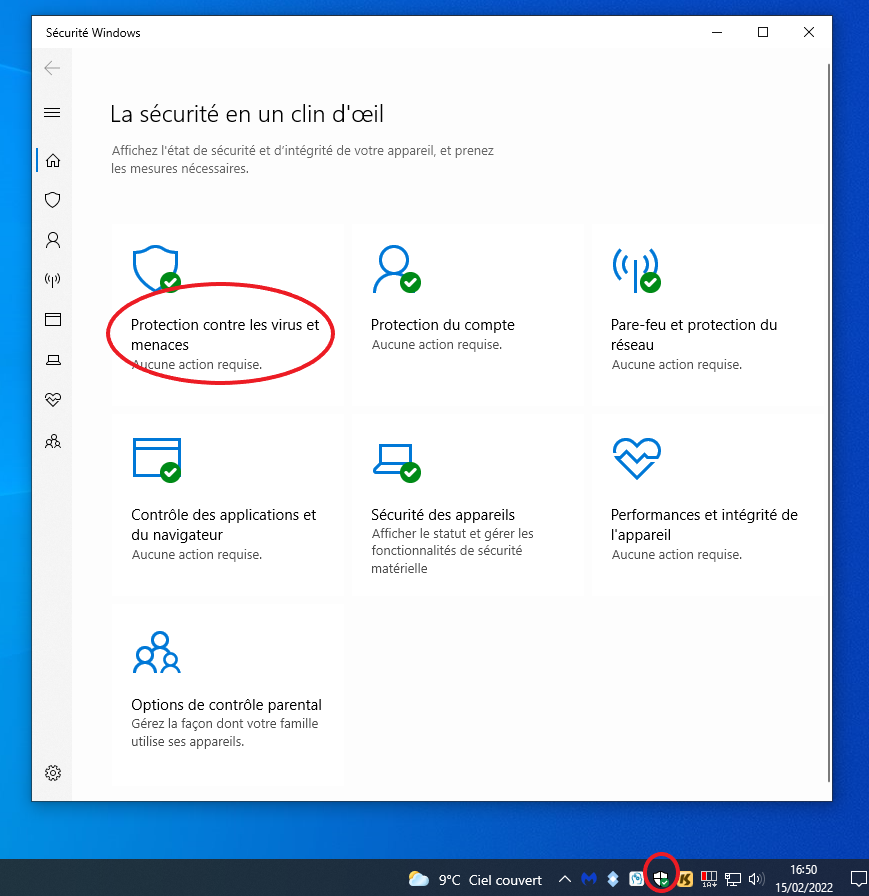

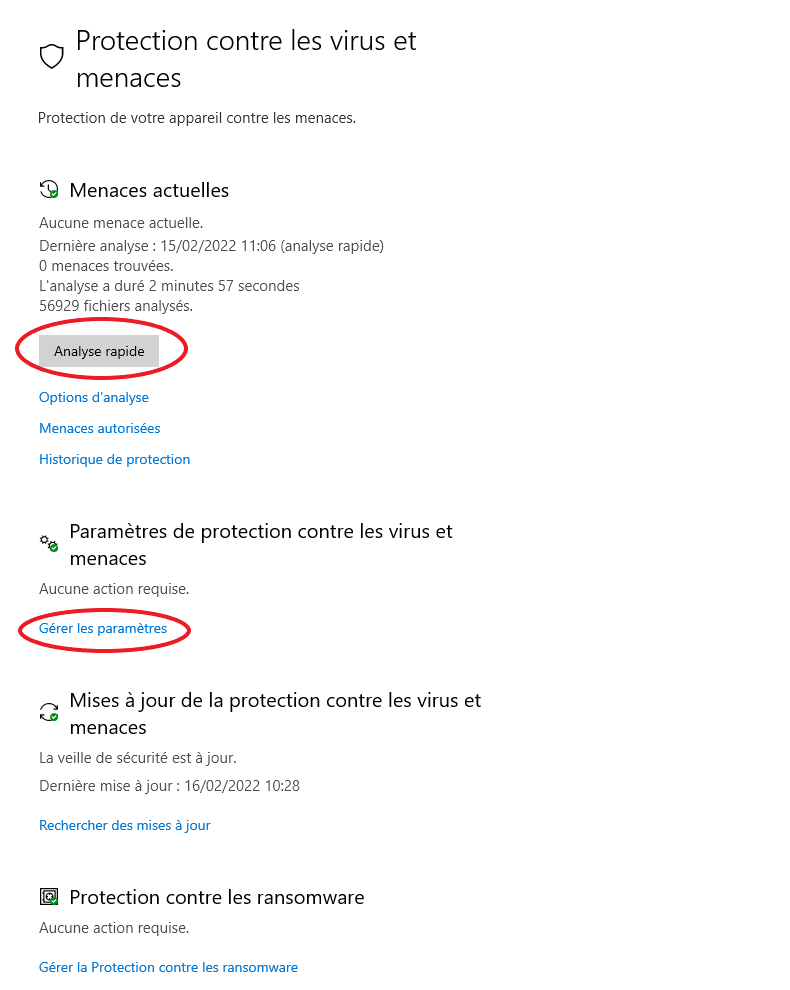

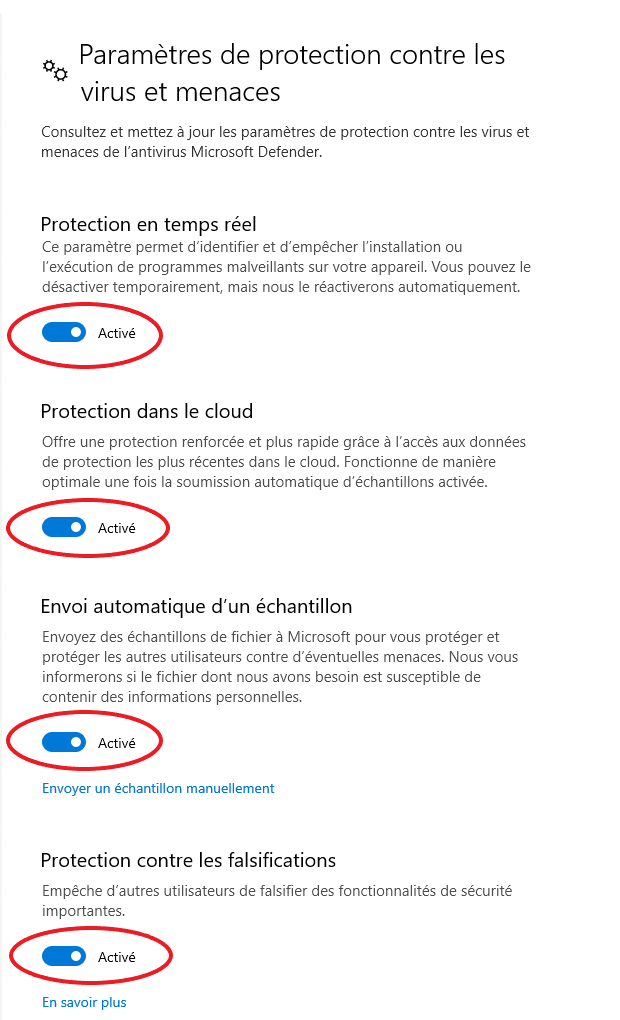

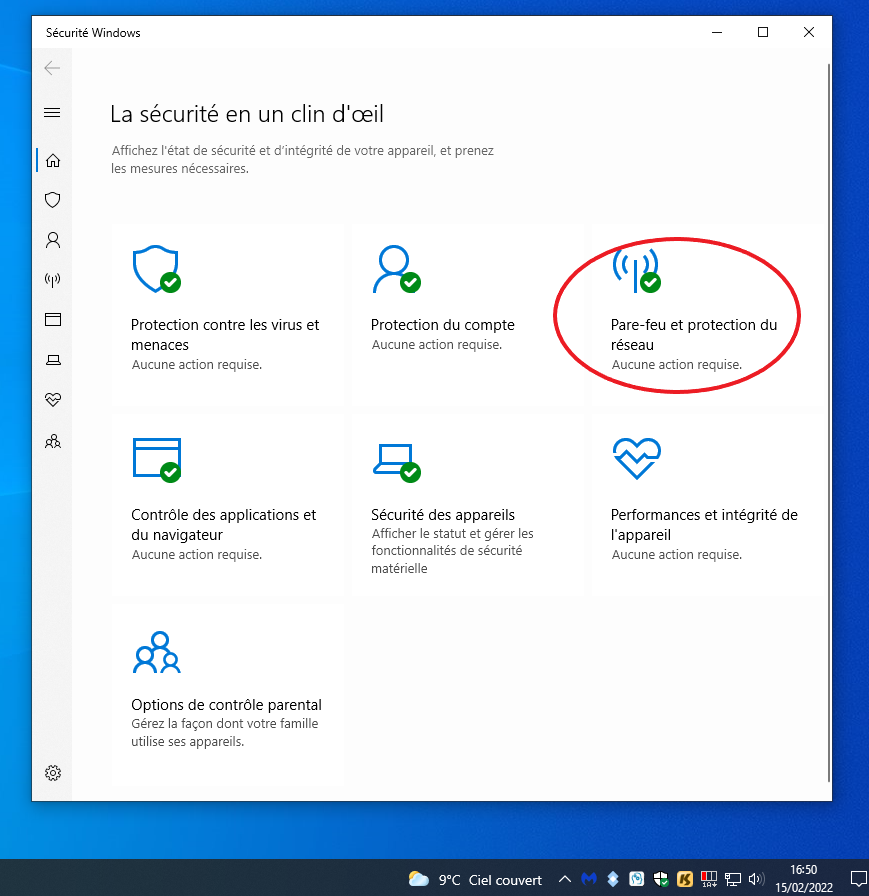

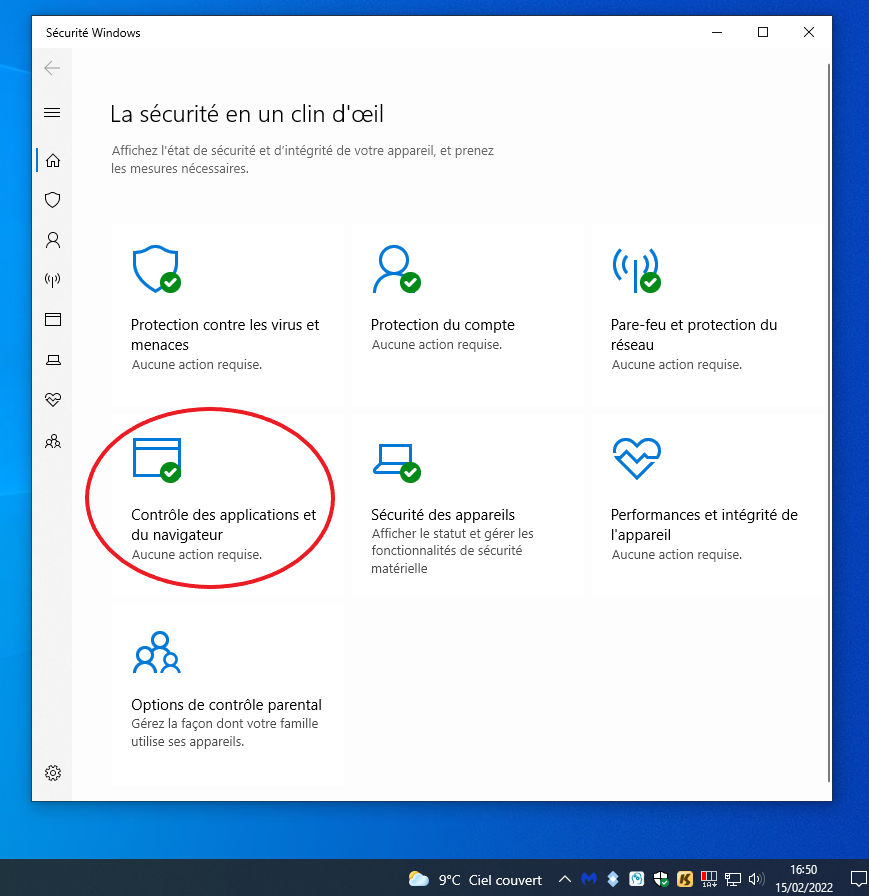

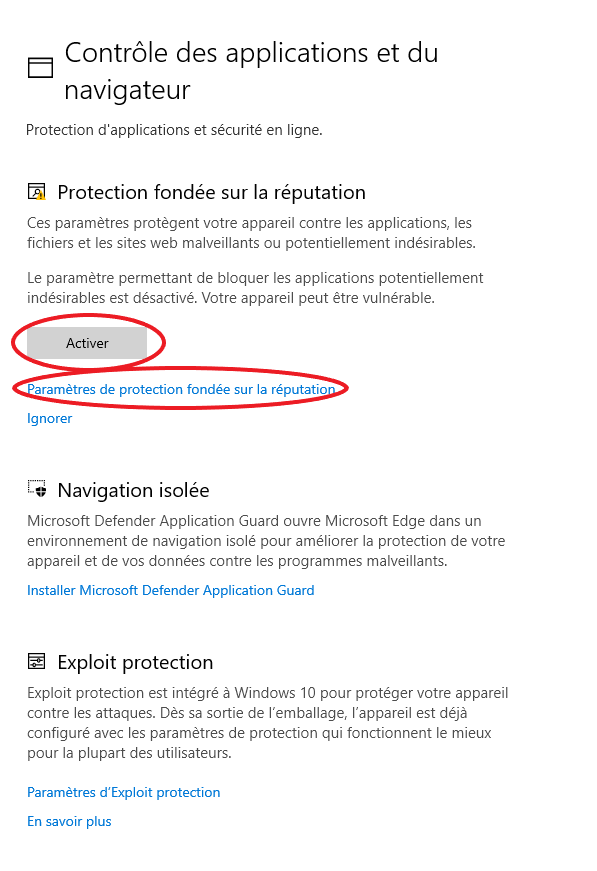

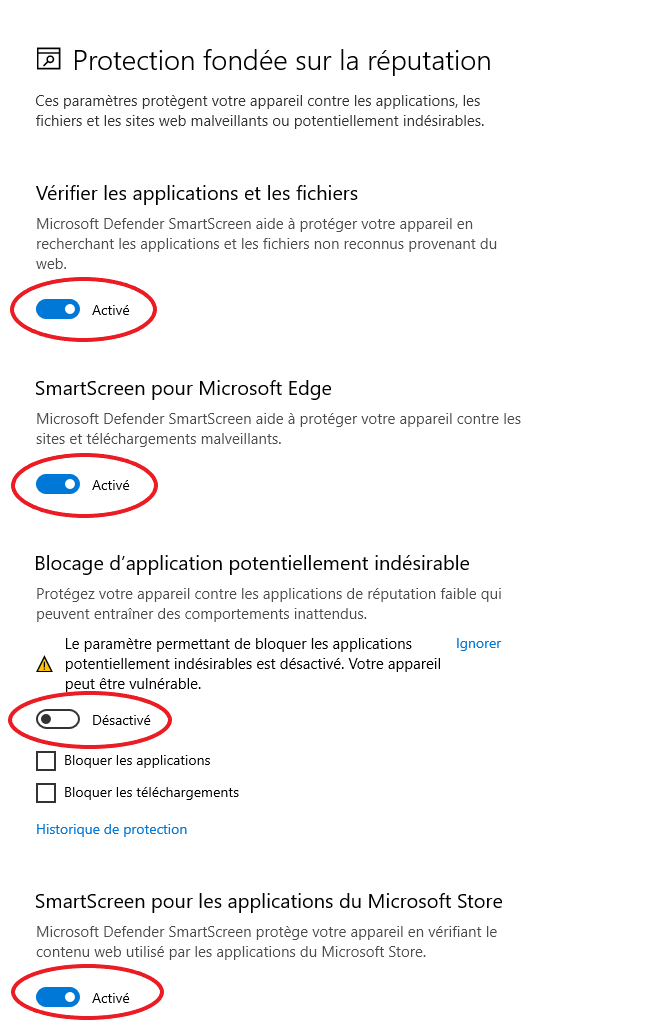

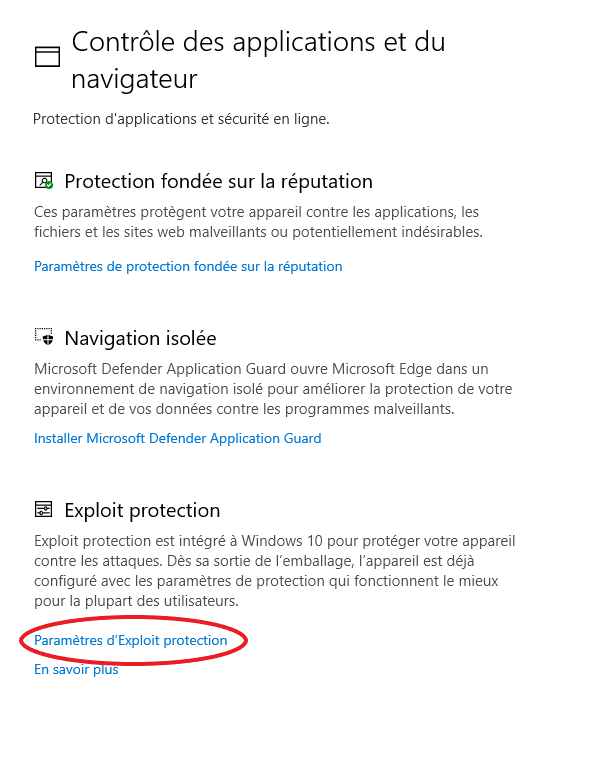

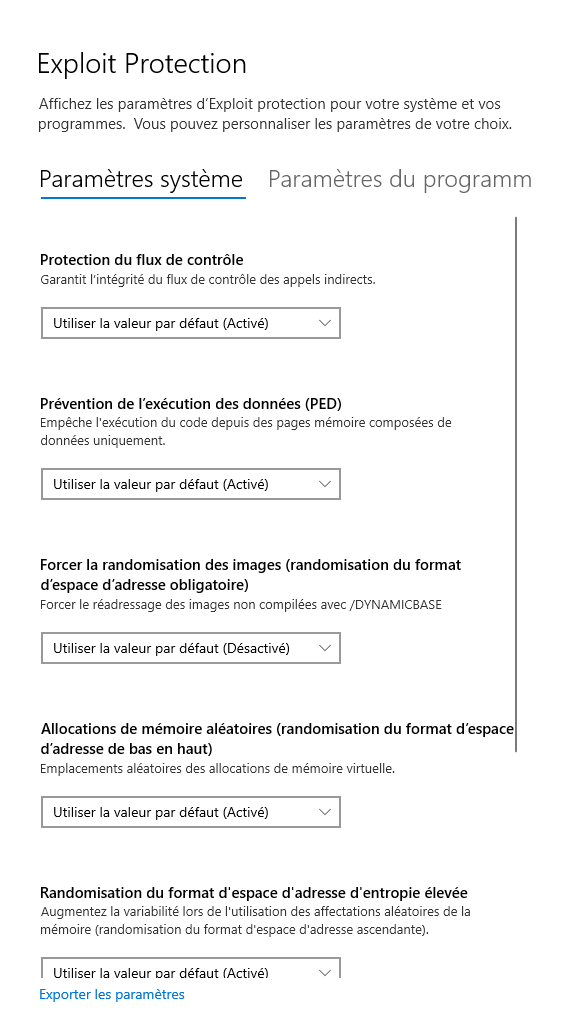

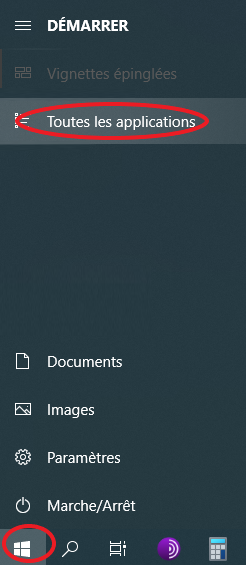

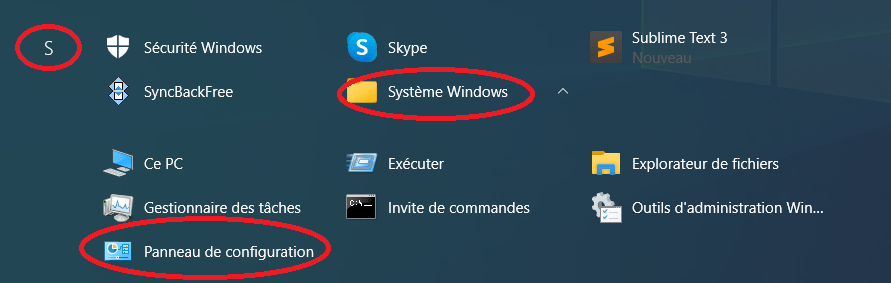

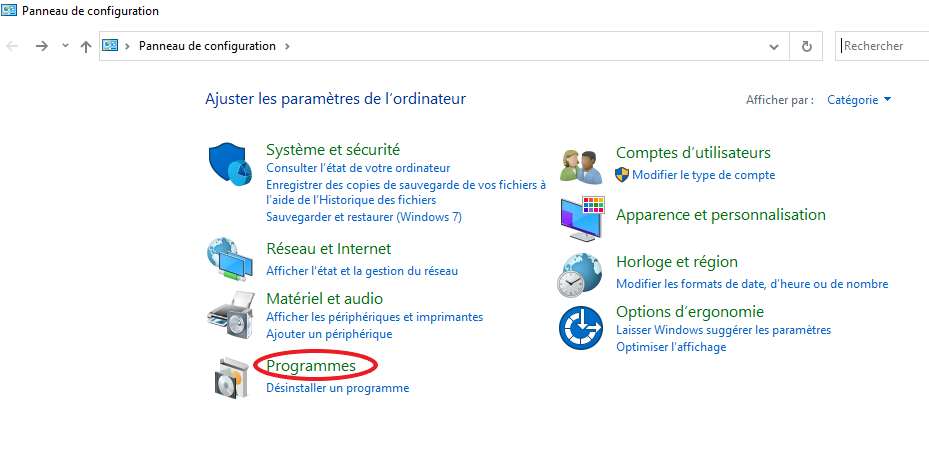

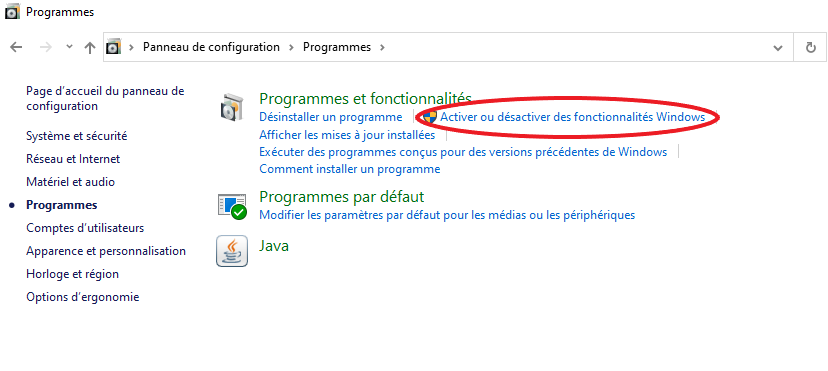

réglages de windows

Les antivirus

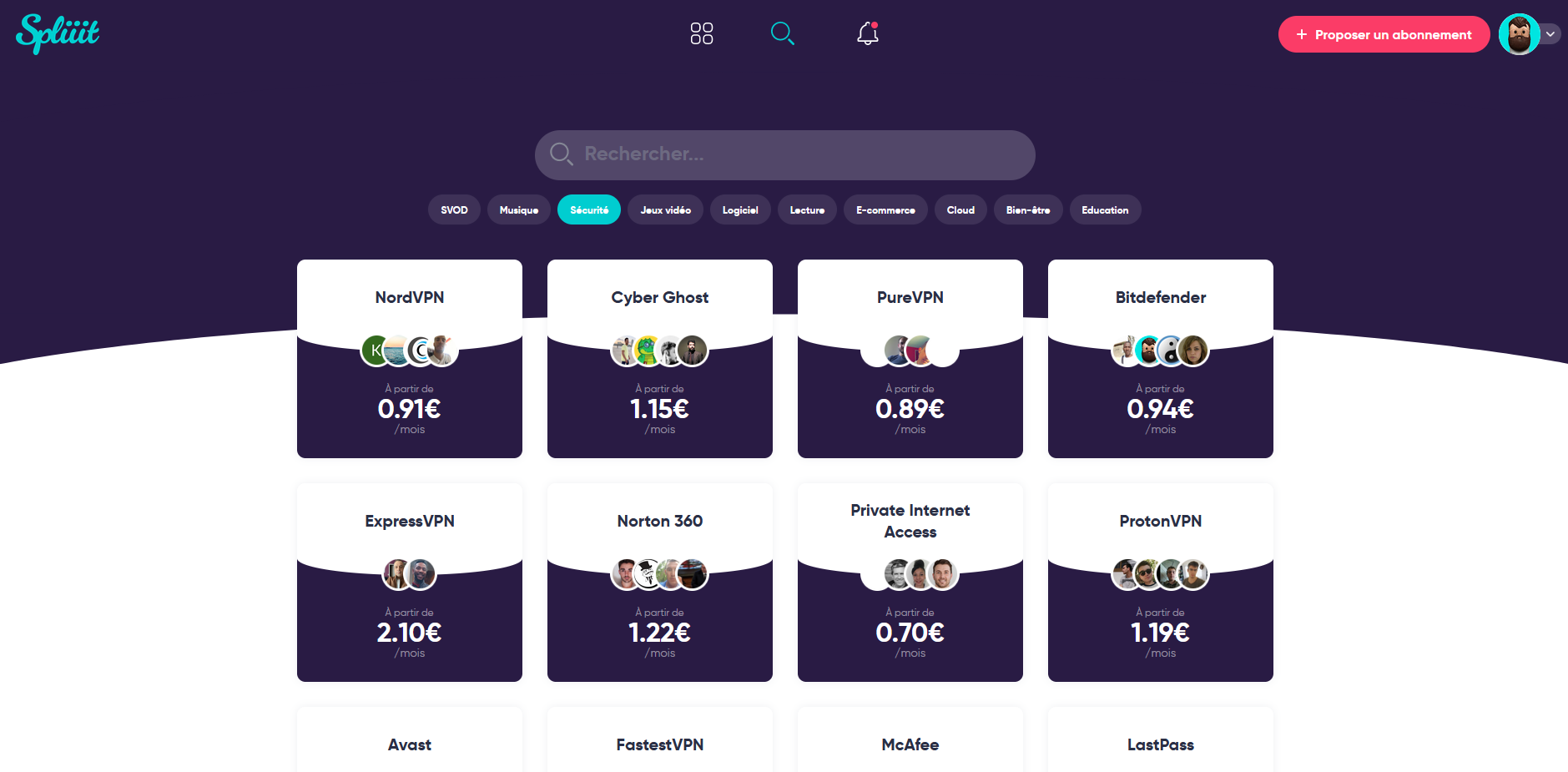

Avec des niveaux de détection similaires, le choix se fera plus sur des critères de simplicité d’utilisation, de coût …

Par liste alphabétique :

Afin de réduire le coût d’un abonnement, il est possible d’opter pour cette solution 100% légale

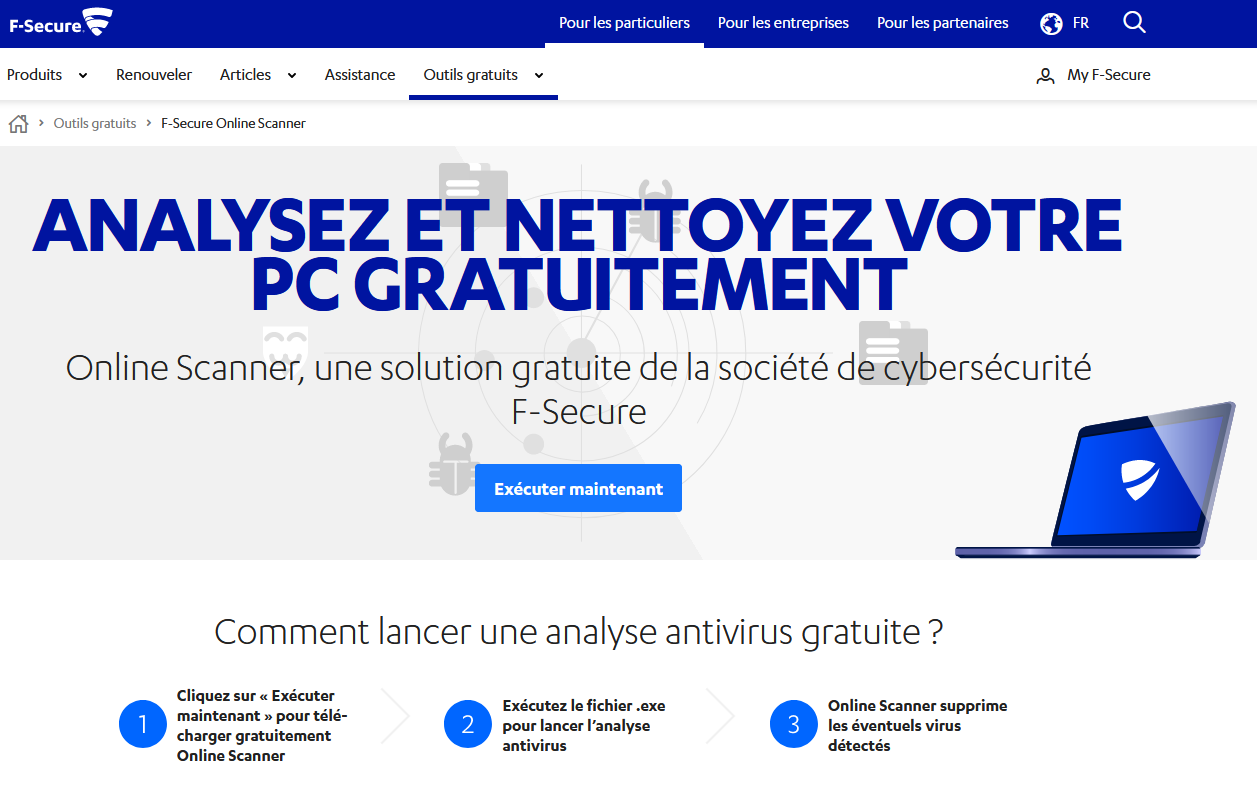

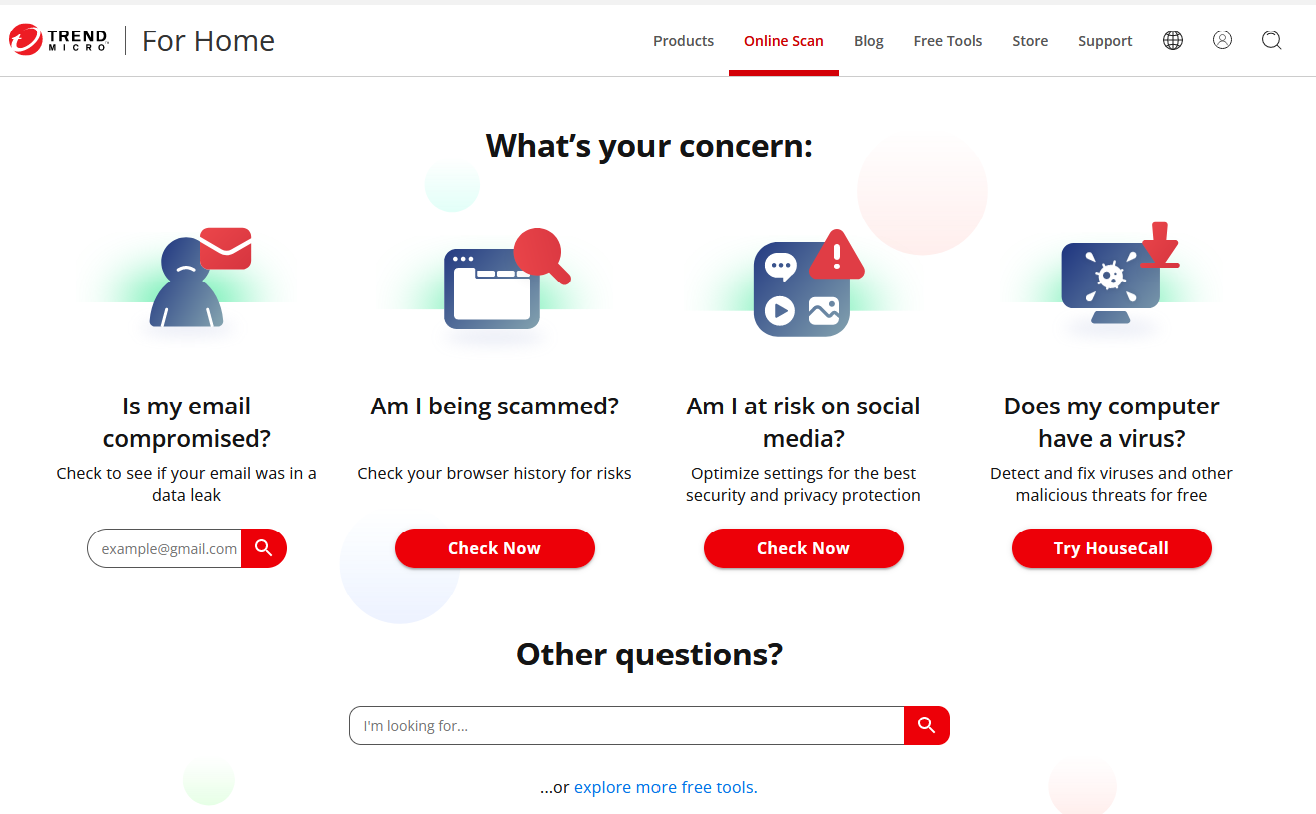

Les anti-malwares

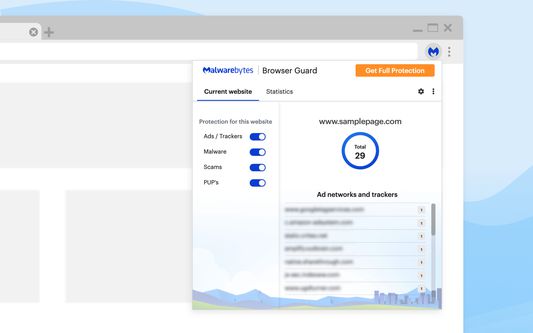

L’installation au niveau du navigateur se fait deux 2 manières : soit avec l’installation du programme de bureau (ci-dessus), soit directement avec l’extension

outils de détection et de suppression de malwares

Outil très puissant, à manier avec précaution, réservé aux niveaux avancés

Les clés usb

sécuriser ou nettoyer le fichier de boot

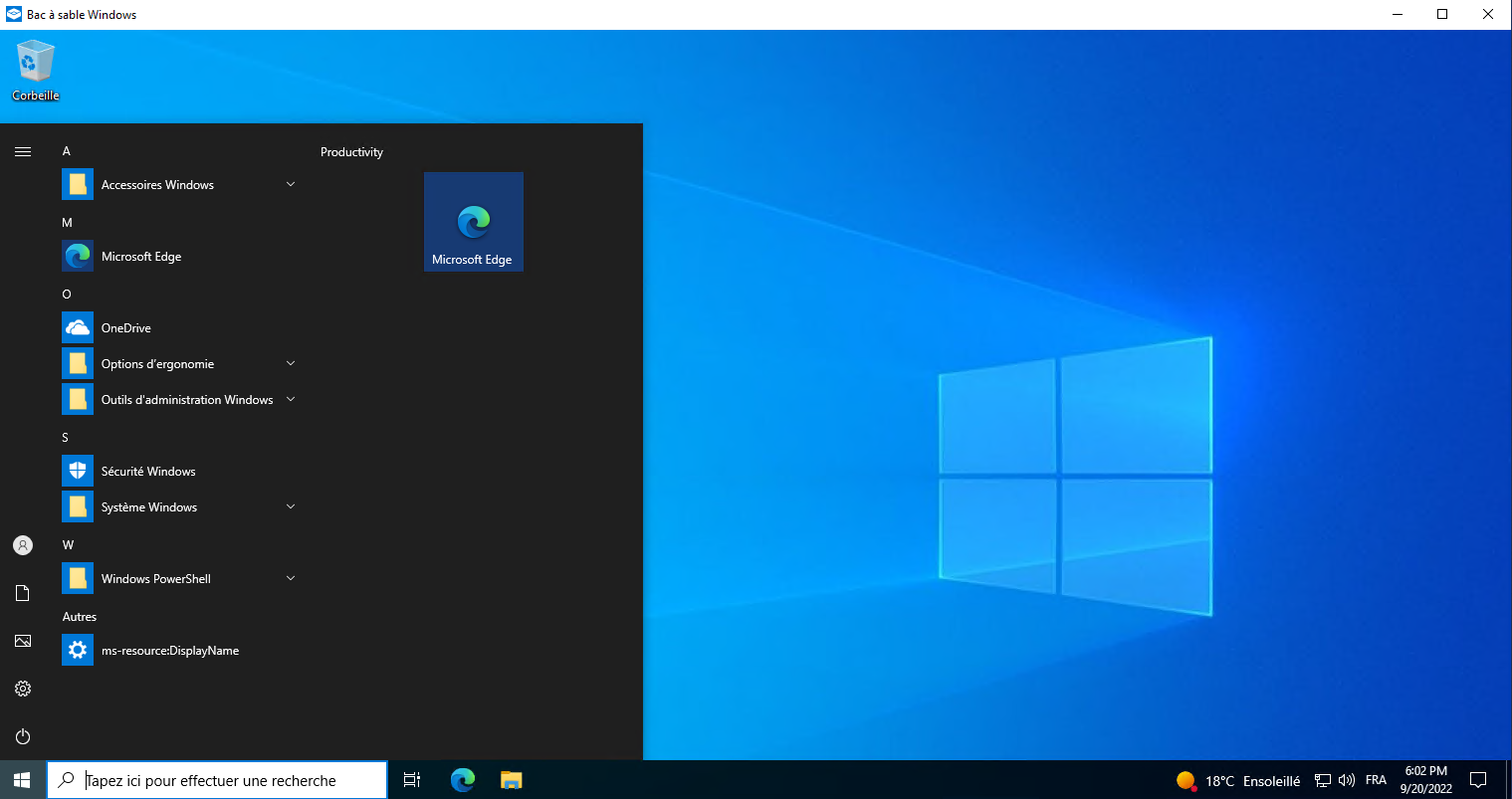

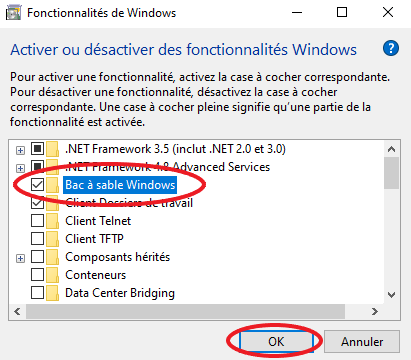

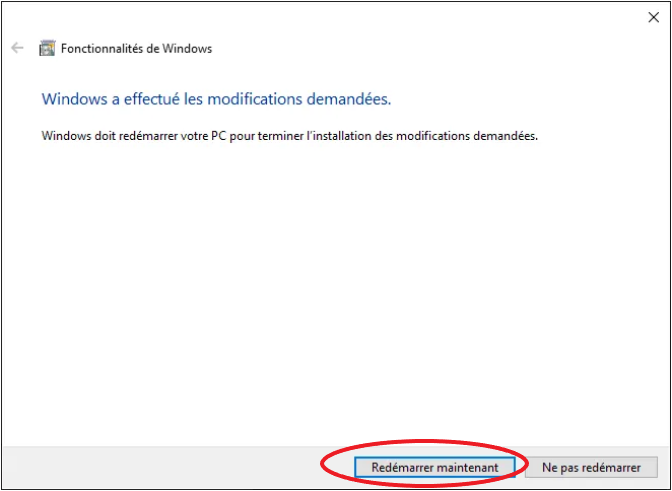

tester un programme en toute sécurité

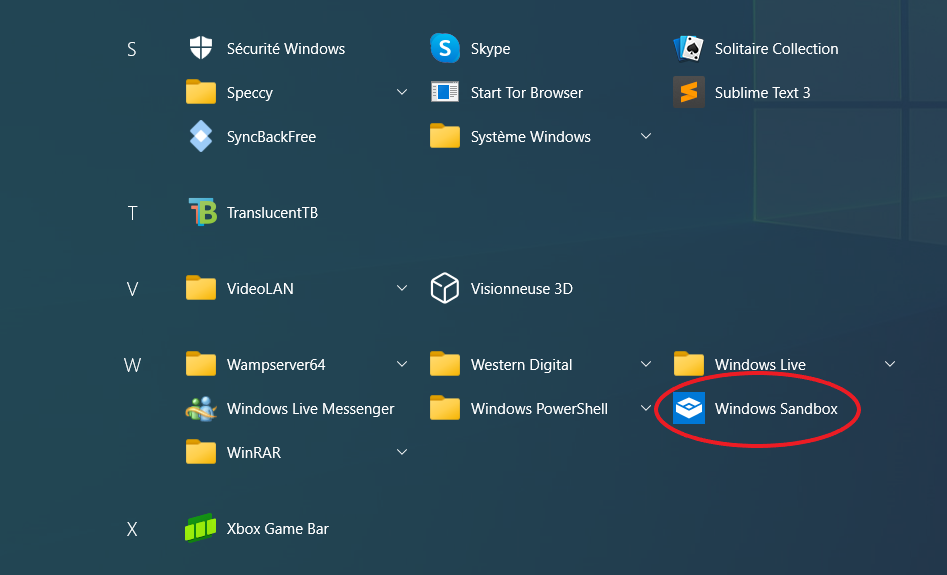

Lancer la Sandbox