Les modèles avec leurs protocoles et règles

Les adresses publiques, privées, qu’est-ce qu’une IP ?

Les requêtes HTTP, HTTPS, www

Serveur, routeur, box …

Pare feu, proxy, VPN, piratage adresse IP

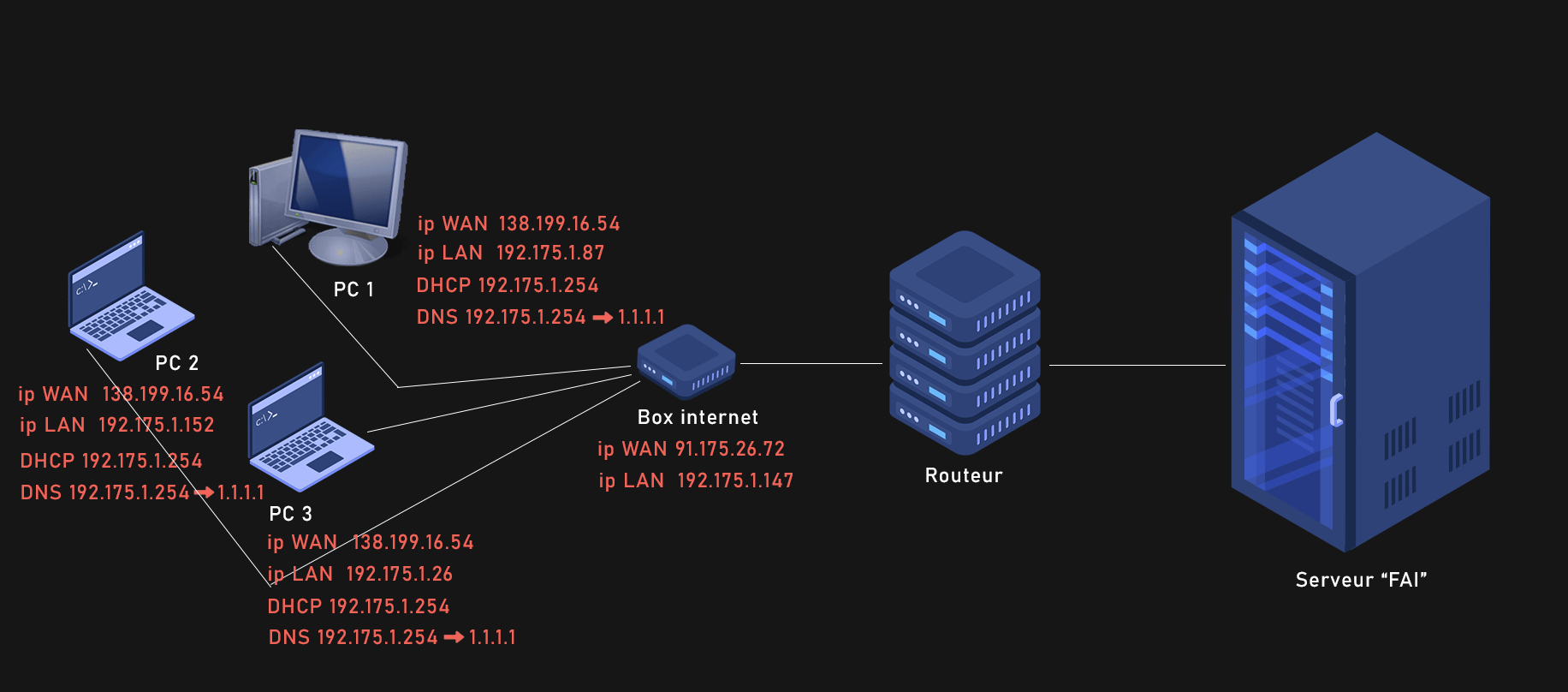

Privé ou public, l’architecture d’un réseau se définit en 2 catégories

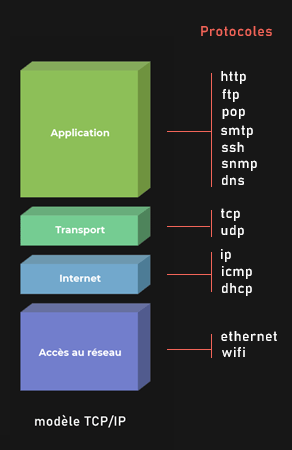

On distingue le « hardware » avec ses règles matérielles, qui sont appelées “normes”, et le « software » avec ses règles logicielles, qui sont appelées “protocoles”

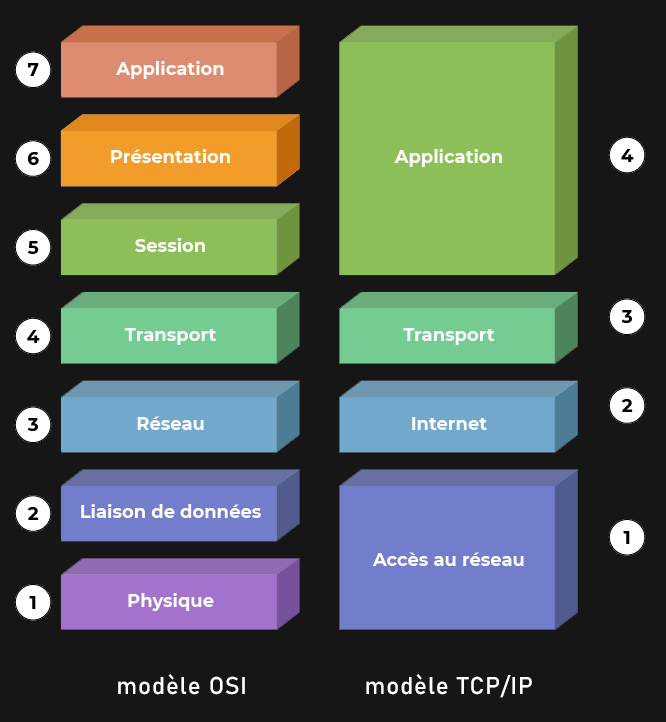

Les modèles “tcp/ip” et “osi”

Ce sont les deux types d’architectures utilisées par tous les informaticiens réseaux

principe

l’accès au réseau – couche 1 du modèle tcp/ip

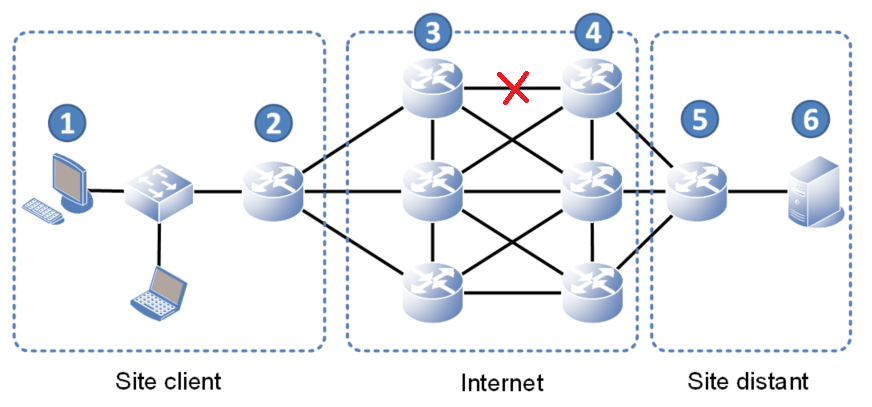

le réseau (ou internet) – couche 2 du modèle tcp/ip

le transport – couche 3 du modèle tcp/ip

l’application – couche 4 du modèle tcp/ip

Le “protocole IP” (couche 2 du modèle TCP/IP) sert à l’adressage des paquets transmis

Un serveur a besoin de savoir d’où vient une requête, et où renvoyer le résultat de cette requête

les adresses “MAc” (Media Access Control)

les adresses ip

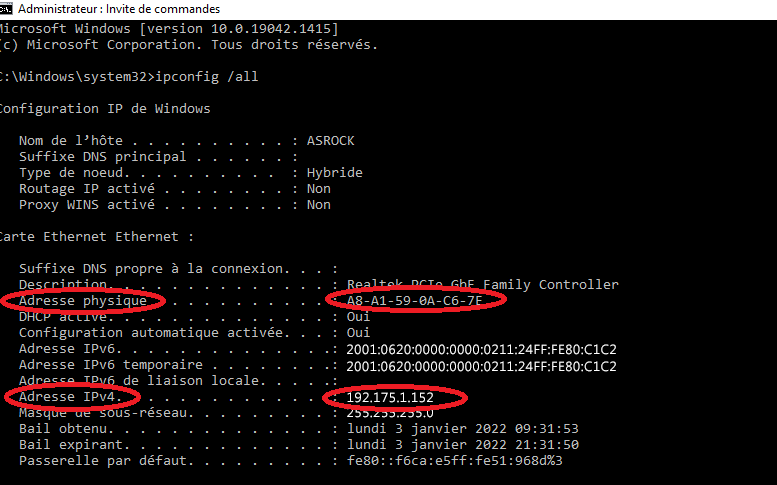

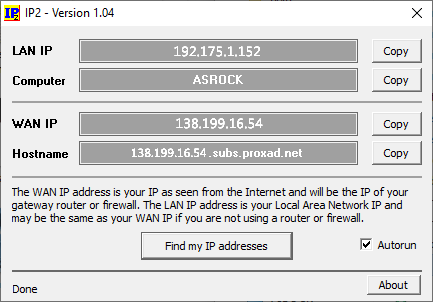

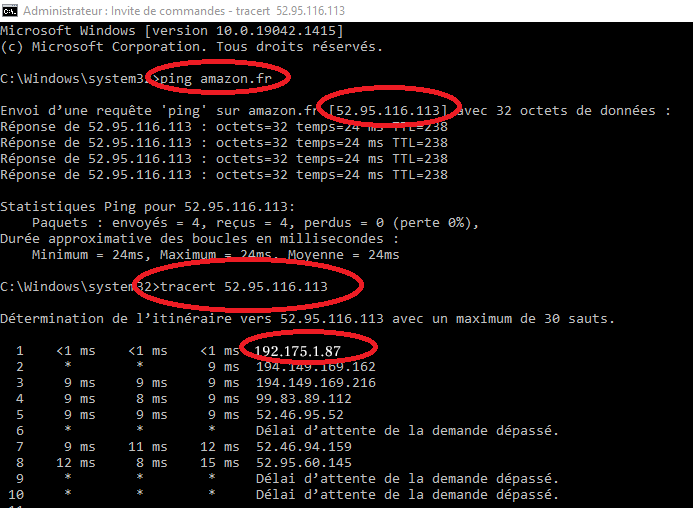

Taper : cmd

Taper : ipconfig /all

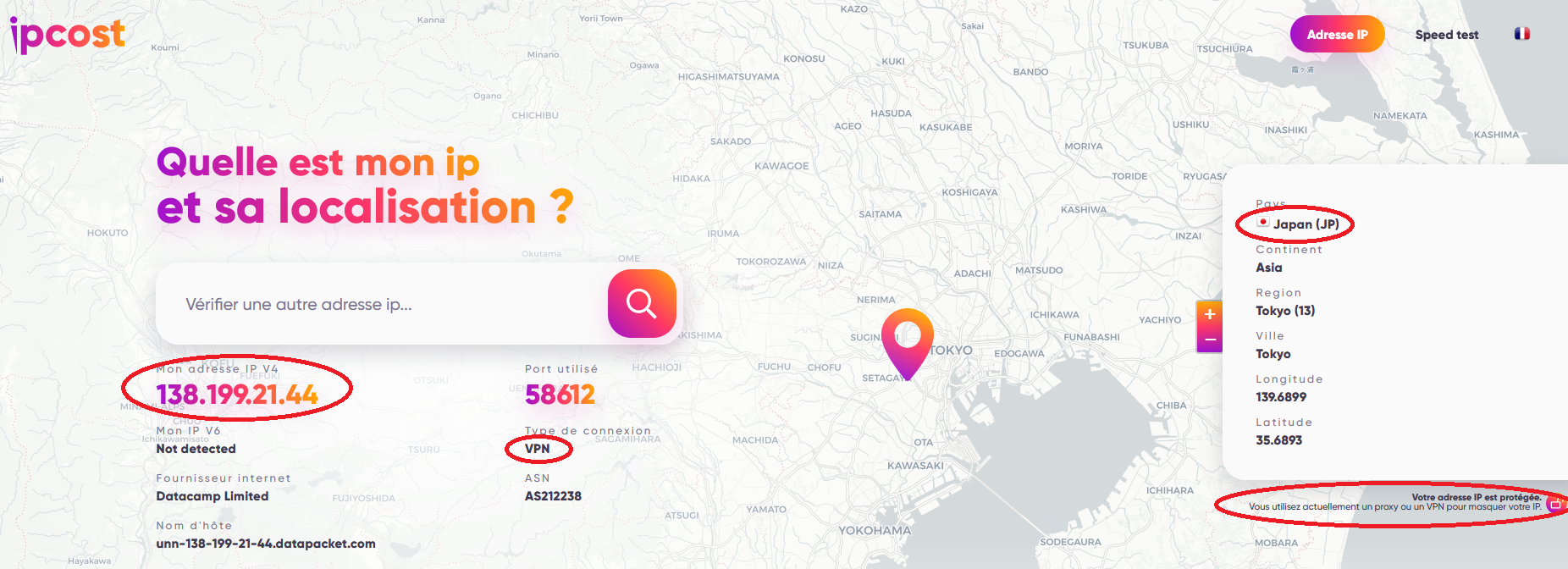

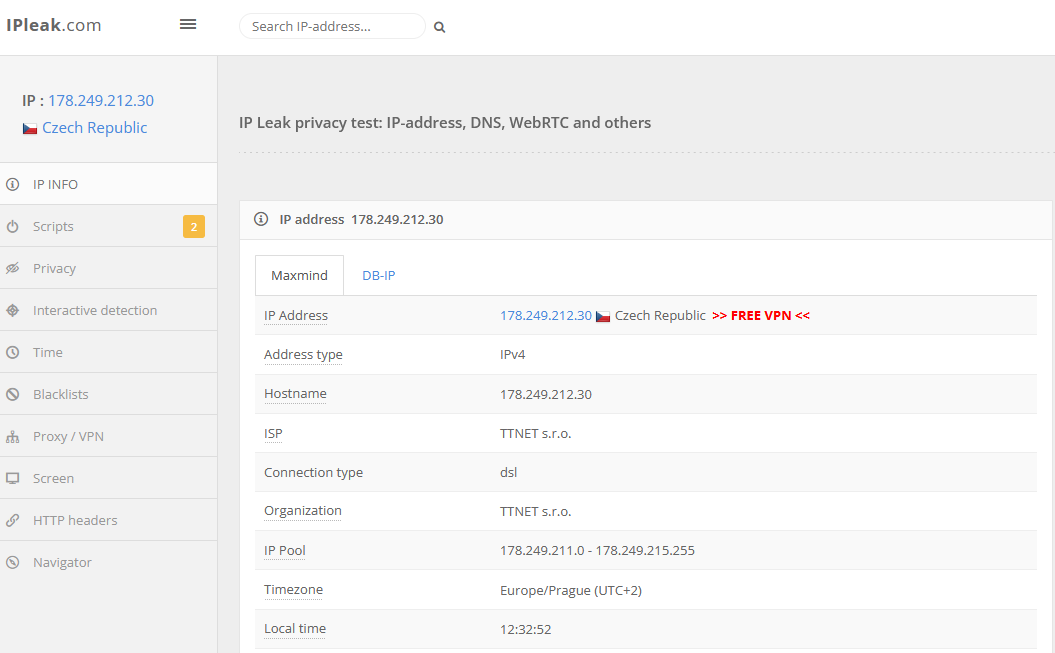

Beaucoup de sites en ligne donnent des infos détaillées : IP, localisation, type de navigateur et sa version …

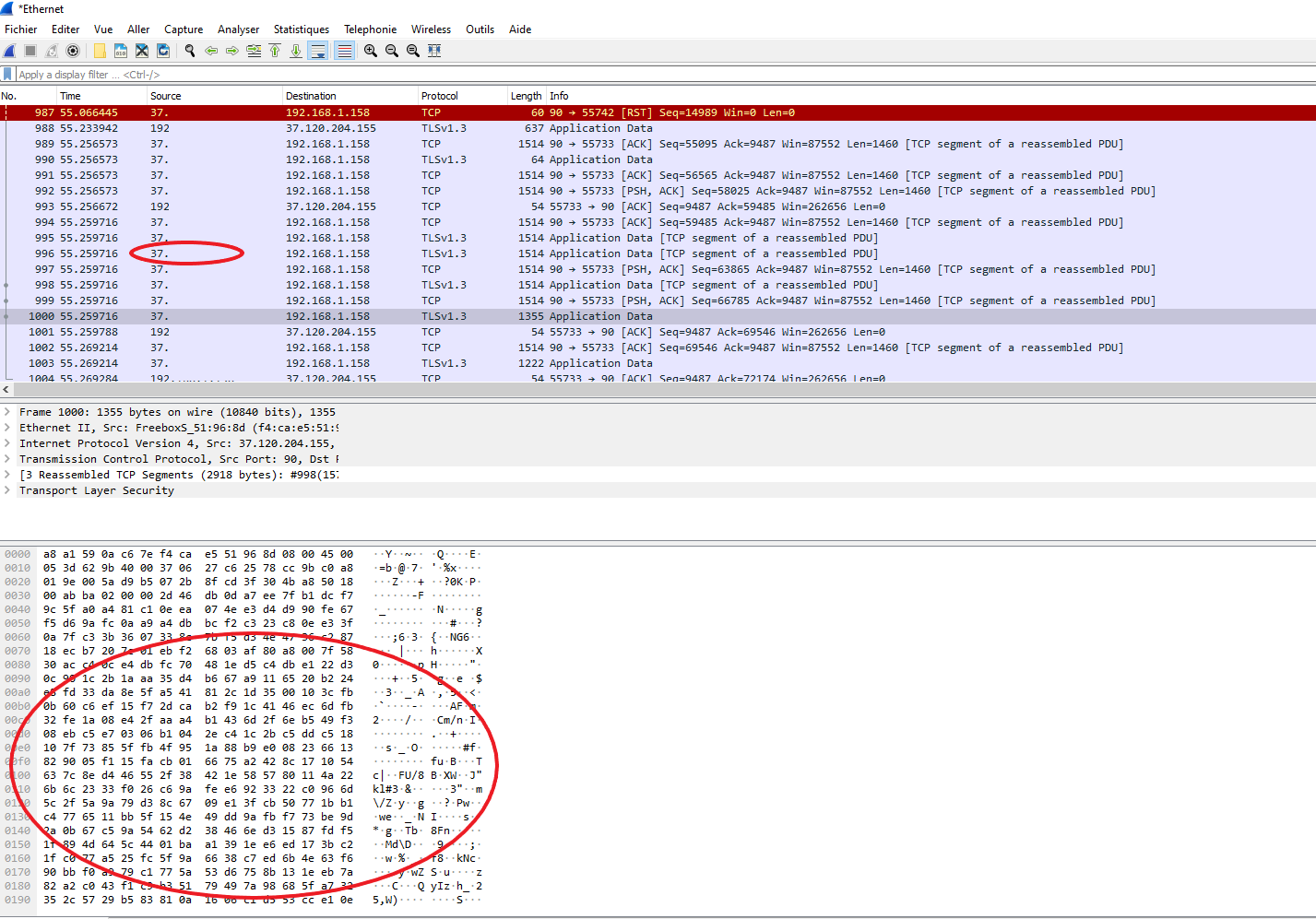

Le protocole HTTP (couche 4 du modèle TCP/IP) sert aux transferts des paquets de données

Un serveur a besoin de savoir comment envoyer les requêtes, quelles parties d’une requête lui sont attribuées, et ce qu’il doit en faire, après réception

PRINCIPE DE FONCTIONNEMENT

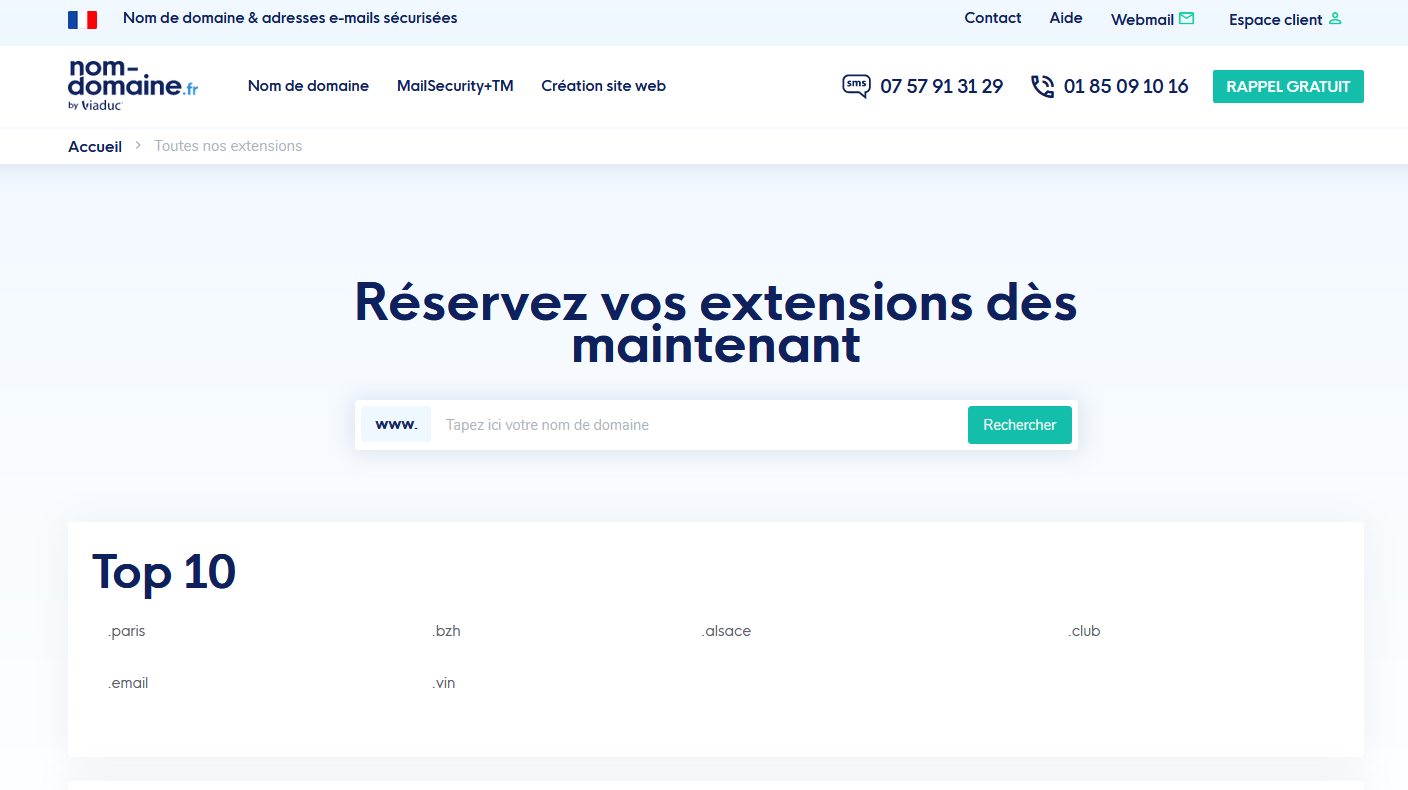

Vérifier la disponibilité d’un nom de domaine :

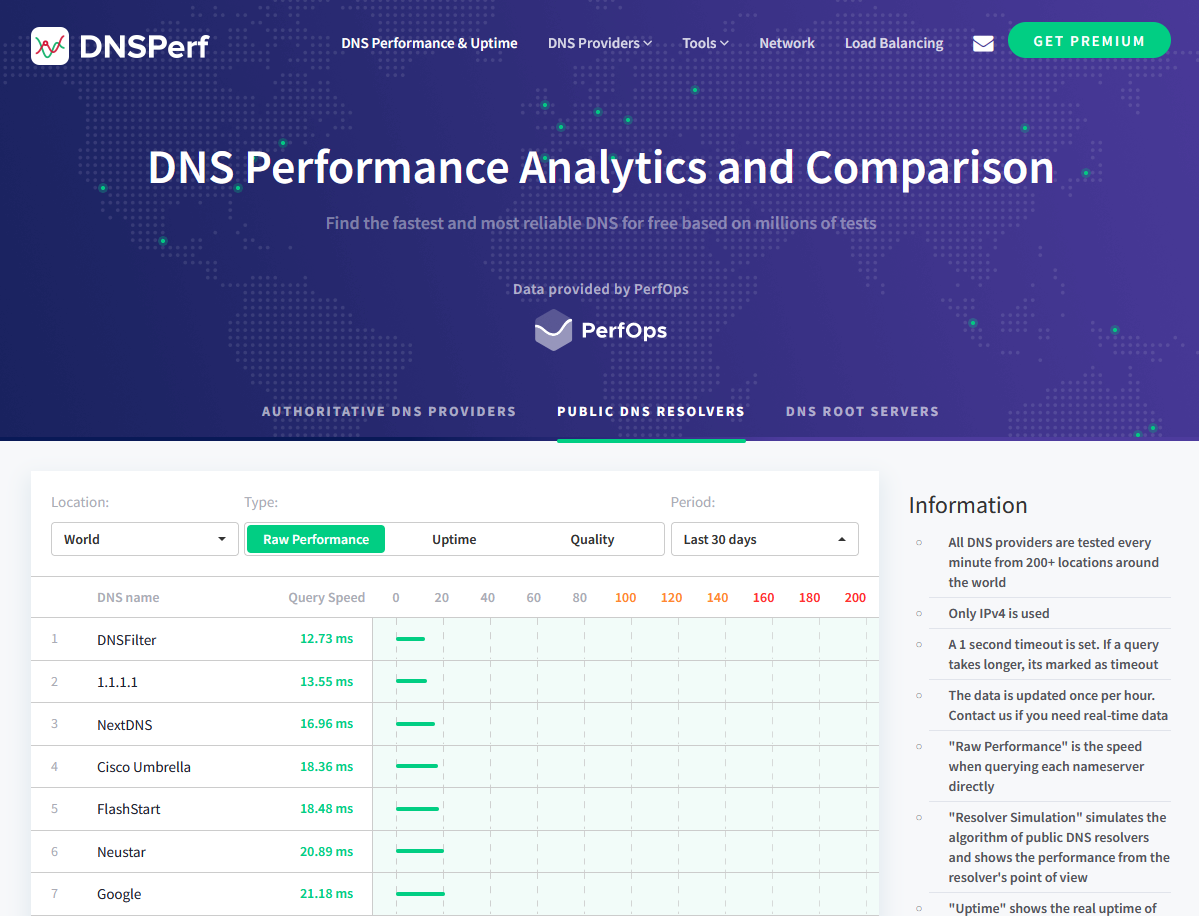

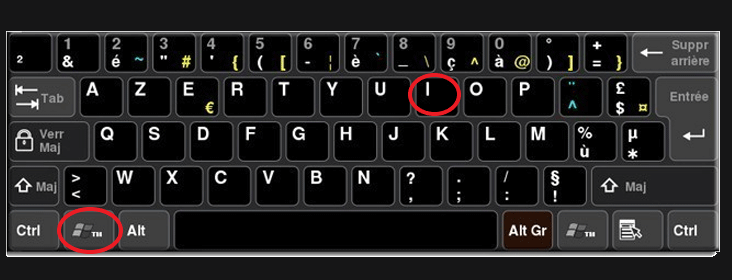

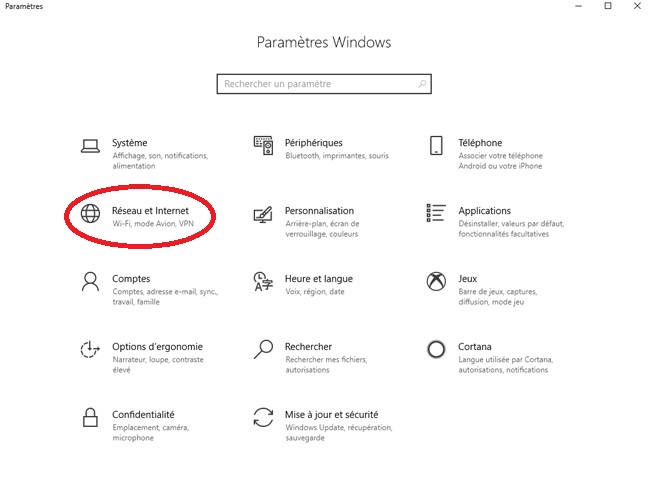

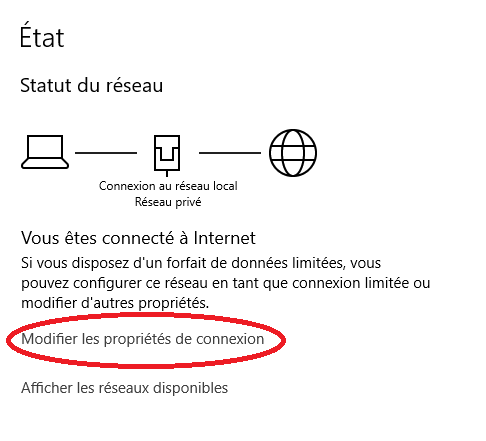

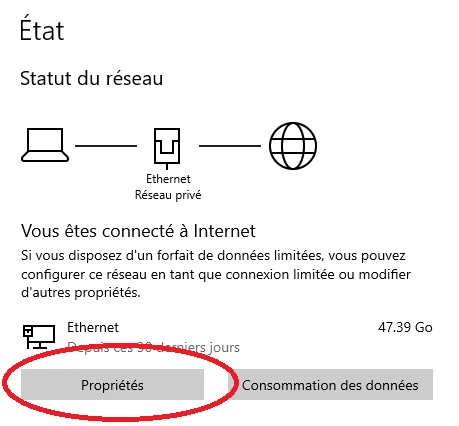

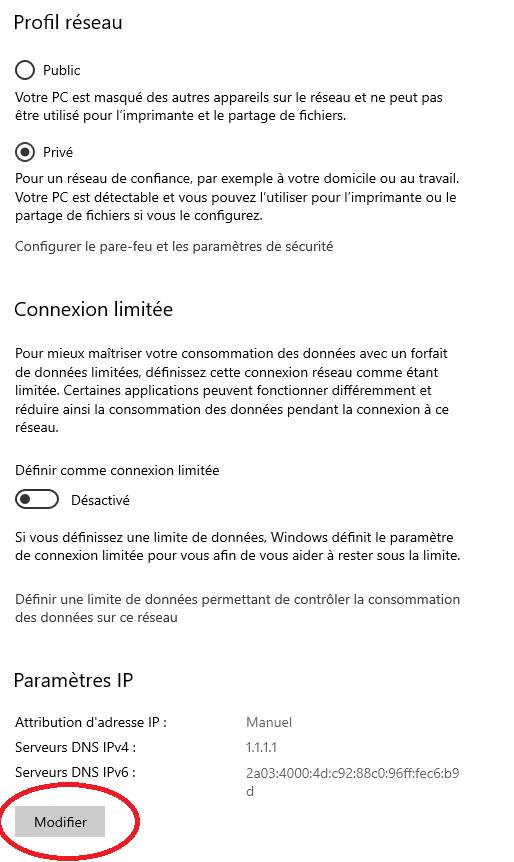

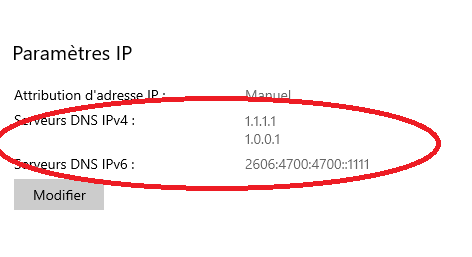

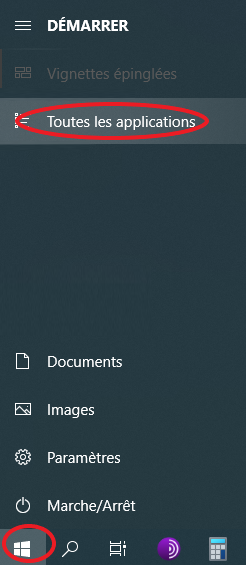

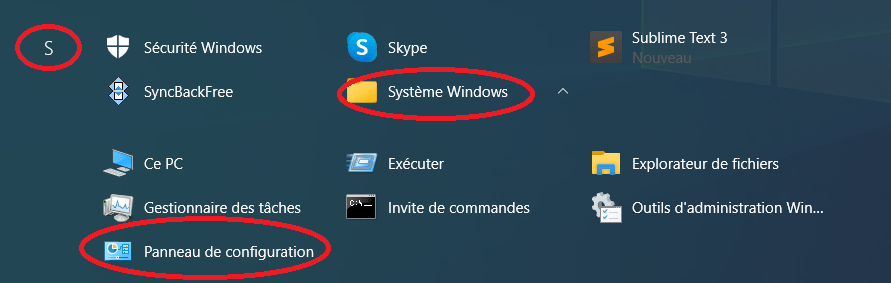

Suivant la version de Windows 10

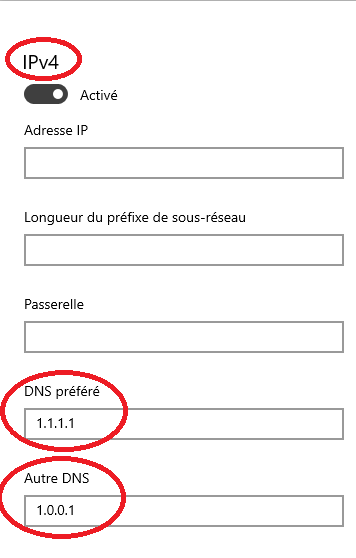

Entrer : 1.1.1.1 et 1.0.0.1

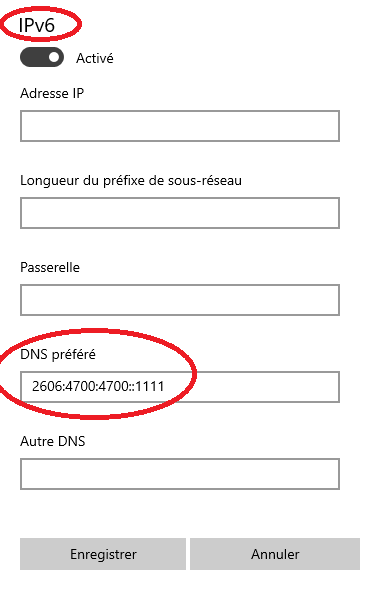

Entrer : 2606:4700:4700:1111

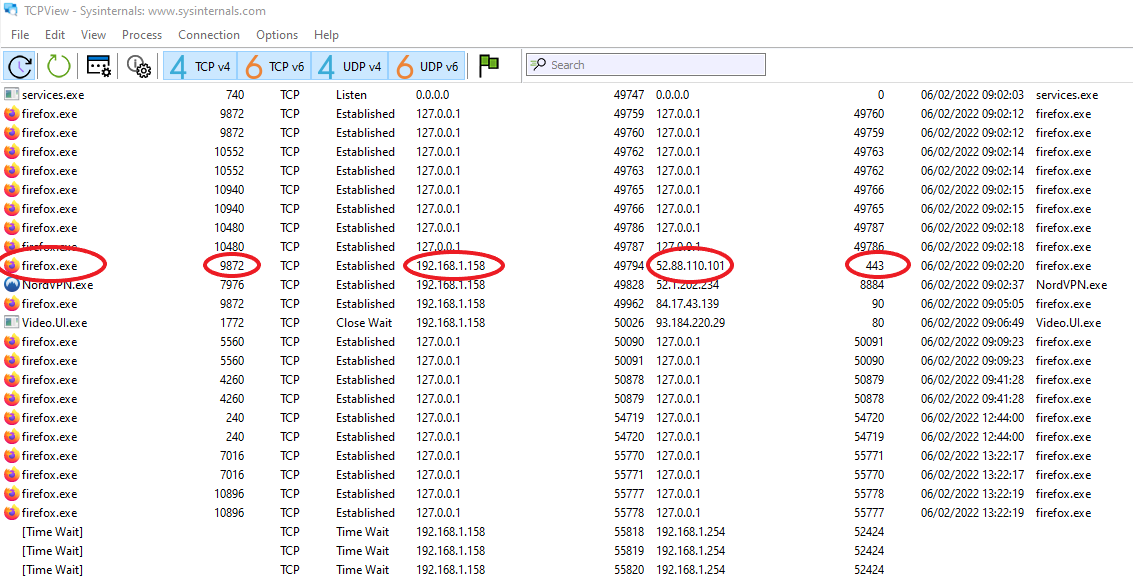

les ports

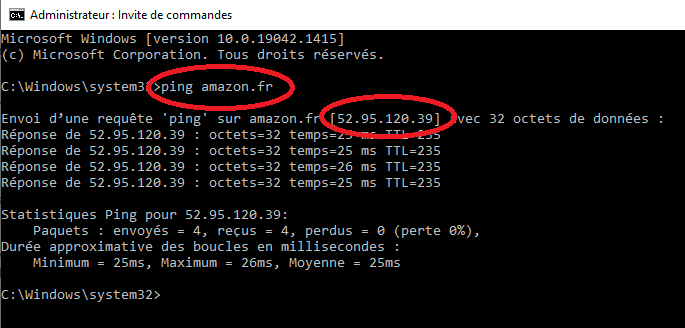

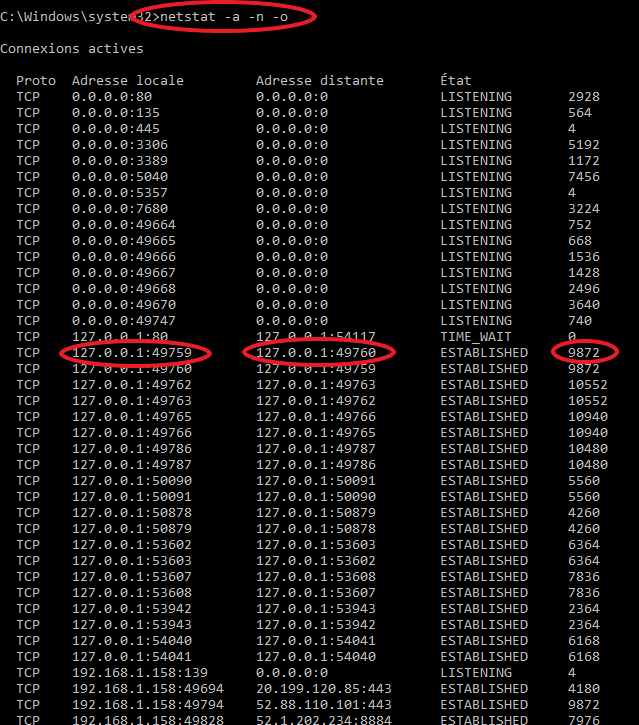

Taper : cmd

Taper : netstat -a -n -o

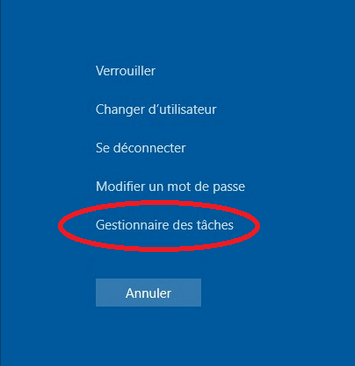

Ou autre méthode, plus rapide …

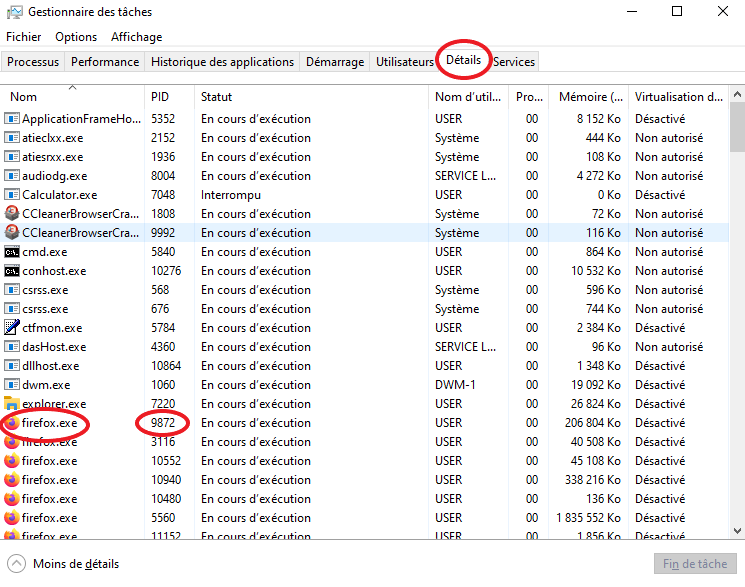

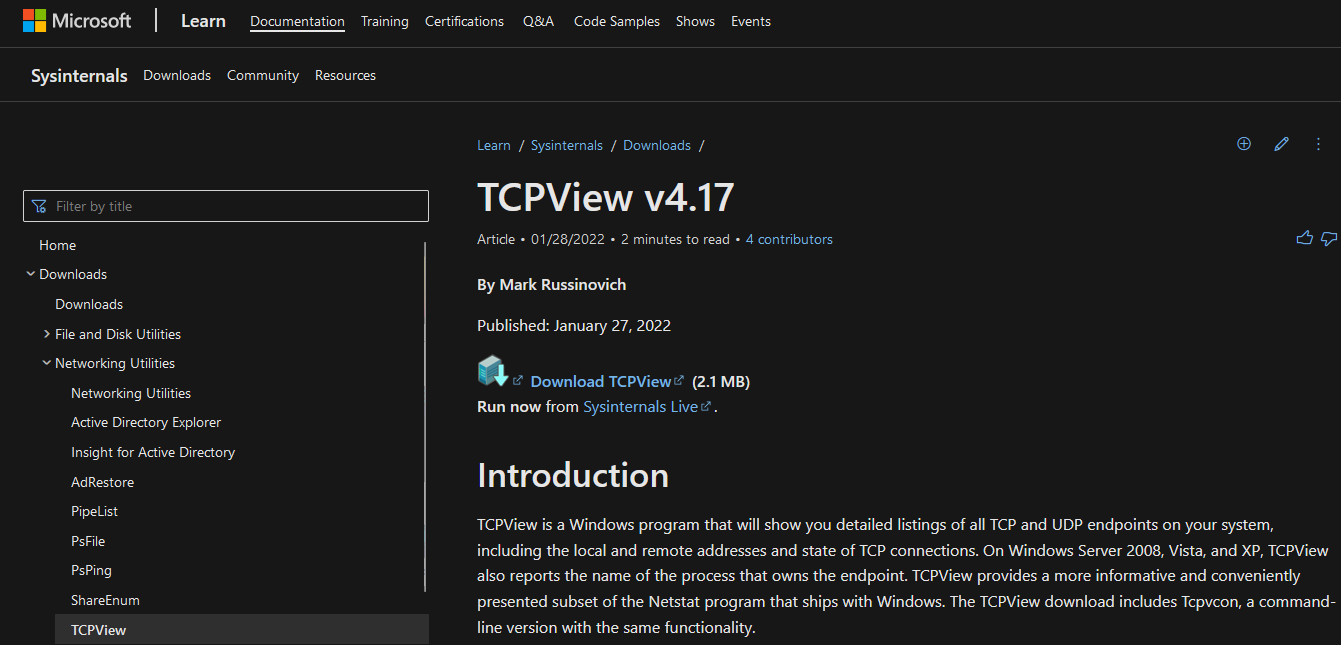

Surveillance de l’utilisation des ports

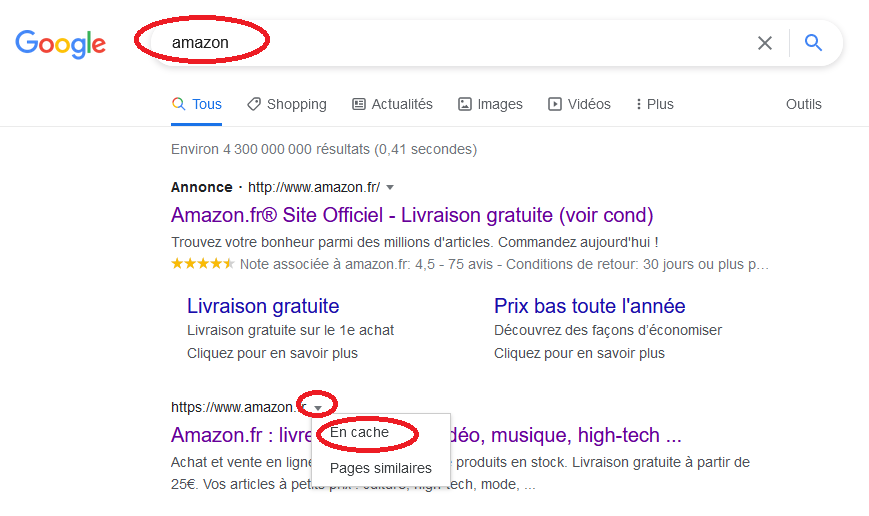

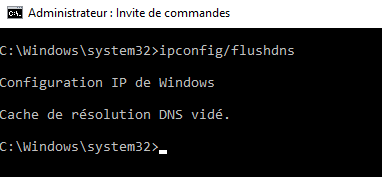

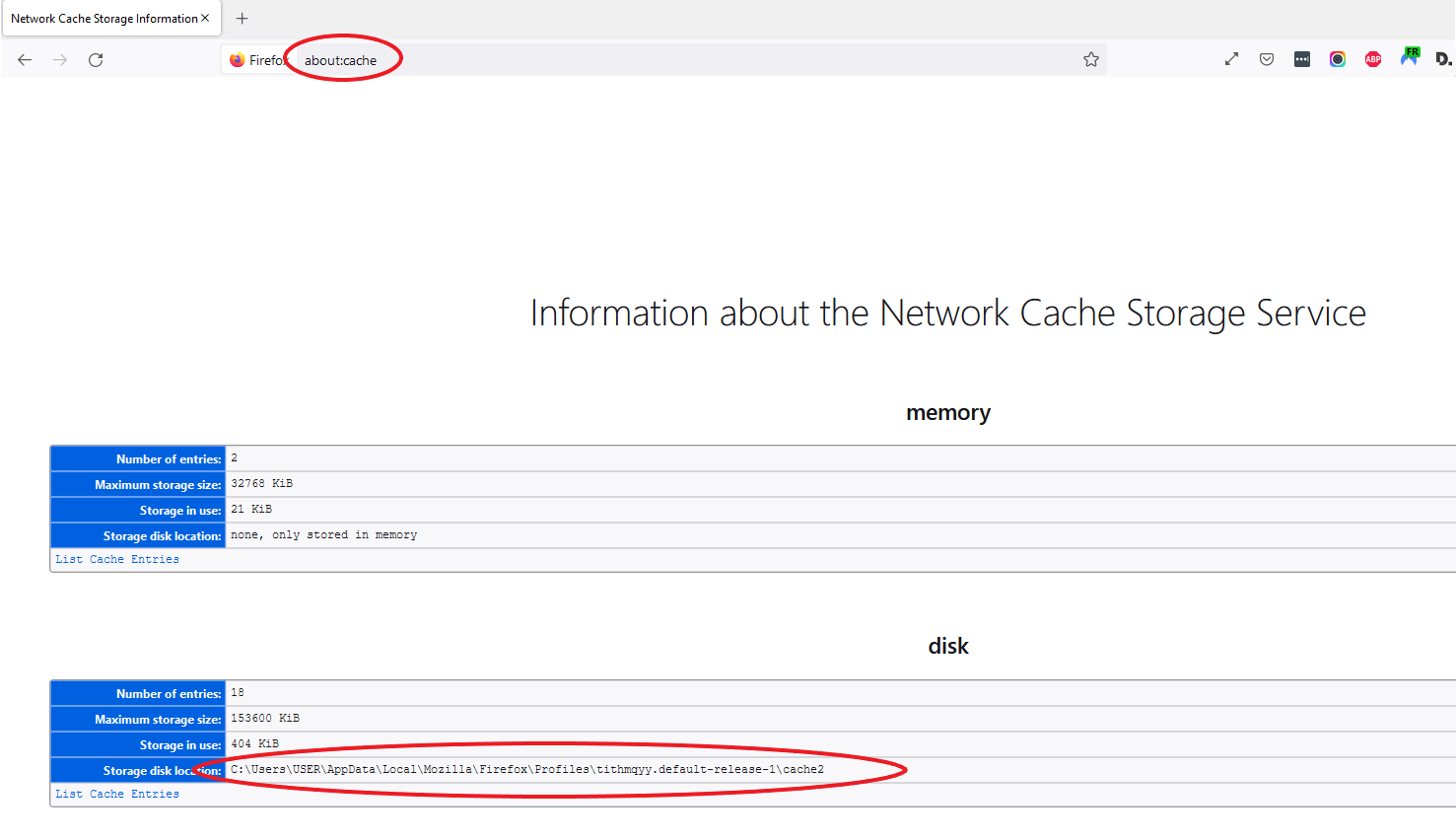

la mise en “cache”

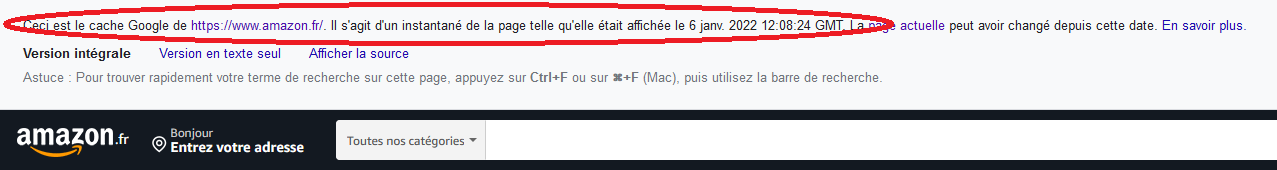

Taper : cmd

Taper : ipconfig / flushdns

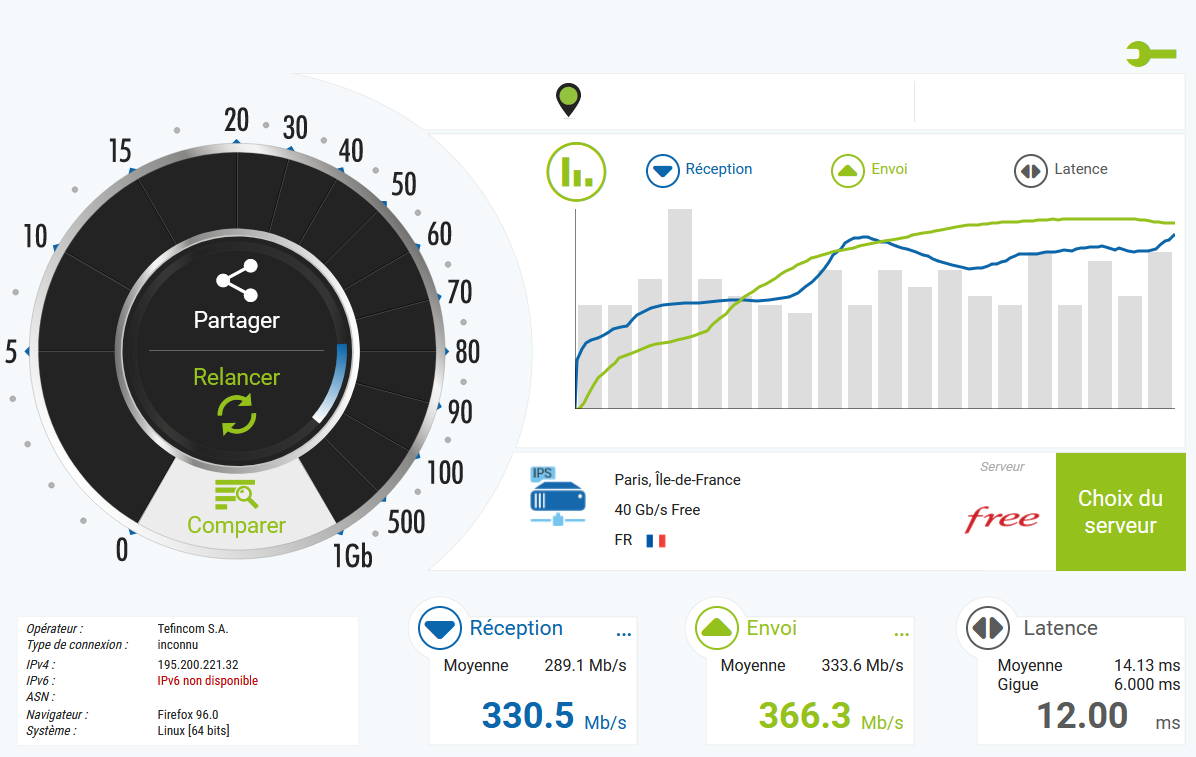

la vitesse de transmission & la bande passante

Avec cet exemple, télécharger un film de 950 Mo prendra 950/330.5 (Mégabits/s) = 2.87s

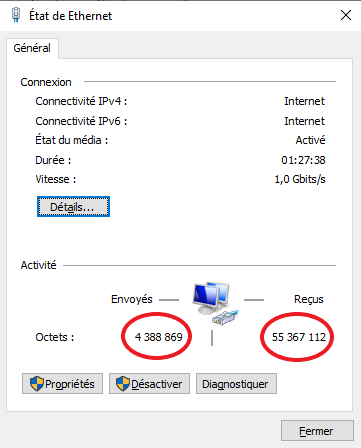

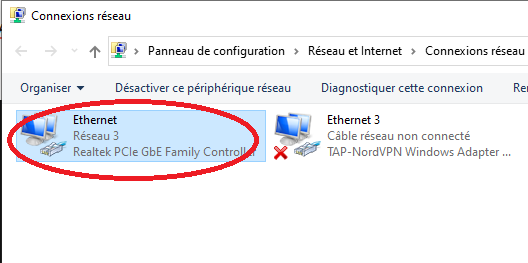

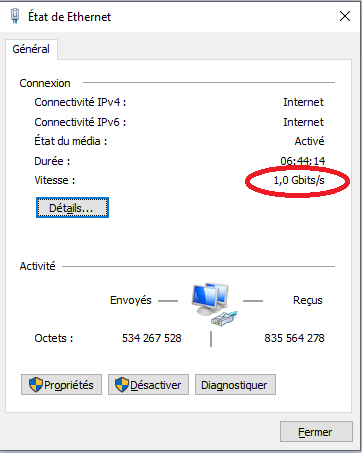

Taper : ncpa.cpl / details

La vitesse indiquée (bande passante) est le maximum de livraison par le FAI, suivant le forfait commercial, ici 1 Gbits/s

Les performances d’un réseau reposent sur celles de ses équipements, pris individuellements, et collectivement

On distingue 2 groupes

Les équipements terminaux : postes de travail et serveurs

Et les équipements d’interconnexion : switchs et routeurs

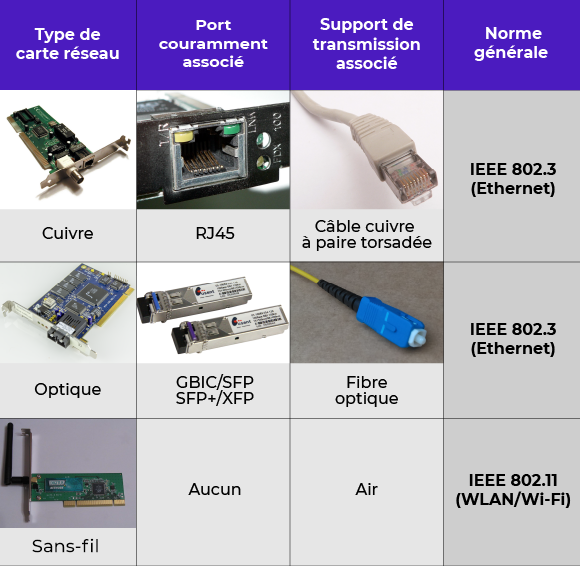

La carte réseau

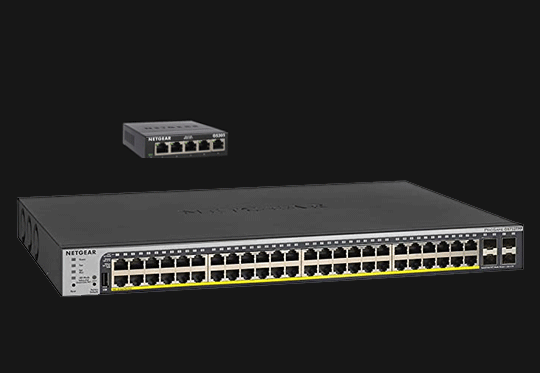

Le “switch”, ou commutateur

Le routeur, ou passerelle

Le serveur

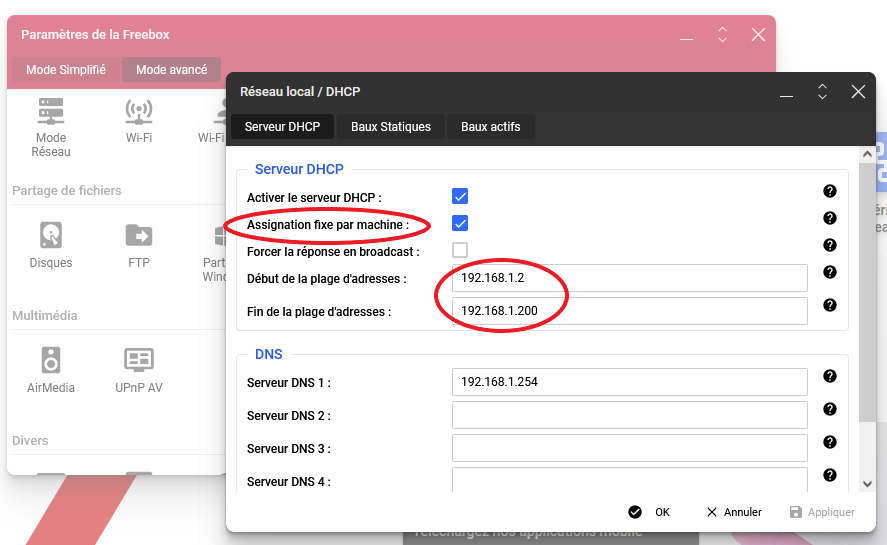

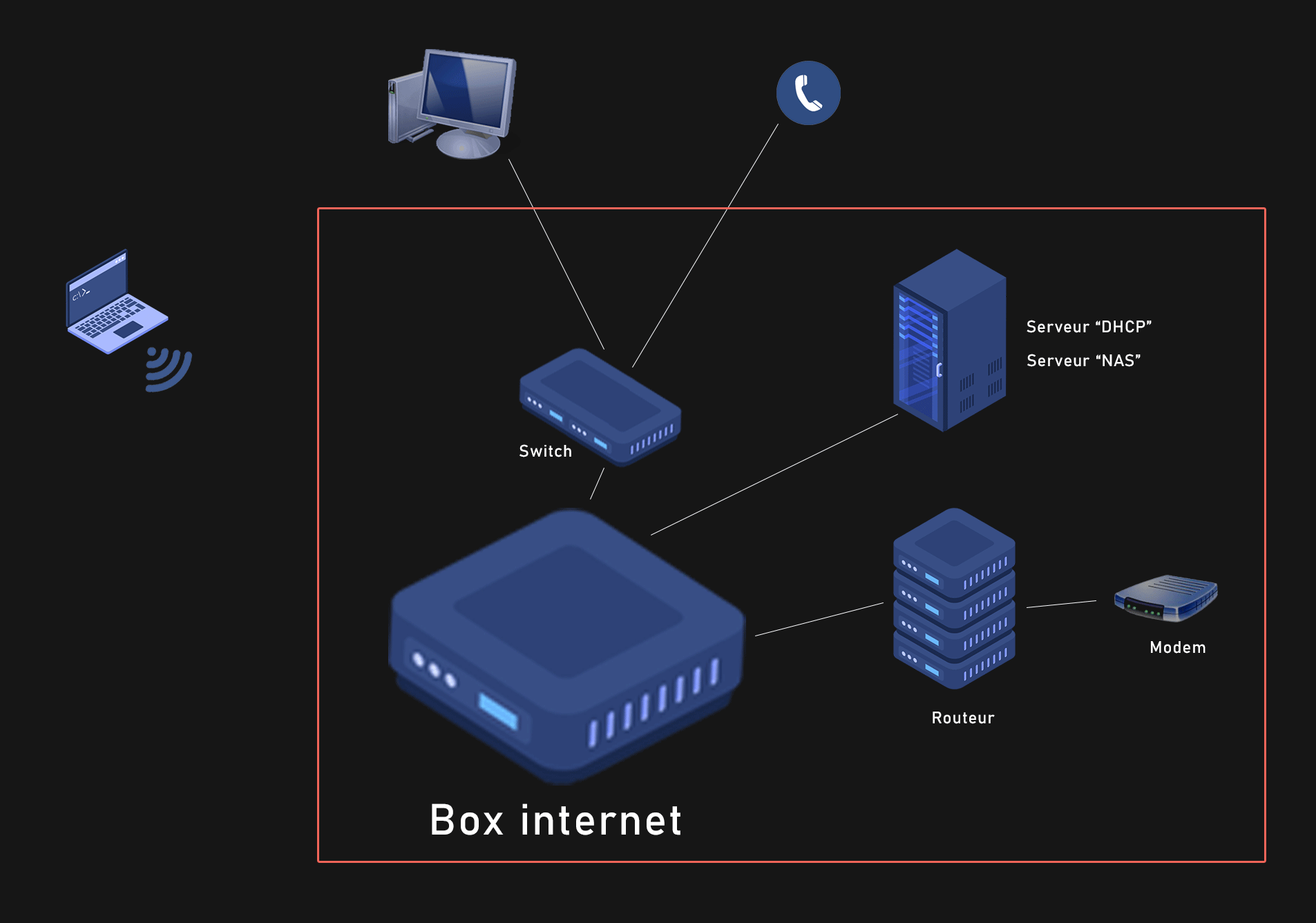

La box internet

C’est le “couteau Suisse” du réseau, puisqu’elle est composée de tous les éléments regroupés en un seul boitier

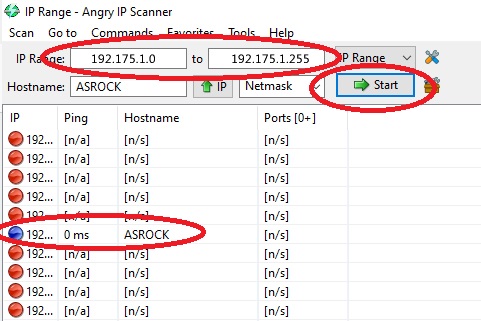

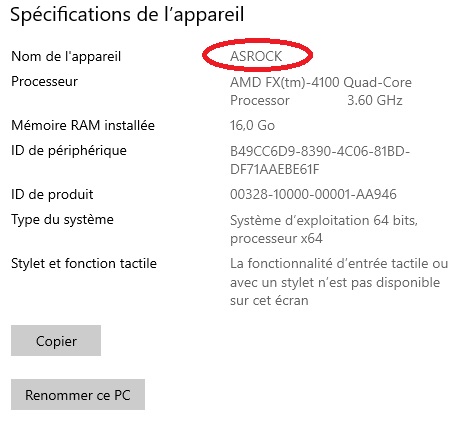

Pour créer son propre réseau à la maison, et connecter ensemble la Box internet, les PC, et autres matériels …

Bien que les particuliers soient moins visés que les entreprises au niveau de la sécurité réseau, il faut rester vigilant

Bien connaître les failles, et leurs conséquences, permet de mener les actions nécessaires …

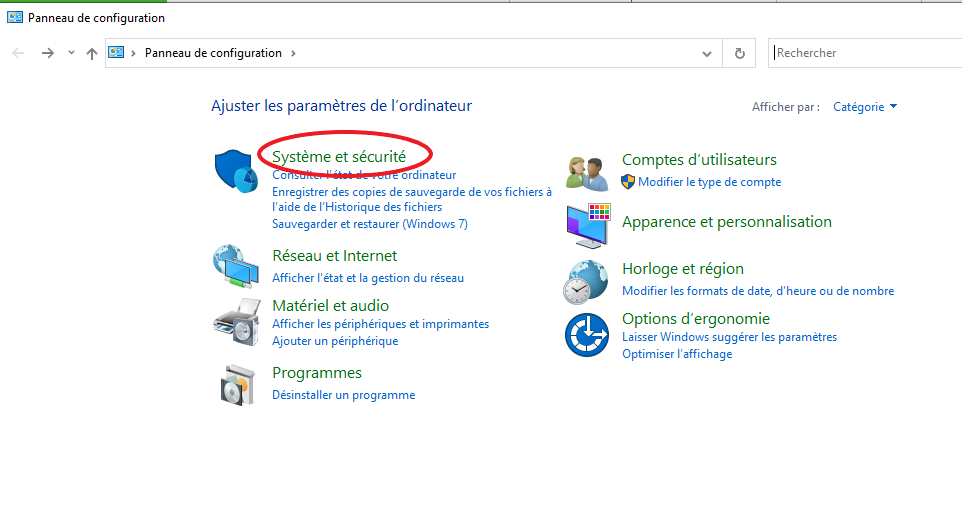

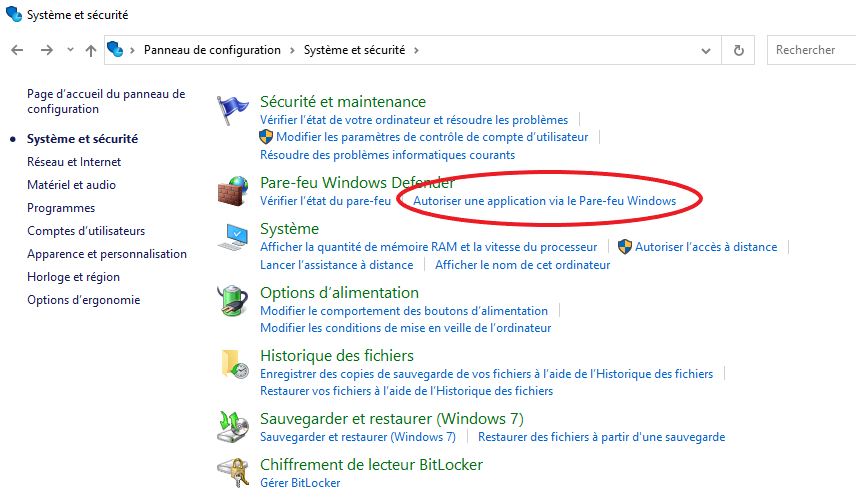

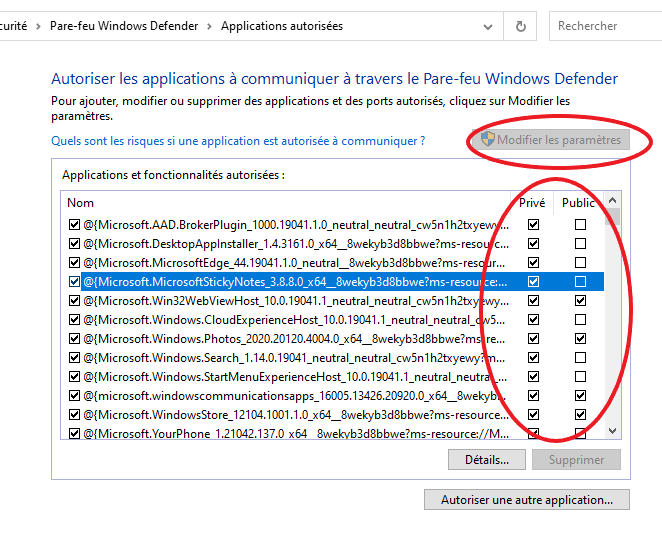

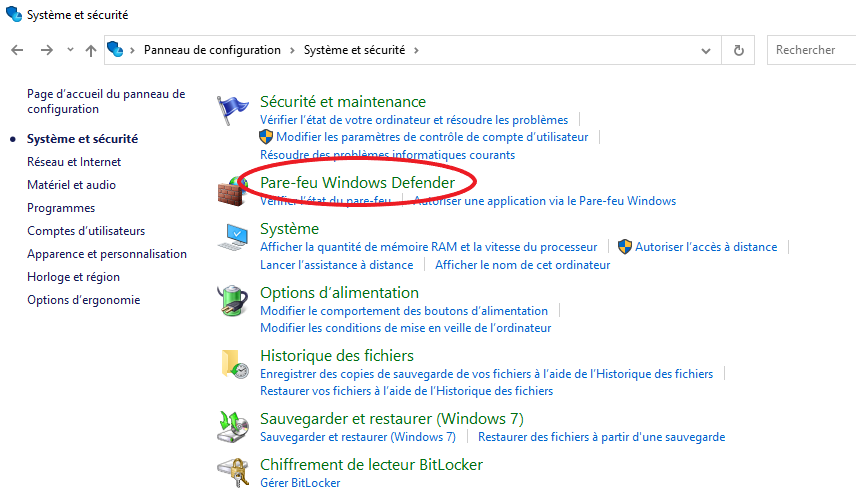

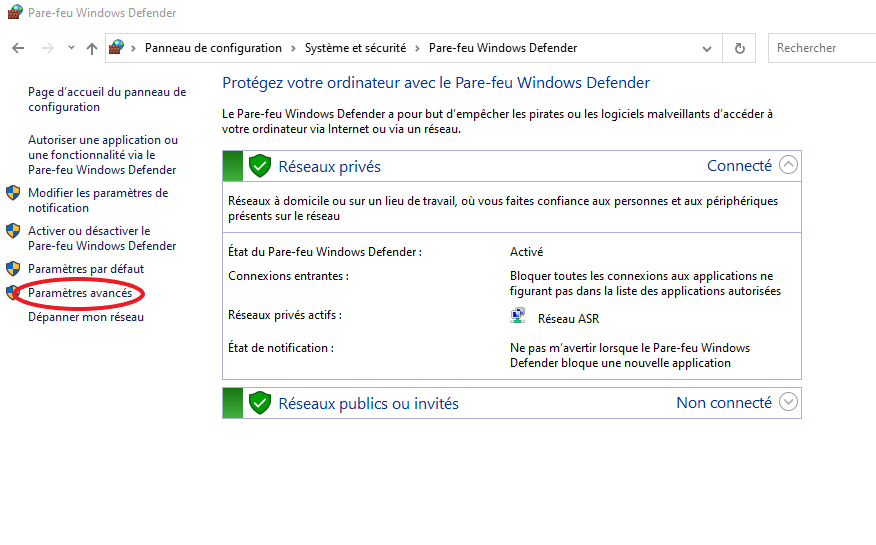

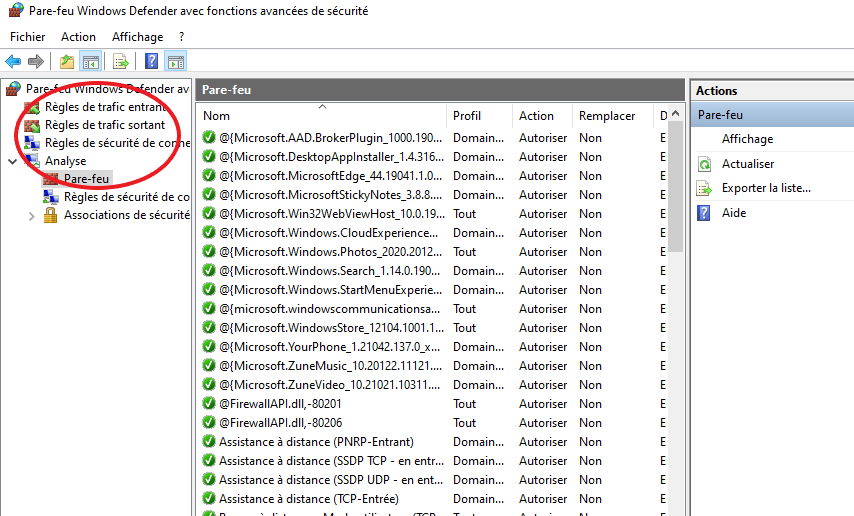

le pare feu

Son rôle est de bloquer tous les ports, et de laisser ouverts ceux qui sont nécessaires

Autoriser les applications à s’exécuter, et définir les règles et filtres, entrants et sortants

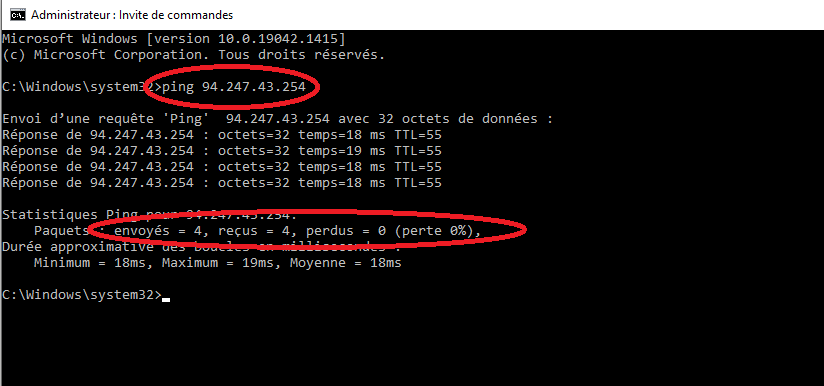

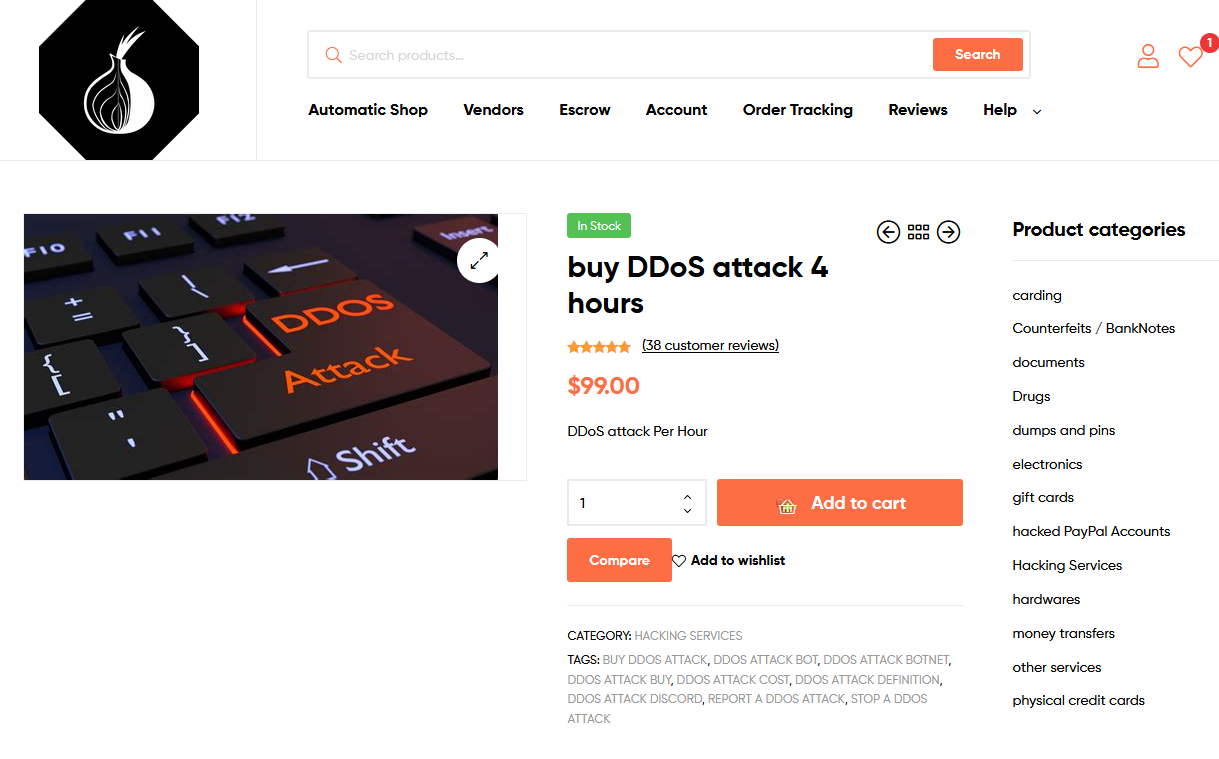

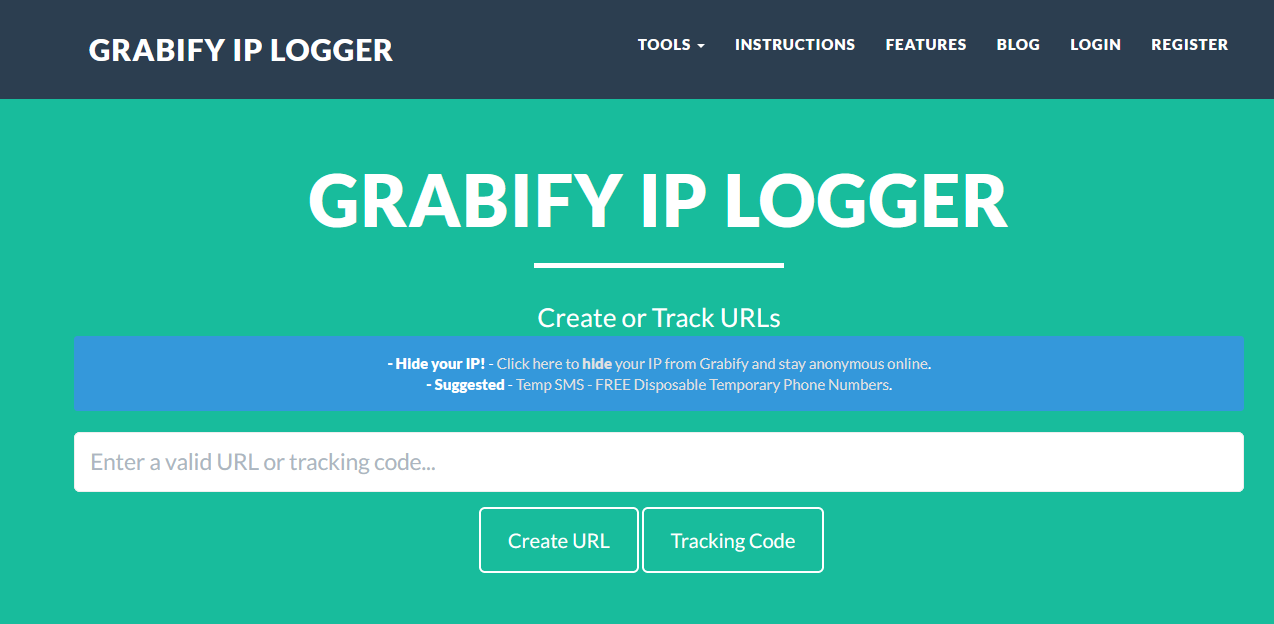

Le piratage avec une adresse ip

Le proxy

Un proxy, appelé aussi « serveur mandataire », est un serveur intermédiaire, positionné juste avant la passerelle d’entrées- sorties d’un réseau local, et internet, il participe à la sécurité de ce réseau en :

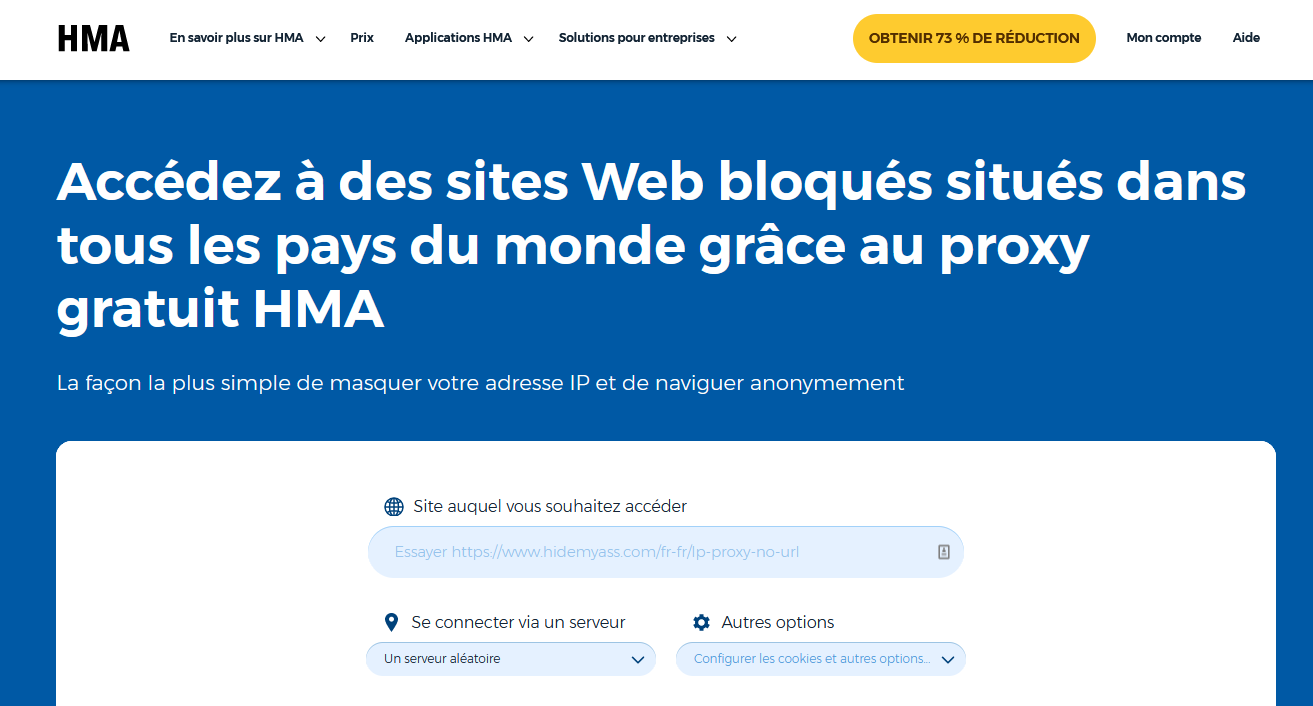

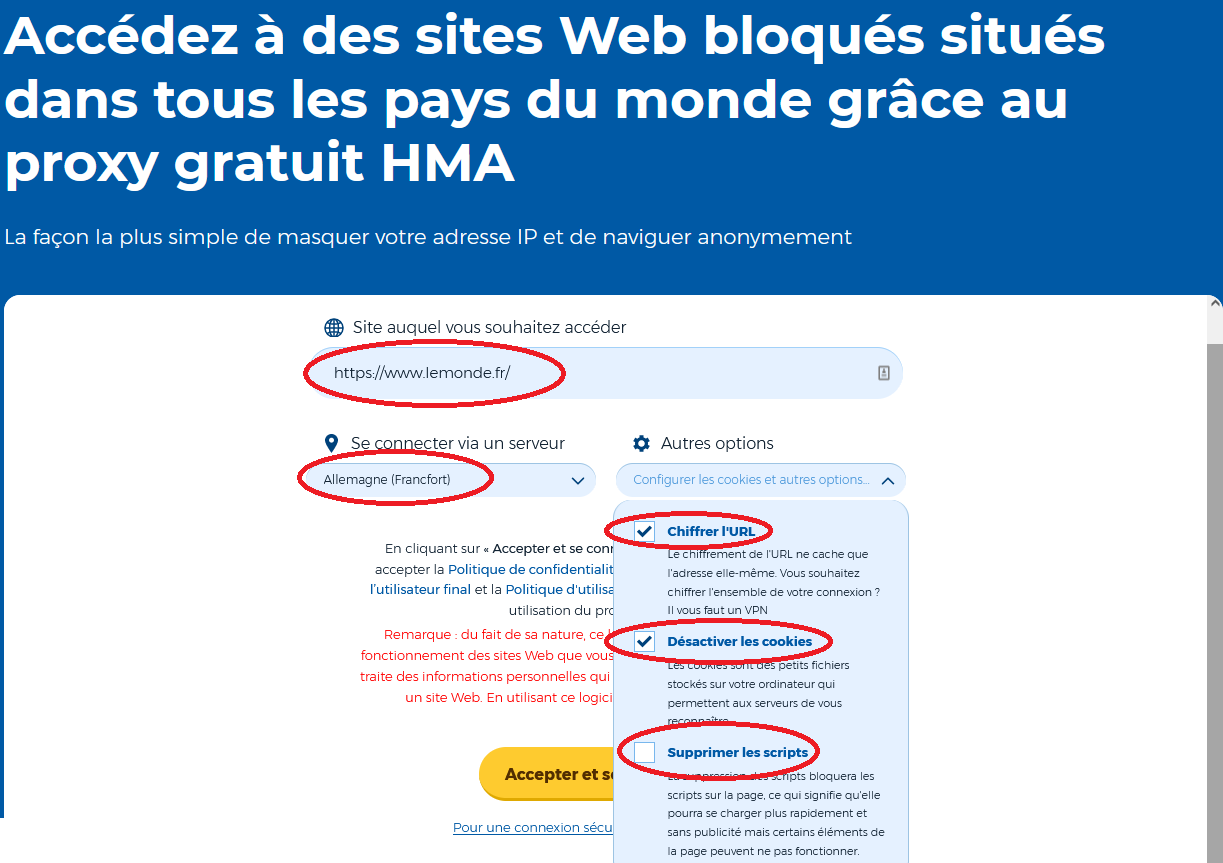

En conclusion, un proxy n’a pas un grand intérêt pour un particulier, ces serveurs sont plus réservés aux entreprises et aux institutions (collèges, lycées), qui ont des besoins de filtrage, il est quand même possible d’utiliser un proxy de manière ponctuelle, sans ne rien changer dans sa configuration du navigateur :

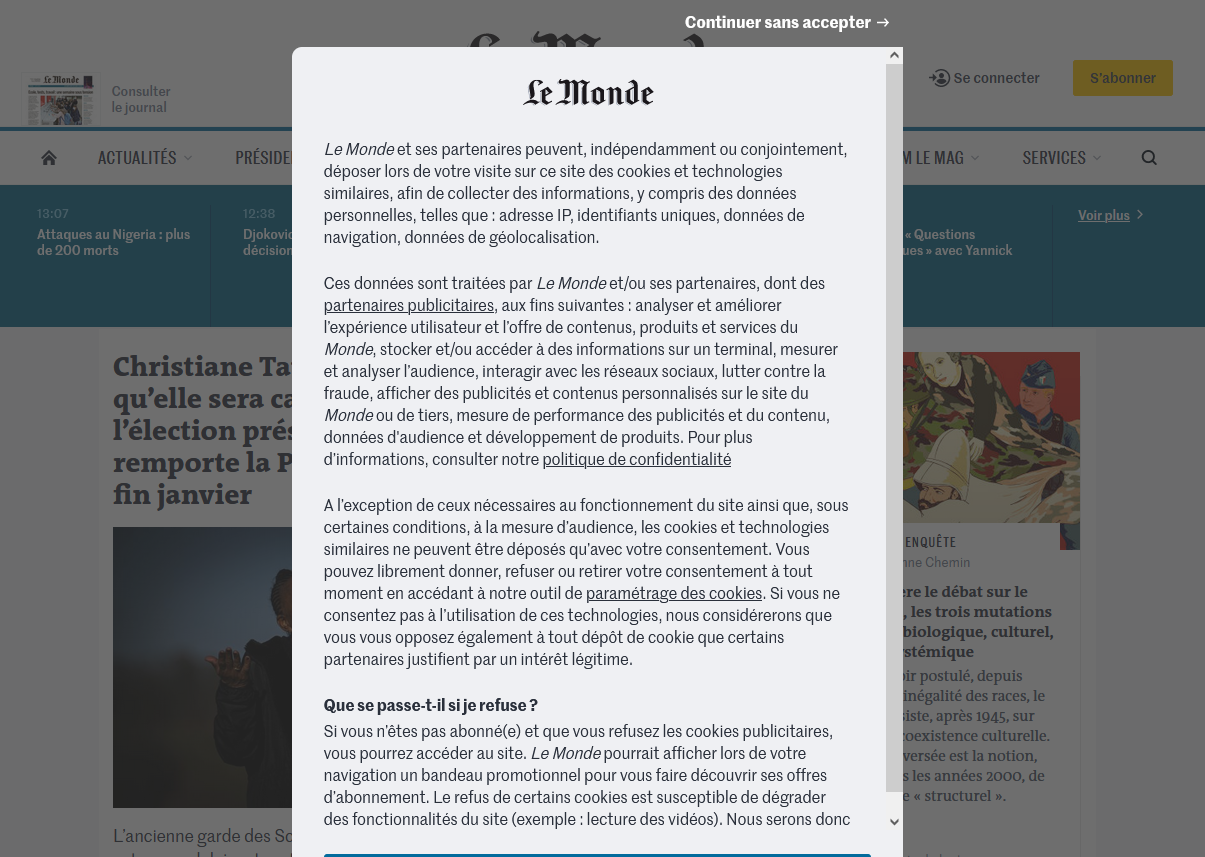

Pour prendre un exemple, le site du quotidien “Le monde” https://www.lemonde.fr/ , en accès normal, les cookies doivent être acceptés

En entrant l’URL du site dans “HMA”

L’accès est maintenant possible, n’importe où dans le monde, même sur un site bloqué

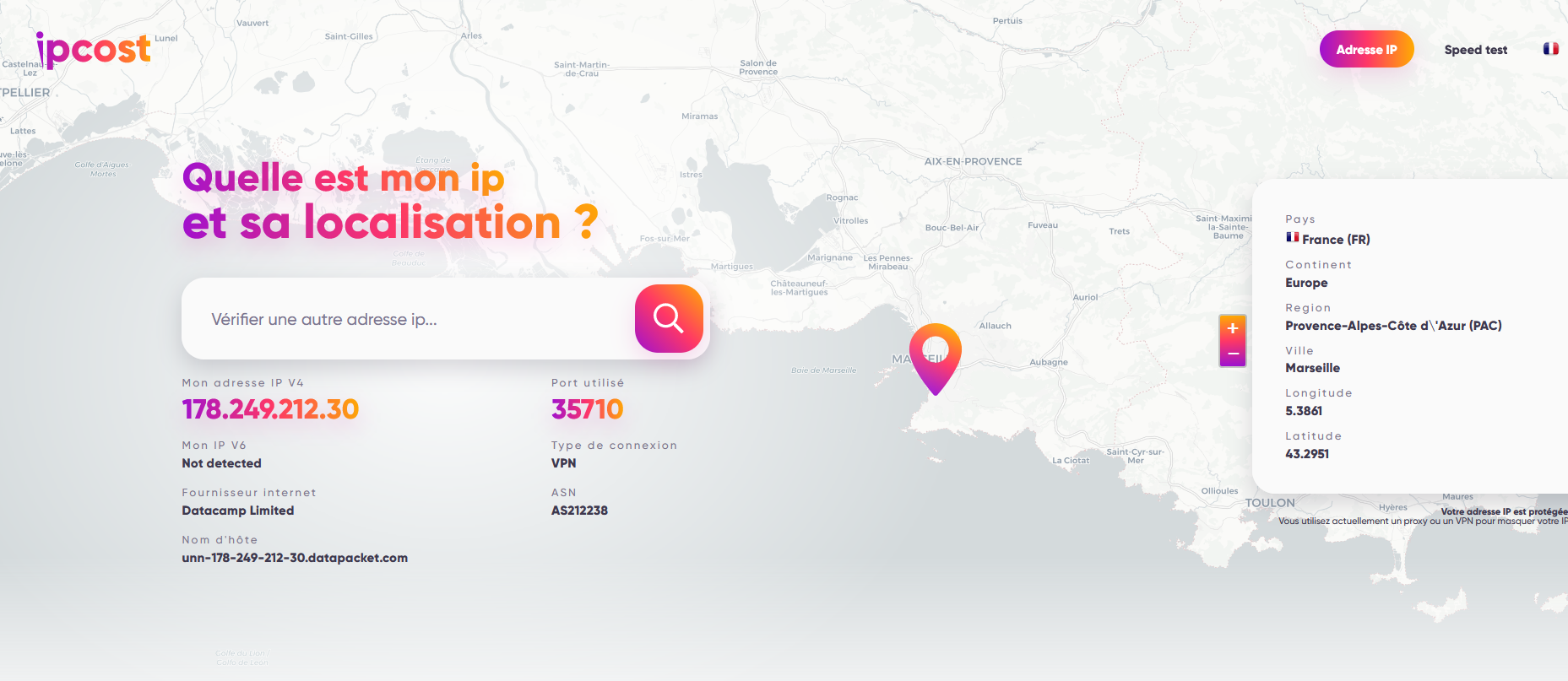

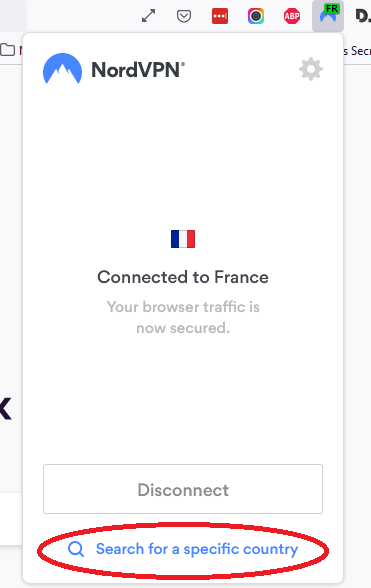

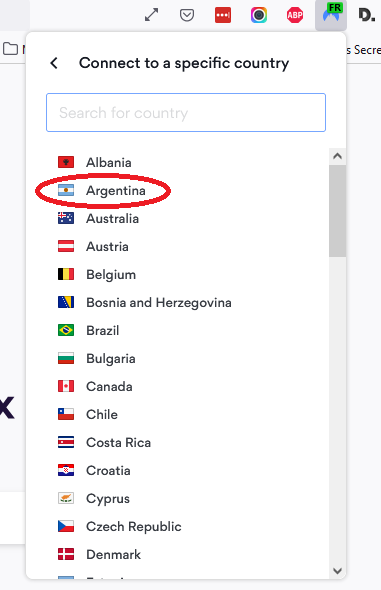

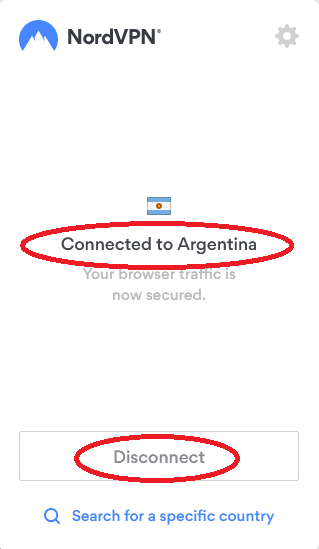

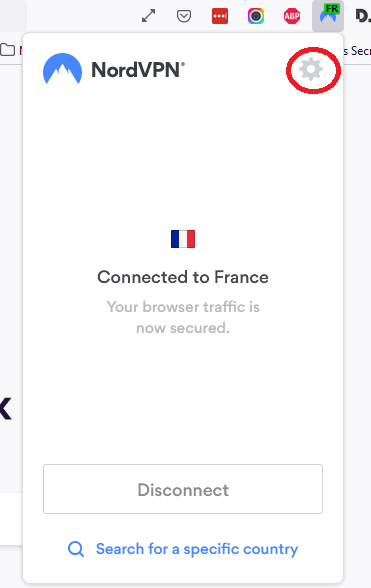

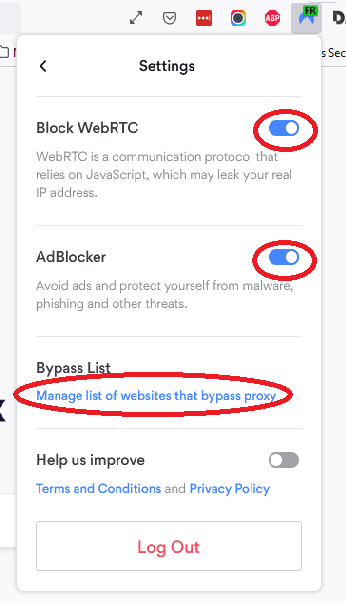

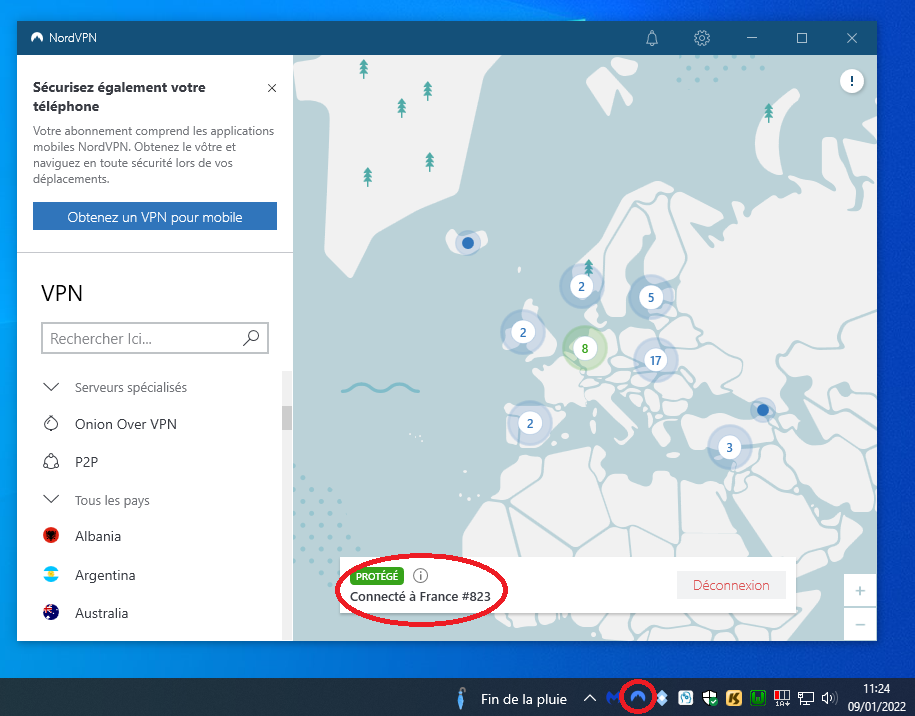

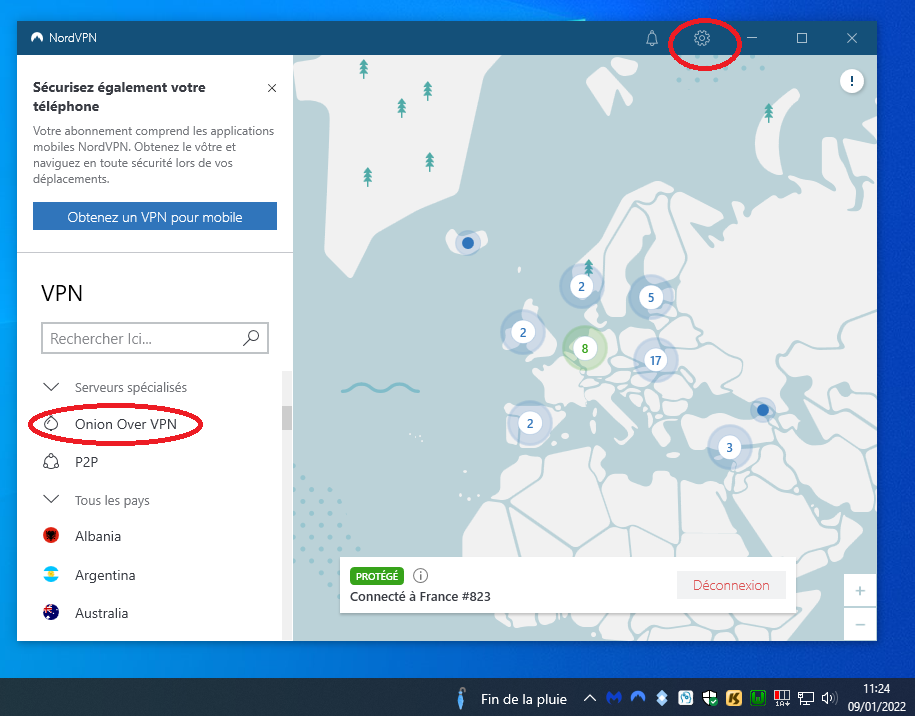

Le vpn

Un “VPN” (Virtual Private Network) est un réseau virtuel, qui permet de masquer notre adresse IP WAN, mais aussi de chiffrer les données

Il y a 3 modes d’utilisation d’un VPN

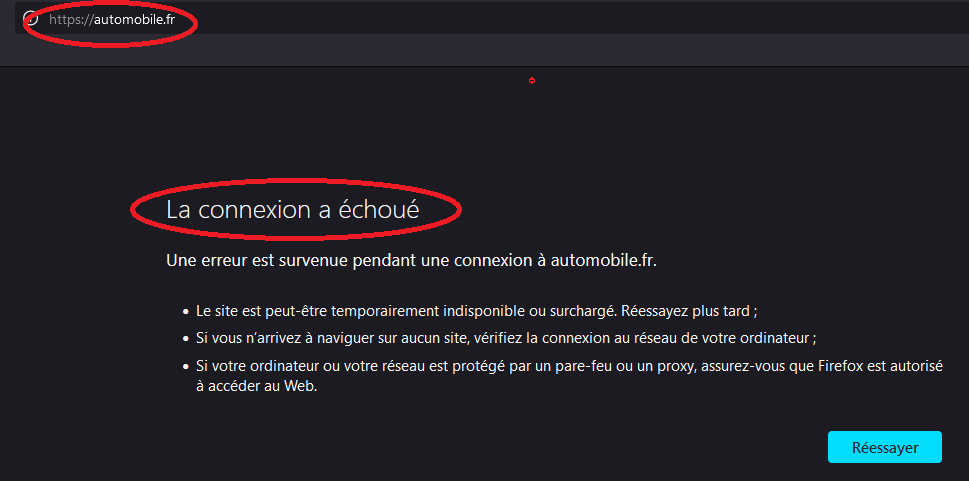

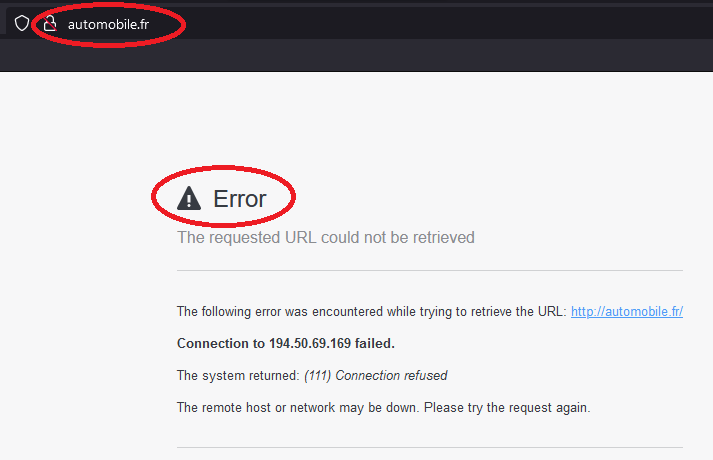

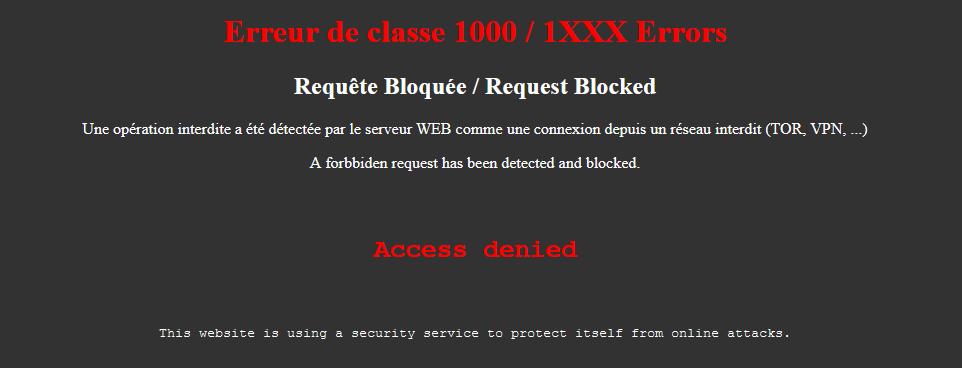

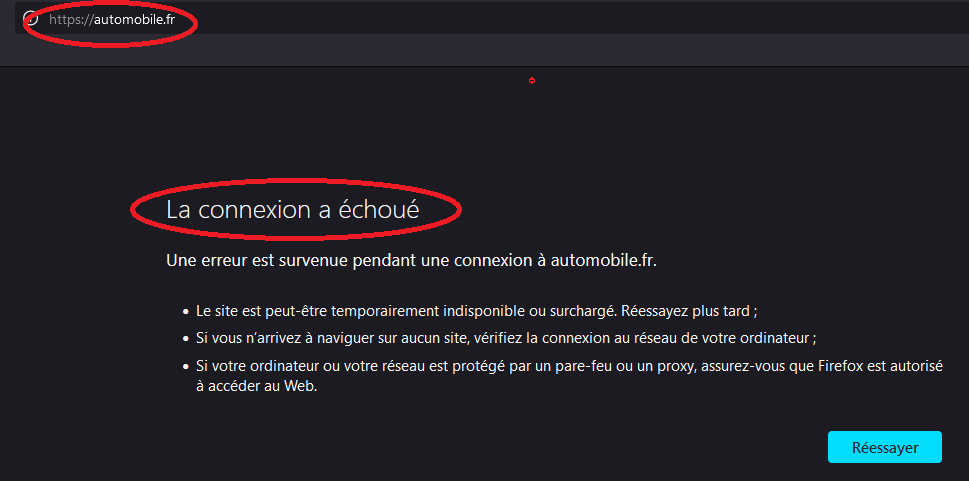

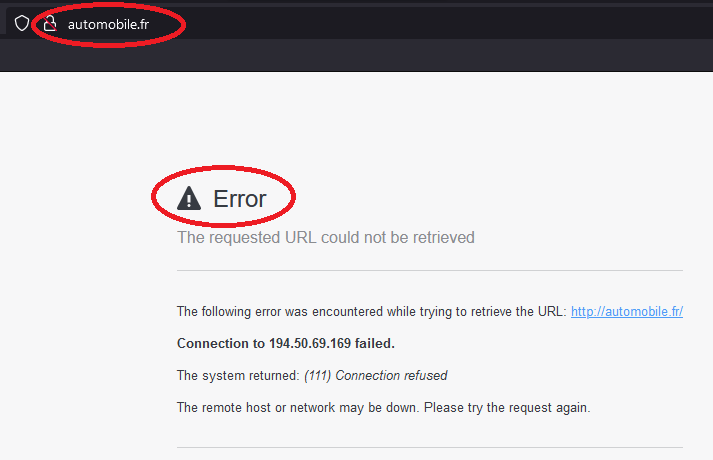

Exemples d’accès refusé sur un site, suite à la détection du VPN

Les points importants à vérifier avant de souscrire un abonnement sont :

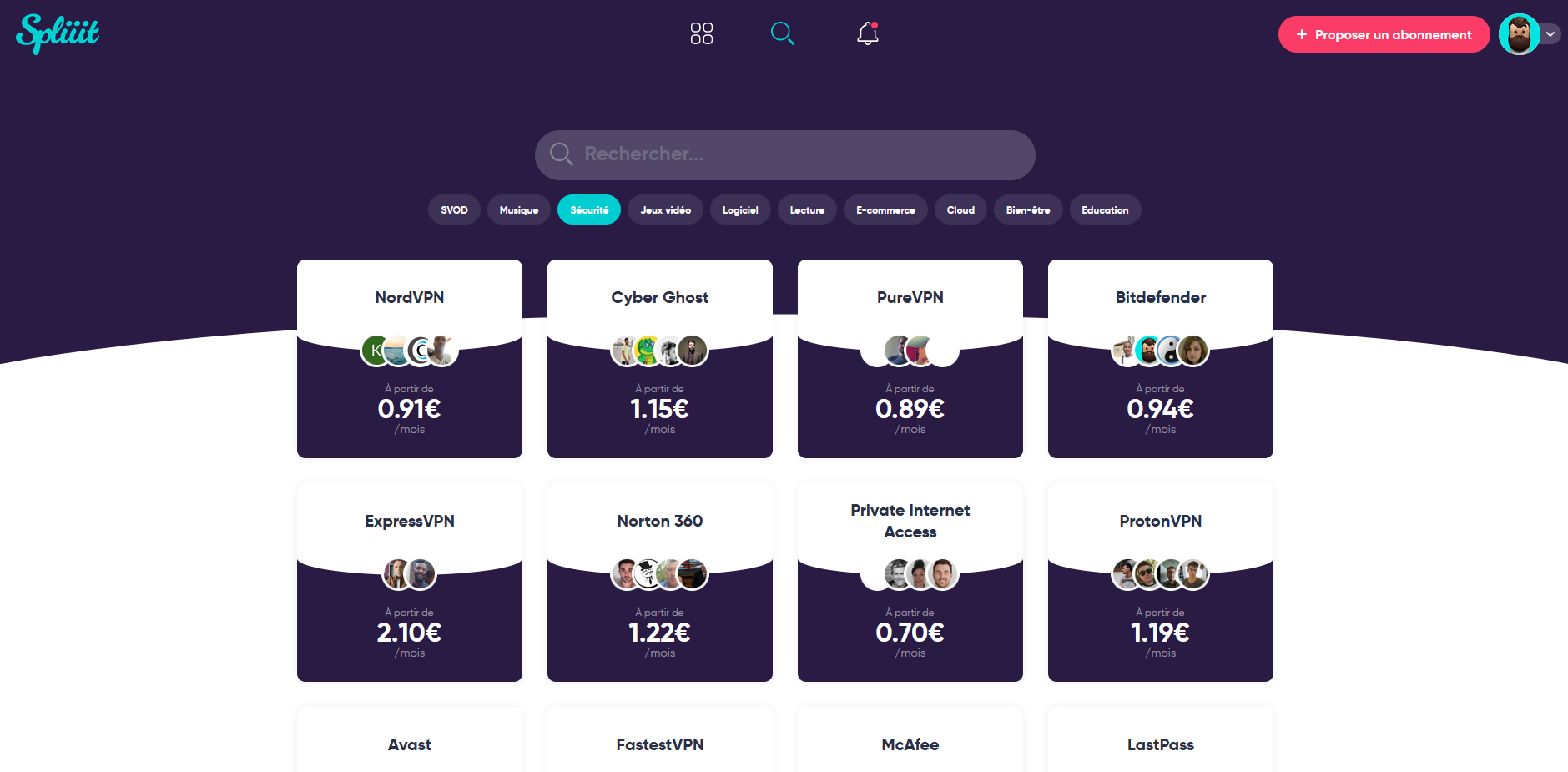

Afin de réduire le coût d’un abonnement, il est possible d’opter pour cette solution 100% légale

Le seul VPN qui a l’avantage d’être gratuit, non limité, intégré au navigateur, mais l’inconvénient d’être lié a ce navigateur pas spécialement attractif d’un point de vue fonctionnalités

L’idée, peut être, est alors de l’utiliser en 2ème navigateur, si l’on ne veut pas investir, pas très pratique toutefois …